доступ к расчетному счету бухгалтеру

Как руководителю контролировать своего бухгалтера

Бухгалтер – это один из ключевых сотрудников в любой компании. Если рядовой специалист допустит ошибку, могут возникнуть проблемы с партнерами или покупателями. Однако если ошибку допустит бухгалтер, возникнут претензии со стороны контролирующих органов. Это может привести к наложению административной и даже уголовной ответственности и даже к закрытию фирмы. По этой причине работу бухгалтера нужно контролировать. Для этого используется аудит, однако это затратное мероприятие, а потому актуально оно не во всех случаях.

Вопрос: Вправе ли организация учесть для целей налога на прибыль расходы по договору аутсорсинга на услуги по бухгалтерскому и налоговому учету при наличии главного бухгалтера, осуществляющего контроль за данными услугами?

Посмотреть ответ

Способы контроля деятельности бухгалтера

Частая причина действительно серьезных кризисов в компании – безграничное доверие руководителя к бухгалтеру. Даже если оно основывается на рекомендациях знакомых, это не является панацеей. Мнение других людей может быть необъективным. Иногда руководитель контролирует часть бухгалтерских дел, но и в этом случае он видит только часть картины. Возможен ли эффективный контроль деятельности бухгалтера? Да, и в этом помогут следующие инструменты.

Проверка статуса расчетов с партнерами

Руководителю нужно удостовериться в том, что бухгалтер фиксирует все поступления, траты и выплаты. Они должны быть зарегистрированы и правильно отражены. Все выплаты при качественной работе осуществляются в полном объеме и вовремя. Все операции должны быть подтверждены первичными документами.

Руководитель должен следить за долгами контрагентов.

Нужно создать отчет о долгах в программе «1С» в разделе «Руководителю». Таким образом можно получать сведения о взаиморасчетах на протяжении отчетного периода, изменении размера долга.

Нужно также отслеживать состояние отработанных и неиспользованных авансов. Для экономии времени следует выборочно проверять «первичку». Если обнаружатся ошибки, проводится расширенная проверка. Также, для того чтобы сэкономить время, управленец должен знать, на что именно обращать внимание. Первоочередные детали – это старые задолженности, а также контрагенты, вызывающие вопросы.

Вопрос: Вправе ли налоговый орган в целях осуществления валютного контроля запросить у организации-резидента копии следующих документов: устава общества, паспортов руководителя и главного бухгалтера, а также их должностных инструкций, разрешений на работу, приказов о назначении на должность? Может ли налоговый орган привлечь организацию к ответственности в случае непредставления этих документов?

Посмотреть ответ

Через «1С» можно проверить партнеров. В частности, проверяется актуальность КПП. Если он недействителен, это обозначает процесс ликвидации компании. Если размещены бумаги, по которым есть вопросы, они будут выделены красным. Подобное выделение обозначает процесс реорганизации компании-контрагента или неверное указание реквизитов. Также компания может не состоять в реестре налоговой. Для чего нужна такая проверка? Если у фирмы есть платежи в адрес недействующего партнера, при направлении декларации по НДС придет требование о проверке операций. Если ничего не будет проверено, компании выписывается штраф.

Контроль над движением средств по расчетному счету

Руководитель должен удостовериться в том, что отсутствуют сомнительные платежи. Они возможны тогда, когда ключ первой подписи, для экономии времени, передан бухгалтеру. Сомнения платеж вызывает в том случае, если он отправлен по неясному каналу. Передача ключа бухгалтеру иногда приводит к курьезным ситуациям. Самый яркий пример – перевод средств со счета фирмы на счет самого бухгалтера, обоснованный тем, что специалист мало получает.

На завершение отчетного времени требуется проверить в «1С» остаток по счету. Важно, чтобы все показатели сходили. Важно это потому, что налоговая может запрашивать информацию о движении средств по счету прямо у банковского учреждения. Если банк не предоставит запрашиваемые сведения, он понесет ответственность на основании пункта 2 статьи 86 НК РФ. Руководителя также может заинтересовать поступление средств, приход которых не ожидался.

ВАЖНО! Не всегда сторонние поступления – это хорошо. Иногда они могут свидетельствовать о махинациях со стороны руководителя.

Проверка кассового аппарата

Наиболее часто ошибки (намеренные или ненамеренные) встречаются при операциях при работе с наличными. Очень часто деньги тратятся в один день, а подтверждающие документы готовятся «задним числом». Если доступ к кассовому аппарату имеют сотрудники помимо уполномоченных лиц, средства могут браться в долг и не возвращаться. Контроль над кассой важен еще и потому, что она проверяется представителями налоговой. Если будут обнаружены недочеты, назначаются большие штрафы (от 40 000 рублей).

Для того чтобы проверить кассовый аппарат, нужно взять в бухгалтерском отделе кассовую книгу. Существенным недочетом является образование «минуса» в кассе, поэтому его нельзя допускать. Если кассовый разрыв погашается за счет личных средств руководителя, должен быть оформлен договор займа. Отсутствие его считается существенным недочетом.

Проверка склада

Склад нужно сверять с учетными данными. Ведением оборотов может заниматься исключительно бухгалтер, однако остатки ценностей обязательно проверяются руководством. Насторожить должны отрицательные остатки. Распространенные ошибки: материалы приобретаются и не списываются или списываются не полностью.

Контроль соблюдения законодательства

Для изучения законов о бухучете нужно много времени. Однако можно пойти более простым путем. Обнаружить нормативные недочеты можно с помощью самой программы «1С». Технические ошибки обнаруживаются посредством экспресс-проверки. Находится она в разделе «Отчеты». Также программа позволяет обнаружить счета с отрицательными остатками. Она сообщает о нарушении лимитов. Еще одно направление автоматической проверки – правильная последовательность кассовых ордеров.

Контроль денег

Для обеспечения контроля над средствами нужно регламентировать процесс снятия и перевода денег. В частности, нужно установить необходимость проставления подписи руководителя при любых операциях со средствами. Если счет подсоединен к клиент-банку, имеет смысл ввести систему подтверждения, предполагающую два шага: первый ключ принадлежит бухгалтеру, а второй – руководителю. При формировании платежа подпись сначала ставит бухгалтер, а потом – руководитель. Ключи находятся на флешке. Нужно следить за ее сохранностью.

К СВЕДЕНИЮ! Некоторые банковские учреждения предлагают дополнительную услугу – подтверждение всех операций руководителем с помощью смс-пароля. Такая форма подтверждения займет минимум времени. Если расчеты ведутся по корпоративной карте, имеет смысл установить по ней лимит расходования.

Контроль отчетности

Отчетность сдается в установленные сроки. В обратном случае на компанию будет наложена ответственность. Кроме того, фирма будет поставлена на особый учет налоговой. Распространенная практика нерадивых бухгалтеров – подача неполной отчетности с последующим направлением уточняющего документа. Актуально это в том случае, если бухгалтер не успевает сдать полную отчетность своевременно. Подобные действия не предполагают наложение штрафов, однако налоговая будет особенно внимательна к фирмам, применяющим такую практику.

Для предотвращения негативных ситуаций руководитель должен проверять отчетность. Отправляется этот документ только после того, как на нем проставлена подпись управленца.

Контроль налогообложения

Для проверки правильности ведения налогового аспекта нужно наладить работу в компании таким образом, чтобы сведения о начисленных налогах предоставлялись руководителю своевременно. Желательно, чтобы они были предоставлены за 2-3 недели до сдачи документации в налоговую. Ежегодно производится сверка взаиморасчетов с налоговой.

Доступ к расчетному счету бухгалтеру

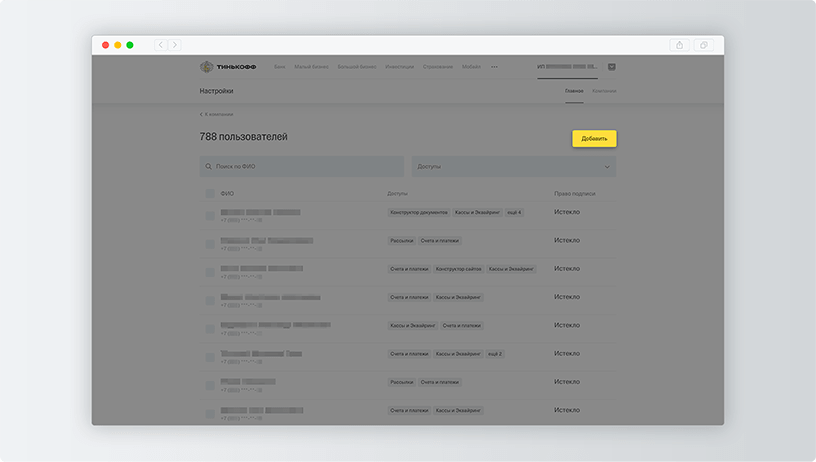

Если нужного сотрудника нет в списке, нажмите «Добавить»

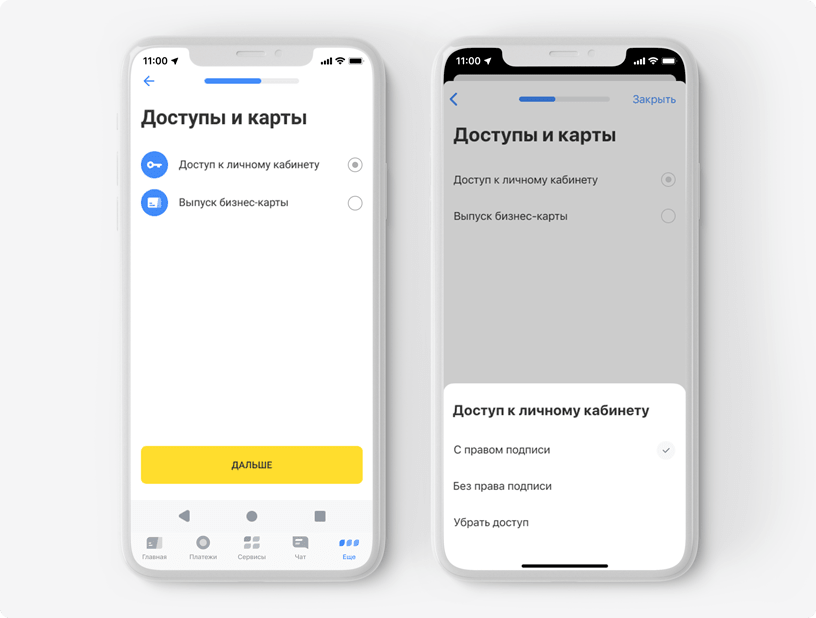

Чтобы отменить доступ сотрудника к личному кабинету, поставьте галочку напротив «Убрать доступ»

Откройте счет для бизнеса

Заполните заявку онлайн — вам не нужно посещать офиc. Представитель банка доставит вам документы бесплатно

Другие статьи по этой теме

После открытия счета

Открыть и активировать счет. Отправить реквизиты контрагентам. Изменить личные данные. Управлять счетом Тинькофф через 1С.

Войти в мобильное приложение и личный кабинет

Войти в приложение и личный кабинет с помощью логина и пароля. Сменить пароль и номер телефона в приложении.

Подключить другие продукты для бизнеса

Подключить эквайринг, валютный счет, бухгалтерию, получить бизнес-карты для сотрудников. Получить кредит или овердрафт.

Узнать тариф, получить справку или выписку

Узнать свой тариф, получить справку и выписку по счету. Получить платежки с печатью и счета-фактуры. Загружать выписки в 1С.

Как предоставить бухгалтеру дополнительные права доступа

Отправим материал вам на:

Видеоролик выполнен в программе «1С:Бухгалтерия 8» версия 3.0.68.61.

Для учета пользователей, которые работают с программой, предназначен справочник Пользователи. Переход к списку пользователей осуществляется из формы Настройки пользователей и прав (раздел Администрирование – Настройки программы) по гиперссылке Пользователи.

Для просмотра, ввода или редактирования сведений о пользователях необходимы права администрирования или права ответственного за список пользователей.

Все другие пользователи могут только просмотреть сведения о себе, а также изменить свой пароль (в зависимости от настроек администратора), язык программы и контактную информацию (раздел Главное – Персональные настройки – Учетная запись).

В программе предусмотрена возможность каждому пользователю настроить права, позволяющие ограничить или расширить доступ к определенным объектам программы.

Права доступа сгруппированы по профилям пользователей (раздел Администрирование – Настройки пользователей и прав – Профили групп доступа). Профили групп доступа предназначены для хранения готовых наборов разрешенных действий (ролей). По умолчанию в программе заданы следующие профили доступа:

Настройка прав доступа для конкретного бухгалтера (менеджера, финансового директора и др.) выполняется пользователем с правами администратора по кнопке Права доступа, где с помощью одного или нескольких флагов указываются соответствующие профили.

Начиная с версии 3.0.67 в «1С:Бухгалтерии 8» появились новые роли:

Эти роли включены в профили доступа Главный бухгалтер и Администратор. В профиле Бухгалтер данные роли выключены.

Если по условиям работы конкретной организации бухгалтеру требуются дополнительные права, то администратору следует создать новый профиль доступа, куда включить требуемые роли. Для пользователя с профилем Бухгалтер в форме Права доступа следует добавить новый профиль доступа с указанными дополнительными правами.

Банковский счет организации: как не потерять деньги при использовании системы дистанционного обслуживания

Эксперт центра правового содействия законотворчеству «Общественная Дума»

Век цифровых технологий значительно облегчил жизнь, и не только простым гражданам, но и предпринимателям (ИП), и юридическим лицам. Что стоит только онлайн-доступ к банковским услугам? Не надо ездить в банк по каждому пустяку, а распоряжение клиента по счету исполняются почти мгновенно. Сегодня системой дистанционного банковского обслуживания (далее – СДБО) пользуется практически каждая организация. Но за возможность, не выходя из офиса распоряжаться средствами на счете, приходится порой дорого расплачиваться. И дело не только в абонентской плате за обслуживание расчетного счета. Простота и удобство использования СДБО несомненны, но есть один серьезный минус – уязвимость: не успеешь оглянуться, а деньги со счета пропали в неизвестном направлении. Как не лишиться всех средств с расчетного счета при использовании онлайн-доступа к счету? Есть ли шансы оспорить операции по счету в суде и вернуть средства обратно? Об этом предлагаю поговорить, исходя из сложившейся судебной практики.

СДБО клиентов используются многими банками. Зачастую это целый комплекс из специального программного обеспечения, средств идентификации клиента через связку «логин-пароль», удостоверяющей цифровой подписи, и нередко специального ключа – USB-токена (флешки, содержащей шифр-ключ, который выступает аналогом подписи клиента и генерируется при использовании токена). Клиент может получать доступ либо через веб-интерфейс системы посредством интернет-браузера, либо через специальную программу, установленную на компьютер клиента. По правилам банка доступ к системе должен иметь ограниченный круг лиц (чем меньше, тем лучше), на практике это или руководитель организации, или главный бухгалтер. Любое распоряжение клиента банку, поступающие по СДБО, удостоверяется индивидуальной цифровой подписью клиента, которая и содержится обычно на USB-токене. При этом банк проверяет по сути лишь подлинность логина-пароля, удостоверяющей подписи, IP-адрес входа в систему. «Увидеть» кто на самом деле отдает распоряжение и сидит за компьютером со стороны клиента получается не всегда, значительная доля ответственности за безопасность счета при СДБО ложится на самого клиента, о чем ИП и организации часто забывают.

Иллюстрацией может послужить следующее дело: АО обратилось в арбитражный суд с иском к банку о взыскании убытков, возникших в результате ненадлежащего исполнения банком обязательств по договору банковского счета и договору об использовании электронных документов (Постановление Арбитражного суда Дальневосточного округа от 27 августа 2015 г. № Ф03-3569/2015 по делу № А51-35104/2014). Свои требования общество мотивировало тем, что банк неправомерно списал со счета более 12 млн руб., в то время как был предупрежден по телефону и по электронной почте о возможной компрометации ключей и неисправности системы.

Распоряжение о списании средств поступило по СДБО до начала операционного дня в банке в период с 5 до 7 утра по местному времени, и было исполнено банком около 9 утра. В этот же день финансовый директор общества попыталась войти в систему, но ей это не удалось – на странице отображалась информация о невозможности входа в связи с проведением технических работ с 0 часа до 10 часов по московскому времени. В 15 часов 39 минут из общества в банк поступил звонок, а в 15 часов 45 минут и письмо по электронной почте с уведомлением о невозможности входа в систему, на что банк сначала устно, а затем и письменно уведомил, что никакие работы в тот момент не проводятся, и порекомендовал перестать пользоваться системой, отключив срочно USB-токен от компьютера. Клиент же в свою очередь посчитал, что, предупредил банк о проблемах, и последний должен был принять меры по защите счета клиента, на следующий день удалось войти в систему, и тогда-то пропажа средств со счета и была обнаружена, после чего клиент потребовал у банка вернуть средства на счет, так как посчитал, что виноват в пропаже именно банк.

Однако суд рассудил по-другому. Во-первых, распоряжение о проведение операции по счету поступило в утреннее время, и было исполнено банком. Каких-либо оснований сомневаться в подлинности распоряжения клиента у банка не было, так как вход был осуществлен по логину и паролю клиента, операция подтверждена подписью-ключом с USB-токена, IP-адрес компьютера, с которого пришло распоряжение, совпадал с IP-адресом компьютера клиента. Во-вторых, клиент не смог получить доступ к системе и предупредил банк только после 15 часов по местному времени именно о невозможности войти в систему, а не о компрометации ключа и пароля. Банк со своей стороны, после получения сообщения от клиента о пропаже денег, тут же отправил запросы об отзыве (отмене) платежей через систему электронного документооборота в Банк России, однако, так как средства были уже списаны со счета клиента, то действия банка позитивного результата не принесли.

Таким образом, по мнению суда, Банк действовал строго в соответствии с условиями договора, добросовестно исполнил свои обязательства, а вот клиент отнесся к своим обязанностям халатно. По условиям договора с банком система должна использоваться с одного компьютера, на котором обеспечивается «чистота» от троянов, компьютерных вирусов и прочих вредоносных программ, USB-токен должен был храниться у генерального директора общества, и только он имел право использовать его. Между тем, фактически СДБО была установлена на компьютере финансового директора. Более того, из акта осмотра рабочего места пользователя системы, проведенного сотрудником банка и подписанного самим финансовым директором, следует, что USB-токен хранился в ящике рабочего стола при отсутствии в кабинете сейфа, а в ночь, когда произошел инцидент, USB-токен был оставлен во включенном персональном компьютере.

При таких обстоятельствах, по мнению суда, банк не несет ответственности перед клиентом, поскольку со стороны клиента допущено нарушение условий пользования СДБО. Банк несет ответственность только с момента, когда клиент предупредил о компрометации ключа. В конечном итоге в удовлетворении иска к банку было отказано.

Трудно сказать, куда «ушли» в конечном итоге средства клиента, вероятнее всего хищение было произведено посредством дистанционного доступа к компьютеру АО, с помощью специальных вредоносных программ, тем более АО «своими руками» предоставила для этого злоумышленникам все инструменты для этого. Не исключено также, что хищение произведено и кем-то из сотрудников АО, тем более в определении апелляционного суда содержится указание, что первоначально в службу поддержки банка поступил звонок от АО в 8 часов 39 минут по московскому времени от некоего мужчины о невозможности входа в систему. Это свидетельствует об открытости доступа к компьютеру для посторонних лиц.

В другом деле, со счета клиента было списано сначала около 2,5 млн руб., а затем еще почти 1 млн. руб. Списание средств произведено по платежным поручениям, поступившим в электронном виде. Клиент утверждает, что не направлял такие поручения, и банк необоснованно списал денежные средства. Помимо этого, он должен был уточнить волю клиента на списание средств, но не сделал этого, поручения пришли за пределами операционного дня банка (платеж был исполнен в период с 14 до 15 ч). Об одной из проведенных операции клиент узнал от другого банка, в котором открыт счет получателя денежных средств, когда банк получателя заподозрил неладное, и попросил общество подтвердить платеж. Это помогло оперативно отменить операцию и отозвать средства по первому платежу. А вот другой платеж благополучно «уплыл» в другой банк, и, к сожалению, клиенту пришлось с деньгами распрощаться: суд не усмотрел вины банка при проведении операции (Постановление Арбитражного суда Северо-Западного округа от 22 декабря 2015 г. по делу № А26-386/2015).

Поступившие платежные поручения были подписаны индивидуальной цифровой подписью клиента, содержали необходимые реквизиты; поступившие платежные поручения в электронном виде могут быть исполнены в любое время. По соглашению, подписанному между сторонами, банк был обязан принимать к исполнению такие электронные платежные поручения, также не были установлены ограничения в соглашении и по сумме проводимых операций и обязанность банка уточнять волю клиента по каждому платежу. Таким образом, оснований сомневаться в подлинности платежных поручений у банка не было.

Каким образом в данном деле злоумышленники получили доступ к системе клиента в деле подробно не раскрывается, но возможно опять подвела низкая финансовая дисциплина и пренебрежение к «чистоте» компьютеров.

Но бывает и банки сами дают промах – в судебной практике встречаются, хоть и значительно реже, дела, когда клиенты взыскивали с банка «уплывшие» со счетов средства.

Так, в банк поступило по СДБО два платежных поручений в электронном виде на сумму в 40 тыс. и 400 тыс. руб. соответственно. Второе платежное поручение банк отверг, как подозрительное, а вот 40 тыс. руб. со счета клиента списал, и отказался вернуть средства, когда клиент заявил о том, что не давал распоряжений о списании. Клиент обратился в суд с иском о взыскании средств с банка и в итоге выиграл дело (Постановление Арбитражного суда Поволжского округа от 3 сентября 2014 г. по делу № А72-10909/2013).

Суд первой инстанции посчитал, что вины банка нет и в удовлетворении иска отказал, а вот апелляционный суд, поддержанный судом округа, решил иначе: банк в данной ситуации действовал неосмотрительно. Обязанностью банка является обеспечение сохранности денежных средств, в рамках которой банк должен обеспечить своих сотрудников достаточной квалификацией, необходимой для выявления неверной информации в документах, наличия поддельных подписей в них; применять меры безопасности, предотвращающие незаконное списание денежных средств со счетов клиентов. Актом внутренней проверки было подтверждено, что составление платежного поручения и его отправка возможны только на стационарном компьютере директора клиента, находящегося в офисе общества. Закрытый ключ электронной подписи хранился в указанном компьютере, в целях безопасности на другие носители не копировался. В день проведения операции указанный компьютер при выходе в Интернет использовал статический IP-адрес, что подтверждено письмом ОАО «Ростелеком» с детализацией сессий.

Спорное платежное поручение поступило в электронную систему Банка в 14 часов 8 минут с постороннего IP-адреса, не совпадающего с адресом общества, что подтверждено представленной ответчиком детализацией сессий в Интернете по лицевому счету общества, и детализацией входов в систему iBank2. Из платежного поручения следует, что платежу присвоен статус «подозрительный». Согласно условиям договора, при таких обстоятельствах банк должен был немедленно закрыть прием платежных документов от клиента по СДБО до выяснения обстоятельств произошедшего, и связаться с клиентом. Между тем, банк прием спорного платежного документа не закрыл и с клиентом для выяснения обстоятельств произошедшего не связался. При этом суд обратил внимание, что второе платежное поручение на сумму в размере 400 тыс. руб. банк заблокировал, значит, имел возможность установить несанкционированность доступа к системе клиента.

Дополнительно суд апелляционной инстанции отметил, что именно банк, являясь профессиональным участником на рынке оказания банковских услуг, должен определить достаточность надежности работы при приеме, передаче, обработке и хранении информации, а также защите информации, обеспечивающей разграничение доступа, шифрование, контроль целостности.

Итак, исходя из вышесказанного, 10 советов, как не допустить кражу с банковского счета.

Клиенту рекомендуется использовать СДБО строго в соответствии с условиями договора с банком и правилами пользования СДБО.

При заключении договора с банком на использование СДБО, внимательно ознакомьтесь с условиями договора, правилами использования системы, уточните действия банка при возникновении подозрительных ситуаций, а также каковы критерии подозрительности операций у конкретного банка.

USB-токен к СДБО необходимо хранить в сейфе в закрытом помещении.

Право пользования USB-токеном должно быть у ограниченного круга лиц – желательно не больше одного-двух, поскольку злоумышленники могут установить на компьютер вредоносные программы – например, трояны, которые не всегда вовремя распознаются антивирусными пакетами. Контактные данные, по которым осуществляется связь, также должны быть установлены.

Рекомендуется устанавливать СДБО на один компьютер, к которому доступ имеет ограниченный круг лиц. Желательно данный компьютер размещать в отдельном закрытом помещении.

Используйте для защиты компьютера только официальные антивирусные пакеты, так как с помощью вредоносных программ злоумышленники могут получить доступ к счету клиента даже во время легальной сессии работы.

Необходимо вытаскивать USB-токен из компьютера сразу же после проведения операций.

Рекомендуется разработать и принять локальный нормативный акт, регламентирующий порядок доступа к системе и устанавливающий меры безопасности.

В случае подозрительного «поведения» системы, появления непонятных сообщений, в том числе от банка, просьб сообщить логин и (или) пароль, подключить USB-токен к компьютеру, проявлять бдительность. Помните, что сотрудник банка никогда не попросит по телефону, электронной почте, факсу и т. п. сообщить ему пароль клиента от СДБО. Обо всех подозрительных случаях немедленно сообщайте в банк устно по телефону и тут же дублируйте сообщение письменно. Желательно общение с банком по телефону фиксировать, хотя банки обычно и проводят аудиозапись разговора, которую можно потом истребовать в рамках рассмотрения судебного дела.

Рекомендуется установить ограничения лимит по банковскому счету, в пределах которого позволяется списание средств по СДБО без дополнительного подтверждения от клиента – разовый, суточный и ежемесячный. В случае превышения лимита банк будет связываться с клиентом для подтверждения операций, а до его получения они будут приостановлены. При этом круг лиц, имеющих право на подтверждение операций, также должны быть ограничены, равно как и их контактные данные.