доступ к счету полный доступ

Доступ к счету полный доступ

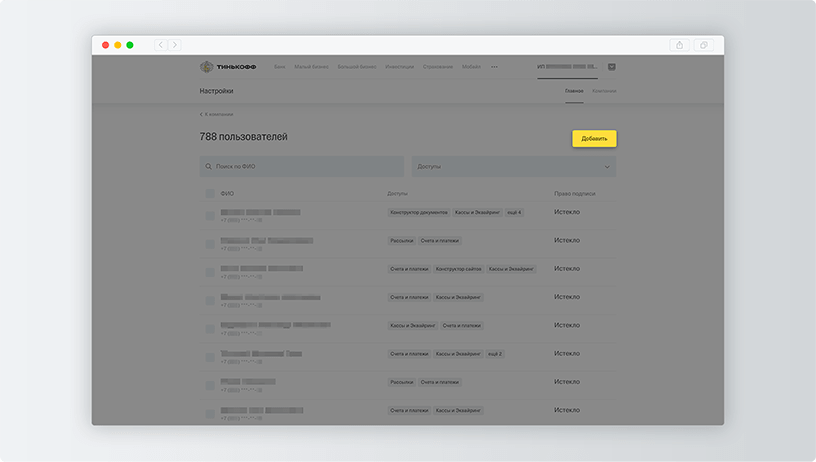

Если нужного сотрудника нет в списке, нажмите «Добавить»

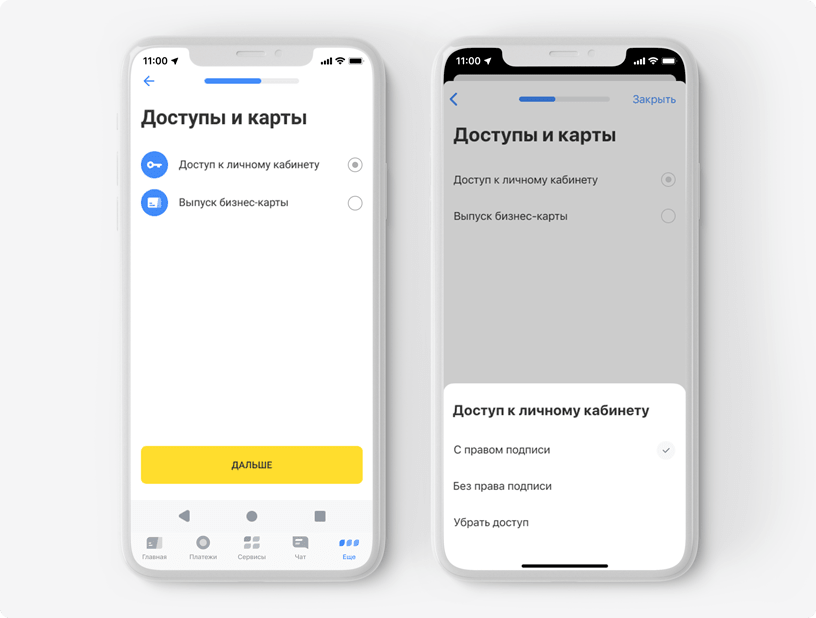

Чтобы отменить доступ сотрудника к личному кабинету, поставьте галочку напротив «Убрать доступ»

Откройте счет для бизнеса

Заполните заявку онлайн — вам не нужно посещать офиc. Представитель банка доставит вам документы бесплатно

Другие статьи по этой теме

После открытия счета

Открыть и активировать счет. Отправить реквизиты контрагентам. Изменить личные данные. Управлять счетом Тинькофф через 1С.

Войти в мобильное приложение и личный кабинет

Войти в приложение и личный кабинет с помощью логина и пароля. Сменить пароль и номер телефона в приложении.

Подключить другие продукты для бизнеса

Подключить эквайринг, валютный счет, бухгалтерию, получить бизнес-карты для сотрудников. Получить кредит или овердрафт.

Узнать тариф, получить справку или выписку

Узнать свой тариф, получить справку и выписку по счету. Получить платежки с печатью и счета-фактуры. Загружать выписки в 1С.

Совместный счет

С 2018 года граждане получили право открывать в банках совместные счета. То есть это счет, которым одновременно пользуются несколько человек. Чаще всего речь идет о семьях, например, доступ дается мужу и жене. И для многих такой вариант банковского обслуживания окажется действительно удобным.

Совместные счета — это альтернатива дополнительным банковским картам. Это две разные формы обслуживания, при которых счетом могут распоряжаться несколько граждан. На Бробанк.ру рассмотрим подробно новый формат обслуживания, что он собой представляет, кто и как может пользоваться совместными реквизитами.

Законодательное регулирование

Право на открытие совместных счетов банки и граждане получили только в 2018 году. Это позволили сделать поправки к ГК РФ о финансовых сделках от 1 июня 2018 года. Раньше в России несколько граждан не могли получить доступ к одним реквизитам, и семьи пользовались единственным вариантом подобного обслуживания — дополнительными картами.

В случае с дополнительной картой один человек открывает счет и привязывает к нему дебетовую карту. После заказывает на свое же имя дополнительные платежные средства и передает их в пользования другим людям. Счет у всех этих карт один, открытый на имя начального пользователя.

Что говорит закон:

Последний аспект особо важен. Если счет открыт супругами, то при возникновении долга у одного пристав может наложить арест на все деньги. Исключение — если есть брачный договор, определяющий доли пользования супругов. Но в целом, если учесть, что имущество супругов делится 50/50, можно обратиться в суд и вернуть часть арестованного.

Если же речь не об официальных супругах, и в договоре определены доли пользования, тогда под арест попадает только доля должника. И даже если после этого расторгнуть договор, арестованная сумма уже не вернется.

Что собой представляют совместные счета

Чаще всего речь идет именно о супругах, которые ведут совместный бюджет. Общий счет для многих семей — более удобный вариант ведения расчетов. Все поступающие деньги сливаются в один “котел”, из него же и расходуются. Кроме того, так гораздо проще вести домашнюю бухгалтерию и анализировать расходы.

Для многих семей совместный счет — более удобный вариант обслуживания, поэтому они и ищут банк, где его открыть. К сожалению, предложений не так много, так как банки сами решают, какие услуги предоставлять населению. И выпуск дополнительных карт банкирам более интересен, поэтому предложение еще придется поискать.

При открытии таких реквизитов банк заключает договора со всеми, кто будет иметь доступ к счету. И по каждому договору он будет нести обязательства, как и вторая сторона. При этом возможно установить три варианта распоряжения деньгами:

К счету также можно подключить онлайн-банк, владельцы получают привязанные к нему дебетовые карточки. Каждый может зайти в общий банкинг, просмотреть выполненные операции, сделать какой-то перевод, оплатить коммунальные услуги и так далее.

Что предлагают российские банки

Общий счет в банке на двух человек и более готовы открывать далеко не все банки, эта услуга им особо не выгодна. Но найти подходящее предложение все же возможно, пусть и выбор будет крайне ограниченным.

Крупнейшие российские банки Сбербанк и ВТБ услугу открытия совместных счетов не предоставляют. Их клиенты могут только выпускать дополнительные карты.

Из крупных российских банков открыть совместный счет предлагает только Альфа-Банк. К одним реквизитам можно подключить до 4 человек, причем даже детей от 7 лет. Но это все же не тот счет, который предусматривает закон для термина “совместный”. Просто действующий клиент Альфа-Банк дает доступ к своему счету членам семьи через онлайн-банк. Реальные договора совместного пользования не заключаются.

Райффайзенбанк готов предложить только совместный доступ в онлайн-банк. То есть счет открывается на имя одного человека, который может дать доступ к нему другим людям. Тинькофф для пользования совместным счетом предлагает только выпуск дополнительных карт.

Так что, пока что рынок совместных счетов в России совершенно не развит. Возможно, вскоре ситуация как-то поменяется, в других странах это востребованный сервис. У нас пока что он на поток не поставлен.

Как в итоге вести совместную бухгалтерию

На деле невозможность открытия реальных совместных счетов — не проблема. На рынке есть инструменты, позволяющие семьям и иным гражданам пользоваться счетами совместно. Самый простой вариант — просто выпустить дополнительные карты к основному счету.

Как это выглядит:

В итоге будет один онлайн-банк, управляемый владельцем счета. Он сможет устанавливать лимиты на операции по дополнительным карточкам, отслеживать операции, может и сделать блокировку карты.

Конечно, это совсем не то, что совместный счет. Все же здесь “рулит” один человек, тогда как при совместном использовании граждане имеют идентичные права и возможности по управлению деньгами. В случае с дополнительными картами прослеживается четкая зависимость от главного владельца счета.

Неудобно и то, что на дополнительную карту нельзя оформить получение зарплаты, она же принадлежит другому человеку. Поэтому, чтобы слить деньги в общий бюджет, нужно будет пользоваться переводом.

Совместный доступ с детьми

В последнее время очень актуальным становится возможность привязки ребенка к банковскому счету родителя. Это отличная банковская услуга, формирующая финансовую грамотность несовершеннолетнего.

Так, родитель может открыть в банке счет и привязанную к нему дебетовую карту и после открыть дополнительную детскую карту. Родитель может отслеживать операции ребенка, управлять лимитами, пополнять эту карточку. При этом ребенок тоже получает доступ в специальный адаптированный детский банкинг. На сегодня отличные сервисы в этом направлении предоставляют Сбербанк и Тинькофф.

Банковский счет организации: как не потерять деньги при использовании системы дистанционного обслуживания

Эксперт центра правового содействия законотворчеству «Общественная Дума»

Век цифровых технологий значительно облегчил жизнь, и не только простым гражданам, но и предпринимателям (ИП), и юридическим лицам. Что стоит только онлайн-доступ к банковским услугам? Не надо ездить в банк по каждому пустяку, а распоряжение клиента по счету исполняются почти мгновенно. Сегодня системой дистанционного банковского обслуживания (далее – СДБО) пользуется практически каждая организация. Но за возможность, не выходя из офиса распоряжаться средствами на счете, приходится порой дорого расплачиваться. И дело не только в абонентской плате за обслуживание расчетного счета. Простота и удобство использования СДБО несомненны, но есть один серьезный минус – уязвимость: не успеешь оглянуться, а деньги со счета пропали в неизвестном направлении. Как не лишиться всех средств с расчетного счета при использовании онлайн-доступа к счету? Есть ли шансы оспорить операции по счету в суде и вернуть средства обратно? Об этом предлагаю поговорить, исходя из сложившейся судебной практики.

СДБО клиентов используются многими банками. Зачастую это целый комплекс из специального программного обеспечения, средств идентификации клиента через связку «логин-пароль», удостоверяющей цифровой подписи, и нередко специального ключа – USB-токена (флешки, содержащей шифр-ключ, который выступает аналогом подписи клиента и генерируется при использовании токена). Клиент может получать доступ либо через веб-интерфейс системы посредством интернет-браузера, либо через специальную программу, установленную на компьютер клиента. По правилам банка доступ к системе должен иметь ограниченный круг лиц (чем меньше, тем лучше), на практике это или руководитель организации, или главный бухгалтер. Любое распоряжение клиента банку, поступающие по СДБО, удостоверяется индивидуальной цифровой подписью клиента, которая и содержится обычно на USB-токене. При этом банк проверяет по сути лишь подлинность логина-пароля, удостоверяющей подписи, IP-адрес входа в систему. «Увидеть» кто на самом деле отдает распоряжение и сидит за компьютером со стороны клиента получается не всегда, значительная доля ответственности за безопасность счета при СДБО ложится на самого клиента, о чем ИП и организации часто забывают.

Иллюстрацией может послужить следующее дело: АО обратилось в арбитражный суд с иском к банку о взыскании убытков, возникших в результате ненадлежащего исполнения банком обязательств по договору банковского счета и договору об использовании электронных документов (Постановление Арбитражного суда Дальневосточного округа от 27 августа 2015 г. № Ф03-3569/2015 по делу № А51-35104/2014). Свои требования общество мотивировало тем, что банк неправомерно списал со счета более 12 млн руб., в то время как был предупрежден по телефону и по электронной почте о возможной компрометации ключей и неисправности системы.

Распоряжение о списании средств поступило по СДБО до начала операционного дня в банке в период с 5 до 7 утра по местному времени, и было исполнено банком около 9 утра. В этот же день финансовый директор общества попыталась войти в систему, но ей это не удалось – на странице отображалась информация о невозможности входа в связи с проведением технических работ с 0 часа до 10 часов по московскому времени. В 15 часов 39 минут из общества в банк поступил звонок, а в 15 часов 45 минут и письмо по электронной почте с уведомлением о невозможности входа в систему, на что банк сначала устно, а затем и письменно уведомил, что никакие работы в тот момент не проводятся, и порекомендовал перестать пользоваться системой, отключив срочно USB-токен от компьютера. Клиент же в свою очередь посчитал, что, предупредил банк о проблемах, и последний должен был принять меры по защите счета клиента, на следующий день удалось войти в систему, и тогда-то пропажа средств со счета и была обнаружена, после чего клиент потребовал у банка вернуть средства на счет, так как посчитал, что виноват в пропаже именно банк.

Однако суд рассудил по-другому. Во-первых, распоряжение о проведение операции по счету поступило в утреннее время, и было исполнено банком. Каких-либо оснований сомневаться в подлинности распоряжения клиента у банка не было, так как вход был осуществлен по логину и паролю клиента, операция подтверждена подписью-ключом с USB-токена, IP-адрес компьютера, с которого пришло распоряжение, совпадал с IP-адресом компьютера клиента. Во-вторых, клиент не смог получить доступ к системе и предупредил банк только после 15 часов по местному времени именно о невозможности войти в систему, а не о компрометации ключа и пароля. Банк со своей стороны, после получения сообщения от клиента о пропаже денег, тут же отправил запросы об отзыве (отмене) платежей через систему электронного документооборота в Банк России, однако, так как средства были уже списаны со счета клиента, то действия банка позитивного результата не принесли.

Таким образом, по мнению суда, Банк действовал строго в соответствии с условиями договора, добросовестно исполнил свои обязательства, а вот клиент отнесся к своим обязанностям халатно. По условиям договора с банком система должна использоваться с одного компьютера, на котором обеспечивается «чистота» от троянов, компьютерных вирусов и прочих вредоносных программ, USB-токен должен был храниться у генерального директора общества, и только он имел право использовать его. Между тем, фактически СДБО была установлена на компьютере финансового директора. Более того, из акта осмотра рабочего места пользователя системы, проведенного сотрудником банка и подписанного самим финансовым директором, следует, что USB-токен хранился в ящике рабочего стола при отсутствии в кабинете сейфа, а в ночь, когда произошел инцидент, USB-токен был оставлен во включенном персональном компьютере.

При таких обстоятельствах, по мнению суда, банк не несет ответственности перед клиентом, поскольку со стороны клиента допущено нарушение условий пользования СДБО. Банк несет ответственность только с момента, когда клиент предупредил о компрометации ключа. В конечном итоге в удовлетворении иска к банку было отказано.

Трудно сказать, куда «ушли» в конечном итоге средства клиента, вероятнее всего хищение было произведено посредством дистанционного доступа к компьютеру АО, с помощью специальных вредоносных программ, тем более АО «своими руками» предоставила для этого злоумышленникам все инструменты для этого. Не исключено также, что хищение произведено и кем-то из сотрудников АО, тем более в определении апелляционного суда содержится указание, что первоначально в службу поддержки банка поступил звонок от АО в 8 часов 39 минут по московскому времени от некоего мужчины о невозможности входа в систему. Это свидетельствует об открытости доступа к компьютеру для посторонних лиц.

В другом деле, со счета клиента было списано сначала около 2,5 млн руб., а затем еще почти 1 млн. руб. Списание средств произведено по платежным поручениям, поступившим в электронном виде. Клиент утверждает, что не направлял такие поручения, и банк необоснованно списал денежные средства. Помимо этого, он должен был уточнить волю клиента на списание средств, но не сделал этого, поручения пришли за пределами операционного дня банка (платеж был исполнен в период с 14 до 15 ч). Об одной из проведенных операции клиент узнал от другого банка, в котором открыт счет получателя денежных средств, когда банк получателя заподозрил неладное, и попросил общество подтвердить платеж. Это помогло оперативно отменить операцию и отозвать средства по первому платежу. А вот другой платеж благополучно «уплыл» в другой банк, и, к сожалению, клиенту пришлось с деньгами распрощаться: суд не усмотрел вины банка при проведении операции (Постановление Арбитражного суда Северо-Западного округа от 22 декабря 2015 г. по делу № А26-386/2015).

Поступившие платежные поручения были подписаны индивидуальной цифровой подписью клиента, содержали необходимые реквизиты; поступившие платежные поручения в электронном виде могут быть исполнены в любое время. По соглашению, подписанному между сторонами, банк был обязан принимать к исполнению такие электронные платежные поручения, также не были установлены ограничения в соглашении и по сумме проводимых операций и обязанность банка уточнять волю клиента по каждому платежу. Таким образом, оснований сомневаться в подлинности платежных поручений у банка не было.

Каким образом в данном деле злоумышленники получили доступ к системе клиента в деле подробно не раскрывается, но возможно опять подвела низкая финансовая дисциплина и пренебрежение к «чистоте» компьютеров.

Но бывает и банки сами дают промах – в судебной практике встречаются, хоть и значительно реже, дела, когда клиенты взыскивали с банка «уплывшие» со счетов средства.

Так, в банк поступило по СДБО два платежных поручений в электронном виде на сумму в 40 тыс. и 400 тыс. руб. соответственно. Второе платежное поручение банк отверг, как подозрительное, а вот 40 тыс. руб. со счета клиента списал, и отказался вернуть средства, когда клиент заявил о том, что не давал распоряжений о списании. Клиент обратился в суд с иском о взыскании средств с банка и в итоге выиграл дело (Постановление Арбитражного суда Поволжского округа от 3 сентября 2014 г. по делу № А72-10909/2013).

Суд первой инстанции посчитал, что вины банка нет и в удовлетворении иска отказал, а вот апелляционный суд, поддержанный судом округа, решил иначе: банк в данной ситуации действовал неосмотрительно. Обязанностью банка является обеспечение сохранности денежных средств, в рамках которой банк должен обеспечить своих сотрудников достаточной квалификацией, необходимой для выявления неверной информации в документах, наличия поддельных подписей в них; применять меры безопасности, предотвращающие незаконное списание денежных средств со счетов клиентов. Актом внутренней проверки было подтверждено, что составление платежного поручения и его отправка возможны только на стационарном компьютере директора клиента, находящегося в офисе общества. Закрытый ключ электронной подписи хранился в указанном компьютере, в целях безопасности на другие носители не копировался. В день проведения операции указанный компьютер при выходе в Интернет использовал статический IP-адрес, что подтверждено письмом ОАО «Ростелеком» с детализацией сессий.

Спорное платежное поручение поступило в электронную систему Банка в 14 часов 8 минут с постороннего IP-адреса, не совпадающего с адресом общества, что подтверждено представленной ответчиком детализацией сессий в Интернете по лицевому счету общества, и детализацией входов в систему iBank2. Из платежного поручения следует, что платежу присвоен статус «подозрительный». Согласно условиям договора, при таких обстоятельствах банк должен был немедленно закрыть прием платежных документов от клиента по СДБО до выяснения обстоятельств произошедшего, и связаться с клиентом. Между тем, банк прием спорного платежного документа не закрыл и с клиентом для выяснения обстоятельств произошедшего не связался. При этом суд обратил внимание, что второе платежное поручение на сумму в размере 400 тыс. руб. банк заблокировал, значит, имел возможность установить несанкционированность доступа к системе клиента.

Дополнительно суд апелляционной инстанции отметил, что именно банк, являясь профессиональным участником на рынке оказания банковских услуг, должен определить достаточность надежности работы при приеме, передаче, обработке и хранении информации, а также защите информации, обеспечивающей разграничение доступа, шифрование, контроль целостности.

Итак, исходя из вышесказанного, 10 советов, как не допустить кражу с банковского счета.

Клиенту рекомендуется использовать СДБО строго в соответствии с условиями договора с банком и правилами пользования СДБО.

При заключении договора с банком на использование СДБО, внимательно ознакомьтесь с условиями договора, правилами использования системы, уточните действия банка при возникновении подозрительных ситуаций, а также каковы критерии подозрительности операций у конкретного банка.

USB-токен к СДБО необходимо хранить в сейфе в закрытом помещении.

Право пользования USB-токеном должно быть у ограниченного круга лиц – желательно не больше одного-двух, поскольку злоумышленники могут установить на компьютер вредоносные программы – например, трояны, которые не всегда вовремя распознаются антивирусными пакетами. Контактные данные, по которым осуществляется связь, также должны быть установлены.

Рекомендуется устанавливать СДБО на один компьютер, к которому доступ имеет ограниченный круг лиц. Желательно данный компьютер размещать в отдельном закрытом помещении.

Используйте для защиты компьютера только официальные антивирусные пакеты, так как с помощью вредоносных программ злоумышленники могут получить доступ к счету клиента даже во время легальной сессии работы.

Необходимо вытаскивать USB-токен из компьютера сразу же после проведения операций.

Рекомендуется разработать и принять локальный нормативный акт, регламентирующий порядок доступа к системе и устанавливающий меры безопасности.

В случае подозрительного «поведения» системы, появления непонятных сообщений, в том числе от банка, просьб сообщить логин и (или) пароль, подключить USB-токен к компьютеру, проявлять бдительность. Помните, что сотрудник банка никогда не попросит по телефону, электронной почте, факсу и т. п. сообщить ему пароль клиента от СДБО. Обо всех подозрительных случаях немедленно сообщайте в банк устно по телефону и тут же дублируйте сообщение письменно. Желательно общение с банком по телефону фиксировать, хотя банки обычно и проводят аудиозапись разговора, которую можно потом истребовать в рамках рассмотрения судебного дела.

Рекомендуется установить ограничения лимит по банковскому счету, в пределах которого позволяется списание средств по СДБО без дополнительного подтверждения от клиента – разовый, суточный и ежемесячный. В случае превышения лимита банк будет связываться с клиентом для подтверждения операций, а до его получения они будут приостановлены. При этом круг лиц, имеющих право на подтверждение операций, также должны быть ограничены, равно как и их контактные данные.

Настройка прав и интерфейса пользователей в 1С: Бухгалтерии предприятия, ред. 3.0.

Ни для кого не секрет, что многие руководители компаний предпочитают сами заходить в 1С и смотреть конкретные данные: кого-то интересуют реализации и выручка, кто-то следит за движением денежных средств по счетам и т.д. Но в связи с неопытностью многих директоров и неумением обращаться с 1С, это может привести к печальным последствиям: не туда зашел, нечаянно провел документ прошлого периода и т.д. Поэтому очень важно установить права каждого пользователя программы во избежание неловких ситуаций. Ранее мы уже рассматривали вопросы о том, как установить пароль на вход в информационную базу, как заблокировать пользователя, а одной из самых популярных статей на нашем сайте стала публикация о том, как найти того, кто изменил данные в документах. В данной статье сделаем небольшой обзор по разграничению прав и ролей для пользователей 1С: Бухгалтерия предприятия, ред. 3.0.

Совсем недавно мы писали о настройке прав и интерфейса пользователей в 1С: ЗУП. Повторяться не будем, так как все действия, рассмотренные там, применимы к любой конфигурации 1С. Различным может быть лишь «наполнение», в нашем случае – это пользователи и их роли, которые зависят от конфигурации и от того, что заложил в нее разработчик.

Сразу небольшой нюанс: если у вас отличается картинка от вышеуказанного скриншота, то значит вы как пользователь не наделены полными правами. Менять свои права или устанавливать права другим пользователям может только пользователь с полными правами!

Продолжим рассматривать открывшуюся вкладку «Настройки пользователей и прав».

1 – в разделе «Пользователи» задается список пользователей, их права и настройки.

2 – в справочнике «Профили групп пользователей» задаются поставляемые конфигурацией шаблоны прав профилей пользователей.

Профили групп доступа

Поставляемый список профилей выглядит следующим образом:

• «Менеджер по продажам и т.д.».

Открыв карточку, вы увидите перечень доступных пользователю действий.

Кроме должностных ролей, так же как и в 1С: ЗУП ред. 3.1, в справочник включены профили, используемые как дополнение. В 1С: Бухгалтерии предприятия это:

• «Корректировка нераспознанных документов»;

• «Открытие внешних отчетов и обработок»;

• «Синхронизация данных с другими программами»;

Эти профили не могут работать самостоятельно, поэтому они добавляются к назначенному основному. Отдельно, назначив только эту роль, пользователь не сможет войти в программу.

Некоторые функции могут выполняться только под именем «Администратора», например, синхронизация данных. Но мы можем дополнить этой возможностью другой профиль, например, «Бухгалтер».

Перейдя на закладку «Описание», можно ознакомиться с краткими характеристиками профиля.

Создадим нового пользователя и назначим ему определенные права.

Создание пользователя в 1С: Бухгалтерии предприятия ред. 3.0

У нас имеется лишь пользователь с именем «Администратор» и все действия выполняются через него. Напоминаем, что если у вас уже выполняли настройку вашего пользователя и ограничили вам возможности, то вы можете не увидеть нужные разделы и настройки.

Нажмите кнопку «Создать».

Шаг 2. Задайте полное имя пользователя. Из справочника «Физические лица» можно «привязать» имеющегося сотрудника и указать подразделение. Сохраните данные – «Записать» и для дальнейшей настройки перейдите в раздел «Права доступа».

Шаг 3. Галочками отметьте права, назначаемые пользователю, указав профиль. Профили можно комбинировать из списка.

Шаг 4. По нажатию кнопки «Отчет по правам доступа», можно ознакомиться с установленными пользователю настройками.

Шаг 5. Запишите изменения, перейдите на закладку «Основное» и сохраните пользователя.

Задача выполнена: пользователь создан, права назначены.

Закройте программу и войдите под именем созданного пользователя.

Визуально отличий в работе с документами вы можете не сразу заметить. Но имеются некоторые ограничения, например, бухгалтер не может менять параметры учета, настройки учетной политики, выполнять какие-то сервисные функции: редактировать пользователей, удалять помеченные объекты, сворачивать базу и т.п. Видно, что список гиперссылок раздела «Администрирование» значительно сокращен для него по сравнению с пользователями с полными правами.

Для примера создадим еще пользователей и назначим им разные роли из предложенных.

Шаг 6. Создадим пользователя «Главный бухгалтер», назначив ему соответствующую роль.

Роль «Главного бухгалтера» не отличается от администратора, но все же лучше этого пользователя выделить, а административные функции передать именно программисту, обслуживающему информационную базу.

Его интерфейс и права несколько отличны от рассмотренных выше «бухгалтерских полномочий». Так, используя предопределенные роли, можно назначать их пользователям.

Шаг 7. Создадим еще одного пользователя – «Руководитель» и назначим ему роль – «Только просмотр».

Зайдите под именем этого пользователя в программу 1С и попробуйте изменить документ. Доступ к редактированию закрыт. Внести изменения этот пользователь не сможет, т.к. ему разрешен лишь просмотр документов и формирование отчетов.

Создание нового профиля групп

Как вы заметили, предопределенные профили в 1С: Бухгалтерии предприятия ред. 3.0 закрыты для редактирования. Но пользователь может создать при необходимости свой профиль. И самый простой способ — это скопировать имеющийся и взять его за основу.

Шаг 1. Выделите «образец профиля» и нажмите кнопку «Копировать» или «F9» на клавиатуре.

Шаг 2. В открывшейся копии профиля нажмите кнопку «Только выбранные». Отразятся все доступные действия, и вы можете дополнить настройки пользователя, установив нужные вам галочки, или снять, ограничив возможности пользователя.

Вот таким способом можно разграничить права пользователей, используя поставляемые разработчиками профили и дополняя своими.

Остановимся еще на одном интересном моменте – на настройке «Ограничение доступа пользователей в 1С на уровне записей». Что это такое и как это можно применить?

Ограничение доступа пользователей в 1С на уровне записей

Ее установка предполагает расширенную настройку, позволяющую более гибко регулировать права пользователей для доступа к документам, справочникам и отчетам программы. Наиболее распространенный на практике пример – это разграничение пользователей по организациям.

Шаг 1. Установите галочку на запрос программы о включении настройки, ответьте «Да».

Шаг 2. Перейдите в раздел «Пользователи».

Шаг 3. Откройте карточку пользователя.

Шаг 4. Перейдите на закладку «Права доступа». Выделив профиль, справа отобразится его вид доступа и значение доступа (Все запрещены/Все разрешены).

В нижней части настройки – «Разрешенные значения (Организации)» добавьте из списка организаций ту, с которой разрешено работать пользователю. Значение доступа изменится – «Все запрещены, кроме 1 значения».

Соответственно, для такого разбиения, вам необходимо создать дополнительные роли, способом как мы рассматривали выше и задать им расширенные настройки учета по организациям.

Для предопределенных профилей пользователя доступна настройка, установленная по умолчанию – «Организации».

Откроем профиль пользователя, созданный нами путем копирования.

Шаг 5. На закладке «Ограничение доступа» с помощью кнопки добавить можно дополнить параметры ограничений:

• «Ученые записи электронной почты»;

• «Виды поступления наличных».

Шаг 6. Выбрав значение ограничения для пользователя в нижней части укажите его значение.

Например, пользователю все операции поступления наличных (ПКО) запрещены, кроме выбранных вариантов вида поступления наличных – в нашем примере это «Оплата от покупателя». Другому пользователю можно установить, что он может работать лишь с видом поступления – «Розничная выручка» и т.п.

Но использование разделения прав на уровне записей имеет свои недостатки. Активация настройки вызывает замедление работы программы, т.к. системе приходится проверять наличие прав доступа пользователя к той или иной форме, формируя запросы.

Производительный и стандартный варианты работы

При включенной настройке «Ограничивать доступ на уровне записей» возможен выбор вариант работы:

При выборе варианта работы «Производительный» доступ проверяется с помощью регламентного задания. При переключении его можно запустить, нажав на гиперссылку «Обновление доступа на уровне записей».

До завершения выполнения регламентной операции используется «Стандартный вариант работы».

Этот вариант работы рекомендован для клиент-серверных информационных баз, где он работает более эффективно. В файловой информационной базе такой вариант может привести к снижению скорости работы и для них предпочтительней «Стандартный» вариант. Но если в файловой базе работает один пользователь, то производительный вариант не вызовет ограничений и ускорит работу пользователя.

После включения варианта работы «Производительный», в разделе «Регламентные и фоновые задания» появится пункт «Обновление доступа на уровне записей». В задании необходимо установить галочку «Включить», чтобы оно автоматически выполнялось. О включении регламентного задания нам говорят установленные зеленые галочки.

Мы рассмотрели вопросы разграничения прав пользователей в программе 1С: Бухгалтерия предприятия ред. 3.0. Используя предопределенные шаблоны и принципы настройки прав, о которых мы рассказали, даже начинающий пользователь 1С справится с этой задачей. Для более выполнения более серьезной настройки и решения затруднительных вопросов советуем обратиться к специалистам.

Автор статьи: Ольга Круглова

Понравилась статья? Подпишитесь на рассылку новых материалов