интернет контроль сервер что это

Интернет Контроль Сервер. Шлюз безопасности №1 в России. Рили?

Однако спустя время, многие всерьёз начинают подумывать о том, чтобы модернизировать теряющую актуальность структуру, докупив в помощь своим айтишникам волшебную UTM’овскую коробочку способную взять на себя энную часть их насущных задач. К большому сожалению, подобные решения «под ключ», приживаются в наших конторах прямо ну ооочень туго. Вернее, приживаются то они на ура. Вопрос лишь в том, чтобы объяснить руководству нафига оно вообще нужно.

Понятно, что вы как опытный сетевик понимаете важность защиты от внешнего проникновения, пользу антивируса, подключения через прокси и наличие защищённого VPN-канала для удалённой работы сотрудников. Однако руководство, мало понимает для чего нужна вся эта история, пока дело не доходит до реально критической точки, и по старой закалке решает проблемы по мере их поступления.

На сервере появляется шифровальщик? Все плачут, но в итоге восстанавливаются с копии и закупают нормальный антивирус. Скорость инета хромает, т.к. секретарша босса постоянно пялит видяшки в ютубе? Печально, конечно, зато появляется повод расширить канал. Вышестоящее начальство нагибает за то, что трафик с персональными данными никак не шифруется? Значит топаем ковырять фаервол.

И так во всём. Я много лет проработал админом в учебном заведении и там основным гемором был вопрос фильтрации неугодного Минюсту контента. В итоге, мы тупо пришли к технологии белого списка. Т.е. интернет, по сути, закрыт, как в Китае, а для того, чтобы поработать с каким-то сайтом преподу приходилось за день до урока подходить к IT’шникам и ставить их в известность.

Ресурс проверялся на добропорядочность, затем заносился в вайт лист и только после этого студенты могли нормально с ним поработать. Однако учитывая перелинковки, система работала, мягко говоря, не айс. В итоге они, уже после моего ухода, вроде как купили отдельный дорогущий прокси-сервер со встроенным фильтром, но смысл то вовсе не в этом. Зачем спрашивается все эти дополнительные расходы на кучу различных сервисов?

Ведь в современных сетях, всё давным-давно уже решается посредством одной бодрой железки с хорошим софтом. Да, я согласен, что ценник на решения зарубежных вендеров аля Cisco в этом вопросе изрядно кусается. Да к тому же, там ещё нужно и запас знаний не хилый иметь, чтобы всё это дело нормально настроить. Но ведь есть же и наши решения, которые ничуть не хуже могут справляться с самыми нужными функциями.

Одним из таких решений в линейке отечественных UTM’ок является ИКС. Сей гэтэвэй, мне уже много лет на различных олимпиадах нахваливали админы из институтов и колледжей. Именно поэтому, захотев сделать цикл обзоров на шлюзы, я решил начать именно с него. Во-первых, это одно из немногих решений, которое распространяется без подписки. Терпеть не могу софт, который дорабатывают только для вида, да ещё и дерут деньги за его якобы совершенство.

Во-вторых, у ИКCа заявлена 35 дневная полнофункциональная демо-версия. Мне, как обзорщику, такой расклад прям по душе. Потому что за 3 дня у меня никогда не получается что-то протестить и вечно приходится либо откатывать виртуалку, либо переставлять софт. Ну и плюс у этих ребят, как потом выяснилось отличная техподдержка, которую мне даже удалось развести на небольшие плюшки для вас. Но об этом чуть позже. А сейчас, давайте уже перейдём к практической части обзора. Погнали.

Установка Интернет Контроль Сервер (ИКС)

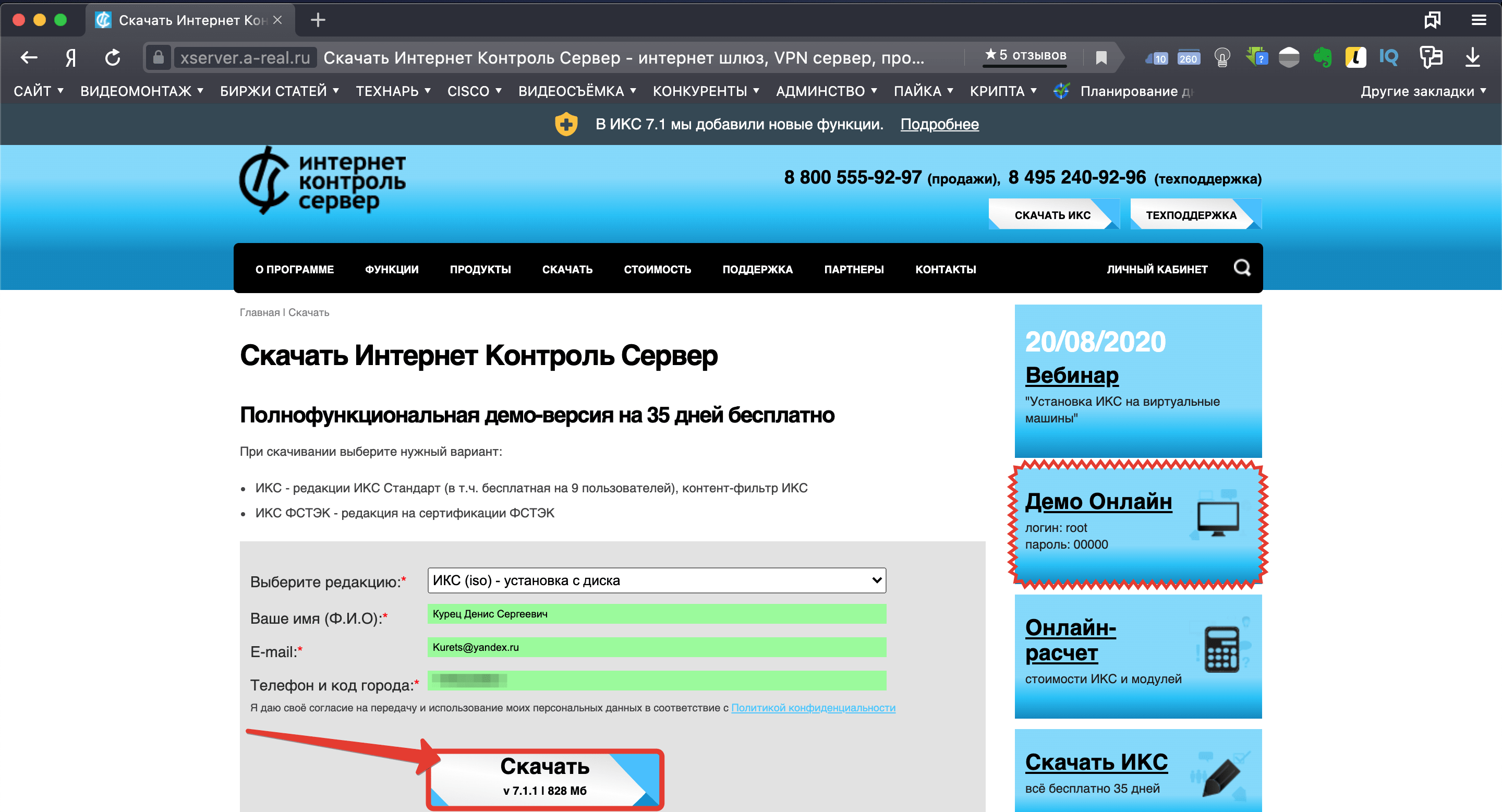

Шаг 1. С загрузкой и установкой всё просто. На офф. сайте программы ищем соответствующий пункт меню и заполнив данные о себе скачиваем нужную редакцию. В принципе, можно было бы воспользоваться Онлайн-демкой, но я хочу попробовать сделать этот обзор в формате летс-плея, без всяких инструкций и посмотреть, насколько трудно будет поднять сервак ИКСа на виртуалке среднестатистическому админу.

Шаг 2. После загрузки заряжаем ISO в гипервизор и создаём виртуалку. Если вы хоть раз имели дело с виртуальной машиной, то никаких проблем на этом этапе у вас не возникнет. Единственный нюанс – обязательно указать в типе ОС – FreeBSD, ибо в ИКС под капотом находится именно фриха.

Шаг 4. После перезагрузки, я почему-то увидел это сообщение, вместо информации о том, по какому IP-адресу и порту предстоит подключаться для дальнейшей настройки. Странное решение, честно говоря. Быть может это сделано из соображений безопасности, но в любом случае это не user-friendly.

Шаг 5. С горем пополам я нарыл на офф. сайте инфу про нужный порт и узрел наконец-таки поле авторизации. Классический root – root не подошёл. Admin-adminтоже не сработал. Пришлось снова курить инфу на первоисточнике. Видимо это сделано из тех же соображений, что ленивый админ не сменит стандарт, и даже минимальная безопасность в таких вещах превыше всего.

Шаг 6. Ура. Вся предустановочная прелюдия закончилась, и мы наконец-то зашли в интерфейс. Первым делом топаем в Мастер настройки сети, чтобы указать какая сетевуха будет смотреть в сеть, а какая во внешний мир.

Добавление пользователя в ИКС

Шаг 7. В принципе, после этого можно уже приступать к детальным настройкам шлюза. Функций тут хватает, поэтому давайте попробуем настроить только те базовые вещи, которые актуальны сегодня практически в каждой конторе. Например, функция прокси-сервера для контроля интернет-трафика. Это прям маст-хэв. Создадим пользователя.

Шаг 8. Присвоим ему имя, пусть будет Анна Иоановна. И краткое описание, к примеру, номер рабочего кабинета. «Добавить».

Шаг 9. Далее проваливаемся в настройки юзверя и на вкладке IP/MAC прописываем данные клиентской тачки.

Шаг 10. Этот же IP’шник присваиваем рабочей станции и в свойствах браузера указываем адрес и порт прокси-сервера.

Шаг 11. Временно оффнем межсетевой экран для проверки соединения.

Шаг 12. Пробуем выйти в инет с клиентской машины. Есть контакт.

Контент-фильтрация в ИКС

Шаг 13. Общий принцип работы понятен и пока он мало чем отличается от конкурентных продуктов в нише, с которыми мне доводилось работать ранее. Давайте посмотрим, насколько круто данный сервер умеет фильтровать трафик.bК примеру, давайте представим, что наша Анна Иоановна препод и ребёнку случайным образом удалось попасть за её комп на перемене. Сработает ли фильтр в поиске на его недвусмысленный запрос? Сейчас проверим. Для активации контент-фильтра добавляем пользователю соответствующее правило.

Шаг 14. И до кучи ещё накидаем наборы для школ и поисковиков. Пусть уж отфильтрует по полной.

Шаг 15. Сам модуль фильтра включается на вкладке «Безопасность». Врубаем его.

Шаг 16. По идее всё уже должно отрабатывать. Пробуем ввести какую-нибудь жесть.

Шаг 17. Мммда. Хороший фильтрик. Терь понятно, почему у нас молодёжь такая агрессивно настроенная и её ничем уже не удивишь. Но может это я просто криворукий и что-то недонастроил…

Спустя час “курения” документации и различных видосов, я сделал отдельный сертификат, настроил перенаправление HTTPS, подцепил серт на клиентскую тачку, ребутнул всё 10 раз. Потом ещё построил дом, посадил дерево, вырастил сына и только после этого фильтрация стала приемлемой. Но камооон, какие блин экспорты сертификатов, вы о чём? 2020 год на дворе. Всё должно фурычить прям из коробки. Тем более если это решение ориентированно на образовательные учреждения. Поверьте мне, далеко не в каждом учебном заведении есть полноценный IT отдел.

А если он и есть в лице одного эникейщика, то его спектр обязанностей явно не подразумевает подобные танцы с бубном вокруг рабочих станций. Ведь вся эта история изначально закупается именно для облегчения задачи фильтрации, а не для создания дополнительных сложностей.

Настройка VPN-сервиса

Шаг 18. Общем ладно, возможно, я совсем обленился и придираюсь. Двигаем дальше. Что у нас ещё актуально в подобных программах помимо фильтрации? Давайте попробуем сконфигурировать VPN’ку для удалённой работы. Создадим для этой цели отдельного тестового пользователя.

Шаг 19. Далее сконфигурируем сеть VPN.

Шаг 20. Протокол L2TP с айписеком. Добавить.

Шаг 21. На вкладке VPN разрешаем доступ нашему пользователю.

Шаг 22. Затем переходим на клиентский компьютер и пробуем создать новое VPN-подключение.

Шаг 23. Проверяем текущие сеансы в панели ИКС и убеждаемся, что подключение установлено успешно.

Контроль приложений в ИКС

Шаг 24. Окей. Пока я разбирался с HTTPS’ным фильтром, наткнулся в документации на одну интересную фиху, которую раньше нигде не встречал. Контроль приложений через утилиту Xauth. Давайте затестим, как она работает в поле. Запускаем EXE на клиенте.

Шаг 25. И по идее, если наш пользователь закреплён за машиной по IP-адресу, мы уже можем начать контролировать все запущенные приложения, взаимодействующие с сетью в соответствующем меню. Давайте попробуем заблокировать Хром.

Шаг 26. Вуаля, теперь никакой трафик в браузере не проходит. Вполне себе годная тема, особенно когда требуется заблочить юзверю какой-нибудь торрент на время.

В целом, данное UTM решение покрывает большую часть тех задач, с которыми может сегодня столкнуться рядовой системный администратор на любом мало-мальски уважающем себя предприятии. Тут и прокси с детальным учетом трафика, и антивирусная защита, и всякие плюшки из разряда внутрисетевого веб-сервера. Можно настроить FTP, jabberи даже при желании полноценную IP-телефонию.

И заметьте. Это отечественный продукт. Не представительство на территории РФ, а конкретно разработка наших программеров. Причём судя по моим данным, разрабы действительно прислушиваются к комъюнити. До недавнего времени к ИКСу нельзя было подключиться по SSH. Что странно, учитывая, что под капотом у UTMки скрывается FreeBSD. В новых версиях этот косяк исправили. Вообще последнюю редакцию судя по данным на офф сайте существенно допилили.

В 7 версии появилась возможность создавать туннельчики с Cisco, Mikrotik и другими брендовыми сетевыми железками. OpenVPN, IPSec. Блин, я даже хотел затестить это дело в рамках обзора, но потом вспомнил, что лето и все знакомые из числа тех, кто мог бы дать на время погонять пару кисок разъехались по отпускам. Да в целом, это не так уж и важно. У ИКС есть вполне смотрибельный канал на ютубе с мануалами, в которых разжёваны практически все функции данного шлюза. Они, конечно, не такие весёлые, как мой контент, но для решения задач подходят вполне.

Ещё можно выносить мозг техподдержке. К моему удивлению, за неделю подготовки обзора ни один оператор из чата не послал меня в пеший сексуальный поход. Хотя вопросы я задавал, далеко не самые интеллектуальные. За это отдельный респект. С одним из сотрудников я даже настолько разговорился, что выбил скидочный промокод. Так что, если вы захотите приобрести ИКС для своей конторы, можете смело сказать начальнику, мол добазарились с менеджером на более выгодные условия.

Друзья, на этом я завершаю первый обзор UTM’ки на данном канале. Он получился долгим. Временами скучным, но от этого не менее информативным. Надеюсь, вы поддержите данный формат, и мы продолжим обозревать отечественные решения в области безопасности локальных сетей. Хочется сделать прям серию обзоров на шлюзы. Причём в идеале программные. Ведь железо уже давно не прогрессирует так активно, как раньше. Постепенно наступает время, когда именно программные разработки будут представлять наибольший интерес.

И главное тут, быть в курсе нововведений и постоянно держать руку на пульсе. С вами был, Денис Курец. Благодарю, что осилили действительно серьёзный контент. Всем удачи, успеха и самое главное, отличного настроения. Берегите себя и свои сети. Заботьтесь об их безопасности. И не забывайте контролировать трафик несмышлёных юзверей. Ведь они порою, как дети, так и норовят залезть куда не следует, а отвечать за это предстоит нам.

Не допускайте подобных казусов. До новых встреч, камрады. Всем пока.

ИКС. Обзор коробочной версии телефонии и подключение на удаленке

IP-Телефонией в настоящее время пользуются практически все компании, как коммерческие, так и бюджетные. И некоторые организации стараются организовать АТС на своих серверах. Они просто покупают номера и линии из номерной емкости провайдеров IP-телефонии, а виртуальную АТС поднимают уже на своем сервере посредством консольного Asterisk или с интерфейсом, например, FreePBX (самый распространенный), либо покупают “железную атс”, например, Panasonic TDE.

Но, в любом случае, я очень часто сталкиваюсь с проблемой, что у многих специалистов настройка вызывает большие трудности. В результате чего они обращаются в службу технической поддержки провайдера IP-телефонии, у которого купили номера, с просьбой помочь настроить их Asterisk, FreePBX или АТС Panasonic. Как правило, провайдер тут им особо не поможет. И это не потому, что не хочет или не знает как, а потому что оборудование клиента не в их зоне ответственности, и тем более, потеря дополнительного дохода для компании из-за отказа от их ВАТС.

Как же тогда быть, если нет времени и возможности разбираться в сложных системах? А руководство компании не хочет покупать виртуальную атс у провайдера.

Я решил изучить этот вопрос с целью облегчить жизнь многим админам и организациям.

Оказывается на российском рынке существует достаточно достойная разработка, которая является аналогом той же АТС Panasonic или FreePBX, только с платной лицензией.

Но об этом чуть позже.

Предположим, инженеру поступила задача от организации — в кратчайшие сроки, как это обычно бывает, организовать IP-Телефонию с собственной виртуальной атс, журнала статистики звонков и с возможностью работы сотрудников удаленно.

Конечно, админ сразу начинает изучать данную тему, искать варианты в интернете, спрашивать у знакомых коллег. И, в итоге, перед ним встает 3 варианта: развернуть “голый” Asterisk, FreePBX или купить “железную” АТС Panasonic.

Каждый вариант рабочий и имеет место быть. Но также и есть довольно весомые нюансы.

Если первые два пункта еще решаемы собственными силами, то по третьему уже необходимо привлекать программистов, либо докупать и “прикручивать” дополнительные модули.

Помимо 3-х вариантов АТС, описанных выше, есть еще один, о котором пока не многие знают, но, я считаю, он достоин большего внимания.

Это ИКС (Интернет Контроль Сервер). Интернет-шлюз от российских разработчиков, который выполняет функции контроля интернет трафика сотрудниками организации, а также имеет дополнительные модули как почтовый сервер и сервер IP-Телефонии.

Меня заинтересовал модуль IP-Телефонии и я решил узнать подробнее, заодно и рассказать всем остальным.

Лично моё мнение, данный модуль идеально подойдет для:

Из чего я вывел данные суждения?

Телефония на ИКС имеет оболочку для настроек, с которой довольно легко разобраться и настроить с нуля. Ее можно обслуживать удаленно. Также есть возможность записи звонков и подробная статистика с фильтрами по журналу. Основным моментом является, то что есть собственная техническая поддержка, куда можно в любой момент обратиться в случае проблем и затруднений. То есть вы не останетесь один на один с системой с надеждой, что, в случае чего, поможет провайдер IP-Телефонии.

ИКС можно скачать и установить себе на железо, и “пощупать”, поэкспериментировать лично самому в течение месяца бесплатно.

IP-Телефония основана на базе Asterisk с веб оболочкой.

Покупаем номер у провайдера IP-Телефонии, и, в соответствии с выданными sip учетными данными, настраиваем транк.

Порадовало, что есть возможность задать опцию Insecure.

При самостоятельной настройке АТС также часто возникают проблемы преодоления NATa, когда конечные устройства находятся за серыми ip-адресами. В итоге, либо не ходит голос, либо нет sip регистрации.

В ИКС я нашел включение настройки работы NATa.

Нужно указать подсеть, где находятся voip устройства.

Для маршрутизации звонков настраиваются правила, где можно задавать условия.

Также есть возможность настраивать Очередь звонков.

Если операторы заняты, то звонящий будет висеть в ожидании, слушая музыку.

Плюс можно выбрать необходимую стратегию дозвона на операторов, одновременно, либо по очереди.

Для подключения сотрудников к телефонии, создаем абонентов с внутренними номерами и sip учетными данными. И прописываем на voip устройствах.

Можно использовать как софтфоны, так и voip устройства.

После всей настройки, можно анализировать журнал звонков, используя фильтры и прослушивать записи.

Очень порадовало, что есть возможность снятия дампа.

Так как данный инструмент очень важен для анализа трафика в случае возникновения проблем.

Есть также и возможность настройки портов и сертификатов шифрования.

Как выяснилось, настроить телефонию в ИКС можно всего за 5 шагов. Интерфейс достаточно интуитивно понятный, справится даже неопытный в телефонии админ.

Для корректной и безопасной работы телефонии, удаленному сотруднику необходимо сначала подключиться к серверу по VPN. На ИКС можно настроить, как просто VPN соединение, так и OpenVPN. В принципе, каждый справится, в интернете об этом очень много информации, также на портале есть видео с инструкцией по настройке.

После подключения по VPN к серверу сотрудники могут спокойно подключаться удаленно из дома, например, с софтфонов.

Для обеспечения безопасности сети используется всем известный механизм Fail2ban.

Fail2ban позволяет защитить телефонию, почтовый сервер, веб-почту, VPN, FTP и SSH, блокируя (на заданное время или перманентно) IP-адреса, с которых предпринимается слишком много попыток авторизации.

Лицензия на ИКС бессрочная, плюс есть своя техническая поддержка.

Единственный минус, что пока нельзя покупать модули отдельно.

Но скорей всего, не для всех это окажется минусом, так как сейчас все больше организаций уделяют большое внимание безопасности сети и стремятся контролировать выход в различные ресурсы своих сотрудников.

Обзор Интернет Контроль Сервер (ИКС) 2.3.4 ФСТЭК

Обзор посвящён сертифицированной ФСТЭК версии интернет-шлюза – межсетевого экрана ИКС, которая предназначена для защиты конфиденциальной информации и персональных данных. Межсетевой экран ИКС отличается широкой функциональностью (в частности, модулем контентной фильтрации), наличием IPS, лёгкостью в настройке, хорошей технической документацией. В обзоре рассматривается версия интернет-шлюза – межсетевого экрана ИКС 2.3.4.

Сертификат AM Test Lab

Номер сертификата: 115

Дата выдачи: 13.02.2013

Срок действия: 13.02.2018

Введение

Рост количества локальных вычислительных сетей и острая необходимость предоставления доступа к сети Интернет всё большему числу устройств, а также защиты их от атак извне, привели к развитию программных, аппаратных и программно-аппаратных комплексов, с помощью которых можно предоставить доступ к сети Интернет большому количеству устройств в локальной сети. Эти комплексы обладают широкой функциональностью, средствами защиты от внешних угроз (межсетевые экраны, средства обнаружения вторжений, антивирусная проверка контента), модули контентной фильтрации, средства для сбора статистических данных, управления пропускной способностью канала и прочее.

Подробнее остановимся на сертификации ФСТЭК. Согласно Федеральному закону РФ от 27 июля 2006 года № 152-ФЗ «О персональных данных», существенно возросли требования ко всем частным и государственным компаниям и организациям, а также физическим лицам, которые хранят, собирают, передают или обрабатывают персональные данные (в том числе фамилия, имя, отчество). Это означает, что для обеспечения безопасности персональных данных, при работе с ними, должны использоваться средства, которые прошли сертификацию ФСТЭК. К тому же, в случае наличия доступа к сети Интернет локальной вычислительной сети (или её сегмента), в которой идёт работа с персональными данными, то для защиты персональных данных, такая локальная вычислительная сеть (или сегмент) должна быть защищена сертифицированным ФСТЭК межсетевым экраном.

Полученный сертификат Государственной технической комиссии при Президенте РФ (ФСТЭК) удостоверяет, что программный межсетевой экран Интернет Контроль Сервер соответствует требованиям руководящего документа Гостехкомиссии России «Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» по 4-му классу защищённости.

Изменения в межсетевом экране ИКС версии 2.3.4

Версия 2.3.4.10458. Четвертое обновление ИКС 2.3 «Drumba the Dramatic Droid»

Системные требования

Intel Atom D410 1,6GHz

Intel Core2DUO T7100 1,8 GHz

Intel CoreI7 3.06Ghz

Установка межсетевого экрана ИКС версии 2.3.4

Установку межсетевого экрана ИКС можно проводить с компакт-диска или USB-накопителя, предварительно записав туда скачанный с сайта производителя iso-образ, который содержит программу установки межсетевого экрана ИКС. На данный момент отсутствуют iso-образы для виртуальных машин, которые содержат уже установленный межсетевой экран ИКС.

Сама установка предельно проста и проходит в несколько этапов. Программа-установщик имеет внешний вид сходный с sysinstall FreeBSD.

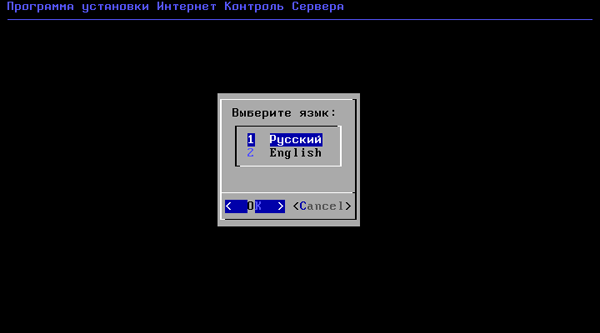

На первом этапе установки будет предложено выбрать язык интерфейса.

Рисунок 1. Выбор языка установки межсетевого экрана ИКС

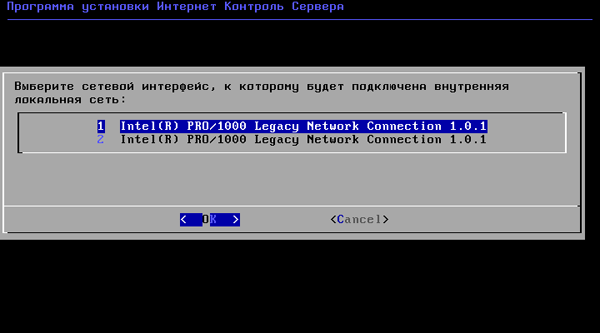

После чего запустится сама программа установки. Далее необходимо будет принять лицензионное соглашение, выбрать сетевой интерфейс, который подключен к локальной сети, провести его настройку и выбрать жёсткий диск для установки.

Рисунок 2. Выбор сетевого интерфейса для настройки

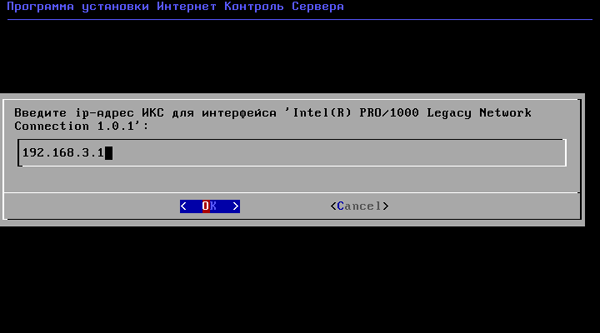

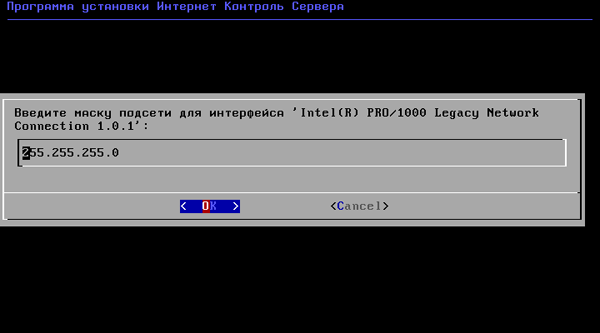

Рисунок 3. Указание IP-адреса для выбранного интерфейса

Рисунок 4. Задание маски сети

После подтверждения всех заданных настроек и выбора жёсткого диска для установки, программа установки сама разобьёт и отформатирует жёсткий диск, а затем установка продолжится. По окончании установки, будет показано сообщение-напоминание какие данные нужно использовать для подключения к веб-консоли межсетевого экрана ИКС.

Функциональность и работа с межсетевым экраном ИКС.

Основным средством управления межсетевым экраном ИКС является веб-интерфейс.

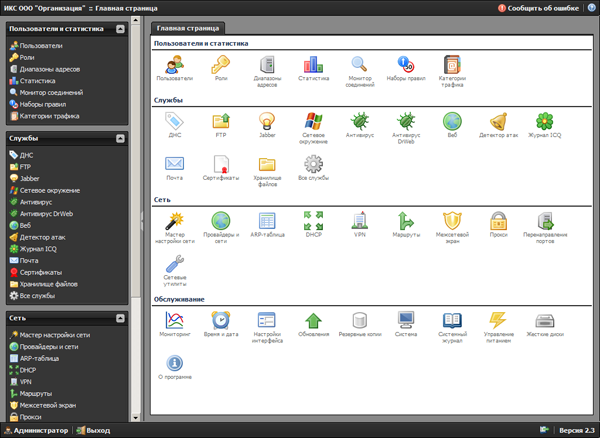

Рисунок 5. Главная страница веб-интерфейса межсетевого экрана ИКС

Сам веб-интерфейс оставляет приятное впечатление. Для облегчения навигации и доступа к нужным сервисам и пунктам меню, используется четыре логических раздела: «Пользователи и статистика», «Службы», «Сеть» и «Обслуживание».

Раздел «Пользователи». В этом разделе сгруппированы модули управления пользователями, группами пользователей, их ролями. А также модуль для работы с наборами правил (в том числе контентной фильтрации), модуль для управления категориями данных и модуль отображения детальной статистики работы пользователей в сети Интернет.

В разделе «Службы» отображается список запущенных служб межсетевого экрана ИКС. Щёлкнув на любой службе, можно увидеть окно состояния службы, а также получить доступ к дополнительным настройкам этой службы или остановить её работу. Модуль «Все службы» содержит в себе список всех сетевых сервисов, доступных в межсетевом экране ИКС.

Раздел «Сеть» содержит в себе средства управления сетевыми подключениями, управления маршрутизацией, межсетевым экраном, системой обнаружения вторжений, прокси-сервером, а также DHCP и VPN серверами, которые входят в состав межсетевого экрана ИКС.

А в разделе «Обслуживание» сгруппированы системные модули управления межсетевым экраном ИКС, в том числе и оборудованием, на котором он работает.

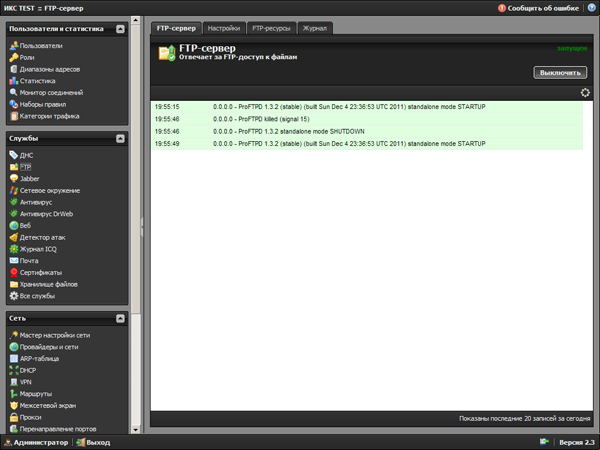

Для примера покажем окно состояния одной из служб межсетевого экрана ИКС.

Рисунок 6. Окно состояния службы FTP межсетевого экрана ИКС

В первую очередь необходимо провести настройку сетевых интерфейсов, чтобы обеспечить межсетевому экрану ИКС доступ к сети Интернет, а затем провести обновление межсетевого экрана ИКС.

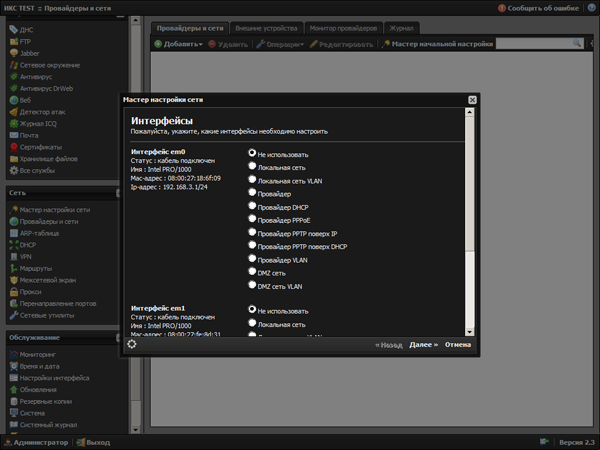

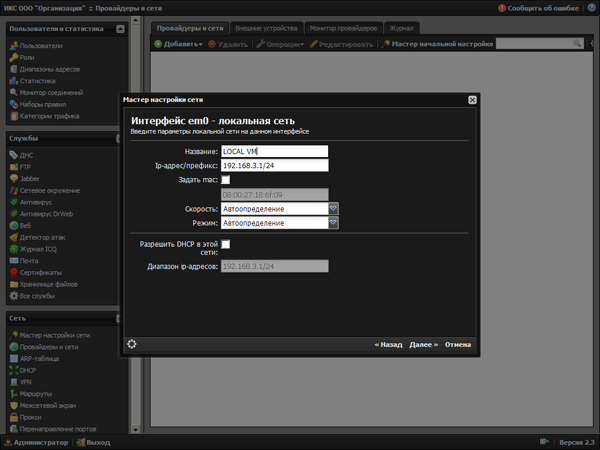

Легче всего провести настройку сети с помощью мастера настройки сети. Если необходимо провести более тонкую настройку с указанием дополнительных параметров, то это можно сделать вручную.

Мастер первоначальной настройки сети можно запустить из модуля Сеть, щёлкнув по соответствующему меню.

Рисунок 7. Запуск мастера первоначальной настройки сети межсетевого экрана ИКС

Как видим, нам предлагают широкий выбор вариантов подключений. Это позволяет использовать ФСТЭК версию ИКС практически с любыми типами провайдеров.

Рисунок 8. Настройка сетевых интерфейсов межсетевого экрана ИКС

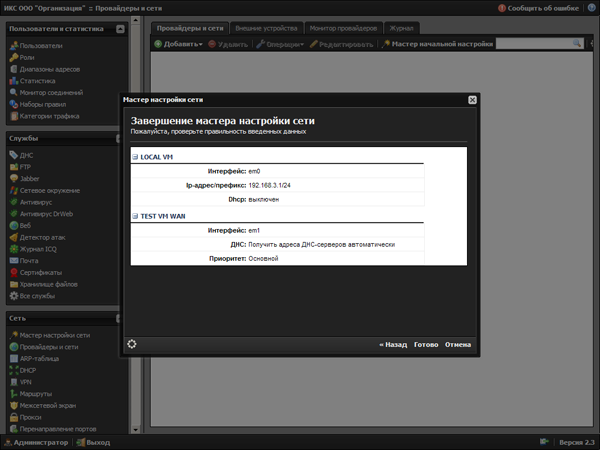

Перед подтверждением настроек сетевых интерфейсов будет показана итоговая таблица изменений. Если какие-то параметры заданы неверно, можно вернуться на несколько шагов назад и подкорректировать настройки.

Рисунок 9. Итоговая таблица изменений настроек сетей и провайдеров межсетевого экрана ИКС

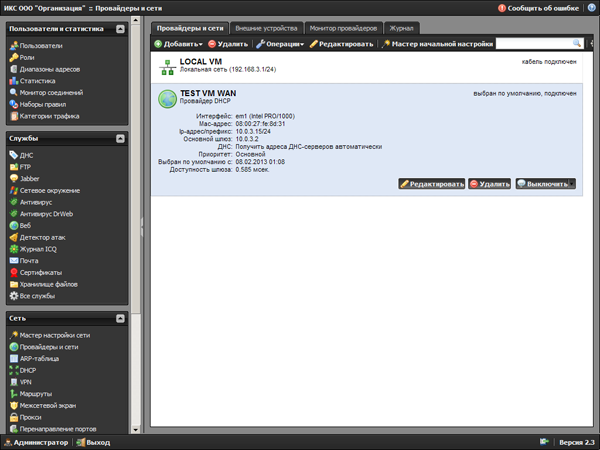

После того, как все настройки были подтверждены и применены, произойдёт автоматическая переадресация в меню «Провайдеры и сети» модуля «Сеть».

В этом меню можно посмотреть список и состояние сетевых интерфейсов, отключить или включить те или иные интерфейсы, провести их настройку. Также можно посмотреть журнал работы комплекса.

Рисунок 10. Список настроенных сетей и провайдеров межсетевого экрана ИКС

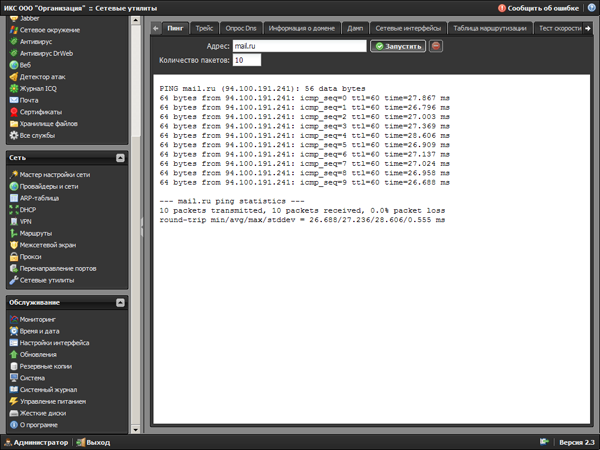

В правильности соединения с сетью Интернет можно убедиться, воспользовавшись стандартной утилитой Ping. Она доступна в меню «Сетевые утилиты» модуля «Сеть».

Если необходимо, можно сделать и трассировку, использовав утилиту traceroute, которая находится в том же меню.

Рисунок 11. Результаты работы утилиты ping межсетевого экрана ИКС

В целом, настройка сетевых интерфейсов трудностей не вызывает.

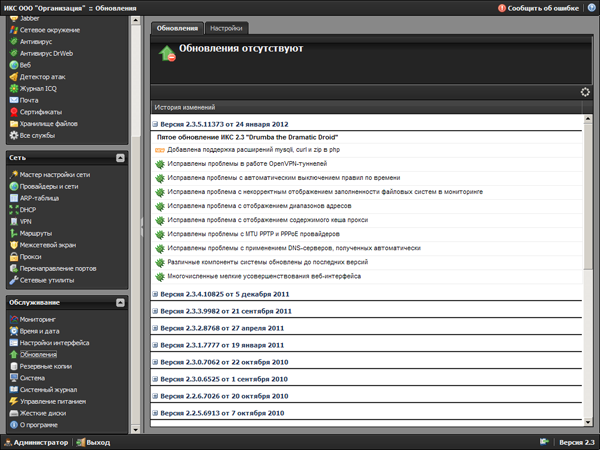

После того, как мы смогли подключиться к сети Интернет, нужно проверить наличие обновление. Сделать это можно щёлкнув на пункт меню «Обновления» модуля «Обслуживание».

Рисунок 12. Результат проверки обновлений межсетевого экрана ИКС

Как видим, какие-либо обновления отсутствуют.

На этом краткую первоначальную настройку ИКС можно считать оконченной.

Дальнейшая настройка межсетевого экрана ИКС зависит от конкретного сценария использования.

Межсетевой экрана ИКС обладает широкой функциональностью и содержит множество сетевых сервисов.

Так, межсетевой экран ИКС может выступать в роли полноценного:

Как видим, межсетевой экран ИКС предоставляет широкие возможности для использования различных сетевых сервисов и построения конфигураций различно сложности, в зависимости от потребностей той или иной организации. К тому же, есть возможность задействования сервисов по мере роста потребностей, без использования дополнительного стороннего программного обеспечения и отдельных серверов для этих сервисов.

Так же, в межсетевом экране ИКС, помимо вышеперечисленного, есть ряд дополнительных возможностей. Рассмотрим и их.

Дополнительные функциональные модули межсетевого экрана ИКС

«Журнал ICQ». Этот сервис служит для перехвата сообщений ICQ и может использоваться как простой модуль DLP-системы для контроля переписки сотрудников и установления факта утечки конфиденциальной информации. «Журнал ICQ» работает не со всеми сторонними клиентами службы ICQ и не перехватывает зашифрованные сообщения.

Если провайдер предоставляет динамический ip-адрес, а доступ к серверу из сети Интернет необходим, то можно воспользоваться модулем «DynDNS» (динамический DNS). Предварительно нужно зарегистрироваться на сайте http://dyndns.org/ или http://no-ip.com, и зарегистрировать своё собственное доменное имя. После чего указать учётные данные в модуле «DynDNS» для доступа к учётной записи, указать провайдера и ip-адрес, который будет меняться, и задать имя хоста. Удобная функция, если нет возможности получить статический ip-адрес, но, к примеру, хочется чтобы свой собственный сайт на своём сервере был доступен в сети Интернет.

Если в организации используются аппаратные маршрутизаторы фирмы Cisco, то межсетевой экран ИКС может подключаться к ним по протоколу Netflow v.5 для сбора и обработки статистической информации. Что может использоваться для более полного учёта объёмов трафика, анализа посещаемых ресурсов и прочее.

В состав межсетевого экрана ИКС включен модуль «Сертификаты», для создания и управления цифровыми сертификатами. Цифровые сертификаты необходимы для того, чтобы обеспечить возможность работы сетевых сервисов межсетевого экрана ИКС с использованием протокола SSL. SSL (Secure Sockets Layer — уровень защищённых сокетов) — криптографический протокол, который обеспечивает установление безопасного соединения между клиентом и сервером. Использование протокола SSL может быть продиктовано желанием повысить безопасность работы с данными и повышением уровня надёжности и защищённости сетевых сервисов.

Для дополнительного контроля над безопасностью межсетевого экрана ИКС, используется модуль «Монитор файлов», который позволяет отслеживать изменения в важных системных файлах и файлах конфигурации. Это может быть полезно в том случае, если злоумышленник смог каким-либо образом получить доступ к межсетевому экрану ИКС и произвёл подмену файлов или же изменил их. В таком случае в журнале будет запись о том, что есть изменения в тех файлах, которые отслеживаются.

Хорошим подспорьем в работе системному администратору послужит модуль «ARP-таблица», который позволяет отслеживать появление в сети новых устройств (по MAC-адресу), соответствие IP и MAC адресов, а также осуществлять привязку и отвязку IP адресов к MAC адресам. Особенно полезен будет этот модуль в большой сети. А также для отслеживания недобросовестных пользователей, которые могут изменять mac-адрес своих сетевых устройств, что создаёт дополнительные проблемы IT-персоналу.

В дополнение к этому, в межсетевом экране ИКС есть модуль «Сетевые утилиты», в котором собраны наиболее часто используемые сетевые утилиты для контроля состояния сети и диагностики сетевых неполадок, а именно:

Также доступно ARP-сканирование сети (на доступность локальных устройств в сети) и сканирование на проверку открытых портов в сети. Это позволяет повысить безопасность сети в целом, путём выявления проблем в настройках программного обеспечения, которое работает с сетью. Для обеспечения этих возможностей используется широко известное программное обеспечение Nmap.

Модуль «Маршруты» позволяет создавать гибкие правила маршрутизации трафика. В межсетевом экране ИКС поддерживается маршрутизация TCP/UDP, ICMP, GRE.

Функциональные модули защиты от атак

Как и полагается комплексу подобного класса, для защиты от сетевых атак извне используется межсетевой экран и детектор обнаружения атак.

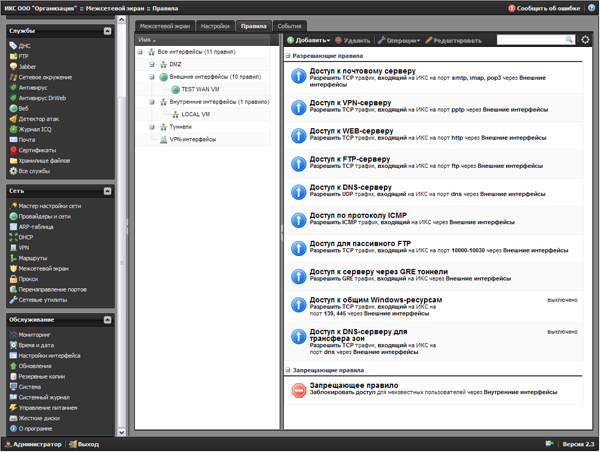

Управление межсетевым экраном и работа с правилами очень простые, благодаря продуманности веб-консоли. При установке межсетевого экрана ИКС, ряд правил добавляется автоматически, для корректного функционирования ряда сетевых сервисов.

Рисунок 13. Список предустановленных правил межсетевого экрана

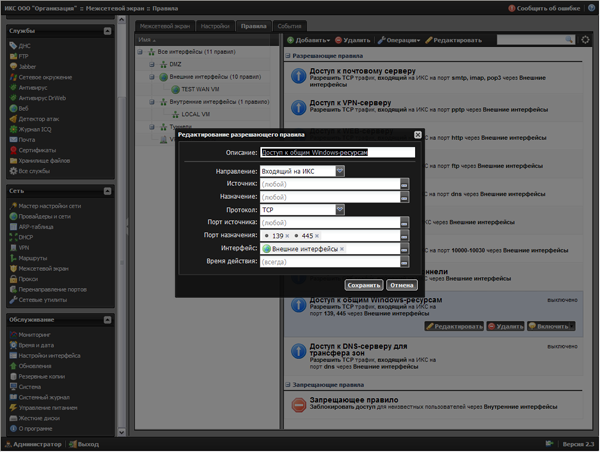

Помимо обычных разрешающих и запрещающих правил, можно задавать правила маршрутизации, правила ограничения полосы пропускания и правила приоритезации трафика. Это позволяет построить очень гибкую систему обработки сетевого трафика. Управление приоритетом трафика очень полезно в случае высокой загруженности каналов или наличия в сети критически важных сетевых сервисов, для которых важно обеспечить постоянную доступность. К примеру, если есть веб-сервер, на котором размещён сайт компании и важно, чтобы клиенты всегда имели к нему доступ, то можно задать правило обработки трафика, согласно которому будет обрабатываться трафик этого сервера в первую очередь. А вот почтовому трафику или FTP, можно задать и пониженный приоритет.

К тому же, правилам можно задавать время действия, что само по себе очень удобно. И предоставляет ещё большую гибкость в плане управления сетевым трафиком.

Рисунок 14. Пример редактирования правила межсетевого экрана

Для обеспечения дополнительных возможностей управления сетевым трафиком, межсетевой экран обеспечивает возможность перенаправления портов.

Для дополнительной защиты от сетевых атак используется модуль «Детектор атак», реализованный с помощью известной IPS Snort, способной выполнять регистрацию пакетов и в режиме реального времени осуществлять анализ трафика в IP сетях. IPS Snort выполняет протоколирование, анализ, поиск по содержимому, а также широко используется для активного блокирования или пассивного обнаружения целого ряда нападений и зондирований, таких как переполнение буфера, стелс-сканирование портов, атаки на веб-приложения, SMB-зондирование и попытки определения ОС.

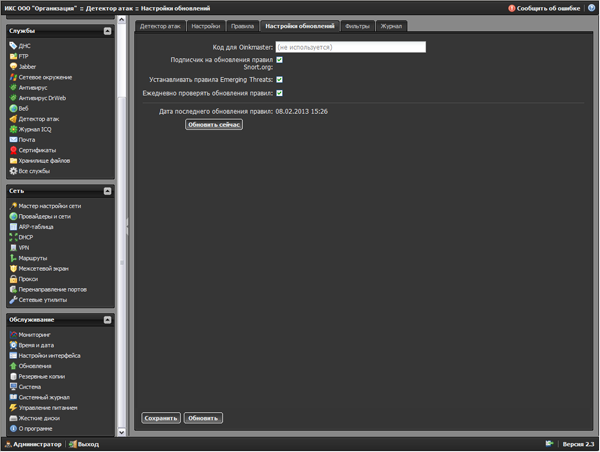

Для корректной работы этого модуля необходимо установить правила для системы обнаружения атак.

Рисунок 15. Настройка обновления списков правил модуля «Детектор атак»

Для получения и постоянного обновления первого списка правил, необходимо зарегистрироваться на сайте snort.org, получить код Oinkcode для скачивания правил и ввести его в поле «Код для Oinkcode».

Второй список правил распространяется свободно без регистрации.

После того, как нужные источники списков правил отмечены в чекбоксах, можно нажать кнопку Обновить и дожидаться обновления списков правил. После чего система обнаружения вторжений готова к работе.

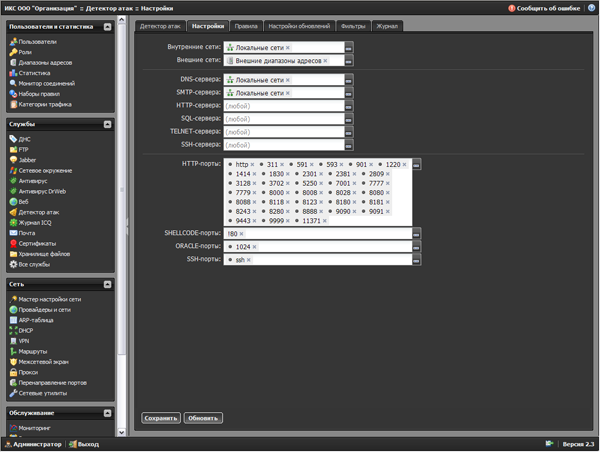

Также можно указать дополнительные настройки для этого модуля, список защищаемых портов, сетевые интерфейсы и прочее.

Рисунок 16. Окно настроек модуля «Детектор атак»

Стоит отметить, что Snort является довольно мощной системой предотвращения вторжений и широко распространена.

Для проверки трафика на наличие вредоносного кода, в межсетевом экране ИКС используется два антивирусных продукта. Это широко известные ClamAV (является бесплатным программным обеспечением) и российский Dr.Web (для работы требуется приобретение отдельной лицензии). Использование антивирусных продуктов на шлюзе, позволяет сильно повысить безопасность в локальной сети. При этом возможны несколько сценариев организации безопасности:

Как видим, межсетевой экран ИКС имеет в своём составе мощные средства противодействия сетевым и вирусным атакам. Что позволяет создать мощную инфраструктуру информационной безопасности организации или свободно интегрировать его в существующую и повысить уровень безопасности в целом.

Контроль доступа к ресурсам Интернет

Теперь рассмотрим, каким образом осуществляется контроль доступа пользователей к различным ресурсам сети Интернет.

В наше время, контроль доступа к ресурсам сети Интернет необходим по разным причинам. Это может быть и желание администрации повысить производительность труда путём блокирования развлекательных ресурсов, социальных сетей и прочего. Или повышение уровня безопасности в локальной сети путём блокировки известных вредоносных ресурсов. Или же блокирование доступа к нежелательным ресурсам в детских образовательных учреждениях согласно ФЗ «О защите детей от информации, причиняющей вред их здоровью и развитию». Естественно, база таки ресурсов должна постоянно пополняться.

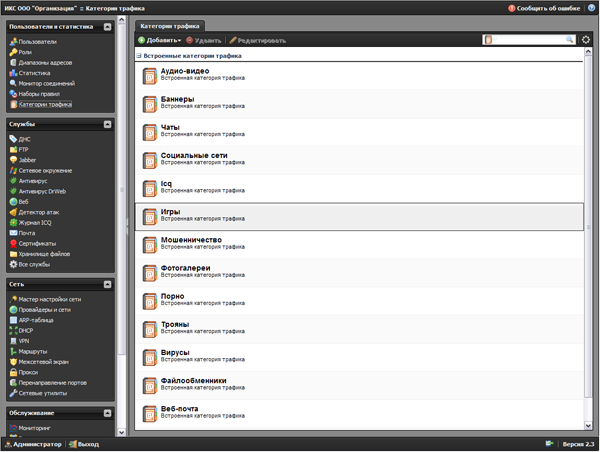

Такая возможность реализована в межсетевом экране ИКС. Для такого контроля есть предустановленные категории трафика.

Рисунок 17. Категории трафика межсетевого экрана ИКС

Стоит отметить, что эти список ресурсов в этих категориях очень обширен.

Для более гибкого и полного контроля над доступом к ресурсам сети Интернет, в межсетевом экране ИКС предусмотрена возможность создания собственных категорий и автоматических категорий.

Автоматические категории удобны тем, что системный администратор может сам вести списки требуемых ресурсов, либо же брать готовые, указывать межсетевому экрану ИКС месторасположение файлов со списком ресурсов, а потом указать период автоматического обновления этой категории. Таким образом, если в файл со списком будут внесены новые данные, они автоматически загрузятся в нужную категорию на сервере.

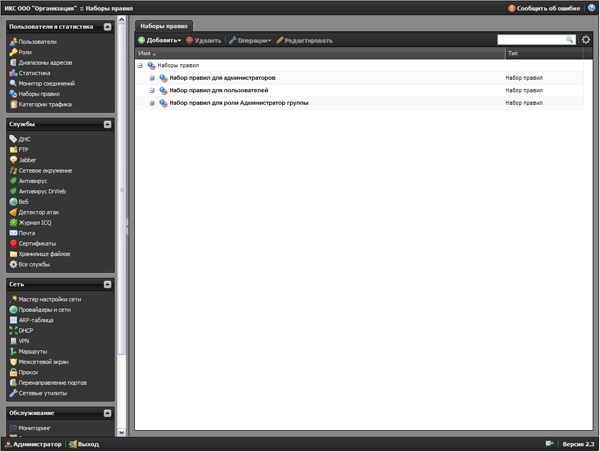

Для того, чтобы реализовать контроль доступа к ресурсам сети, применяются правила и наборы правил для пользователей в сети. Для работы с правила служит модуль «Наборы правил» раздела «Пользователи и статистика».

Рисунок 18. Модуль «Наборы правил» межсетевого экрана ИКС

Есть три предустановленных набора правил (по-умолчанию сами правила там отсутствуют), а также можно создавать свои наборы, для большей наглядности и упрощения работы.

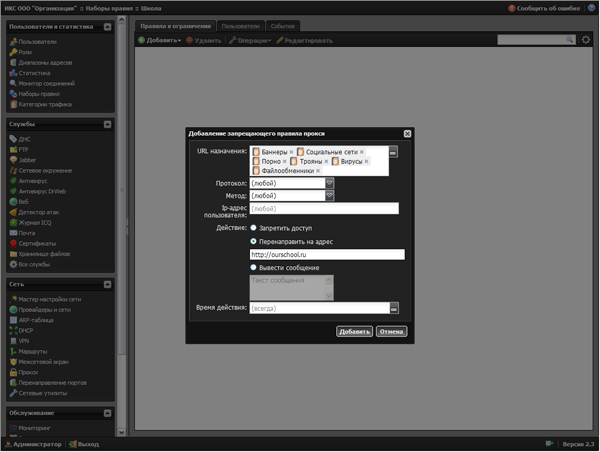

К примеру, можно создать набор правил «Школа», где создать правила запрещающие посещать те или иные категории ресурсов нежелательных для детей.

Рисунок 19. Пример создания запрещающего правила для выбранного набора правил

Доступ к ресурсам из указанных категорий можно запретить или, при попытке посетить ресурс из запрещённой категории, перенаправить на нужный сайт. К примеру, на сайт школы.

Правила могут иметь определённое время действия, которое можно задать. Это позволяет гибко управлять контролем доступа к ресурсам в зависимости от времени суток. К примеру, можно запретить посещение социальных сетей в рабочее время, но разрешать посещать в обеденный перерыв.

Кроме правил контроля доступа, можно создавать правила управления шириной пропускания канала для отдельных пользователей, групп пользователей и диапазонов адресов.

Также, в межсетевом экране ИКС предусмотрена возможность просмотра детальной статистики посещения ресурсов сети, объём потреблённого трафика и прочей статистической информации.

Таким образом, межсетевой экран ИКС, предоставляет возможность контролировать работу пользователей в сети Интернет в полном объёме. С учётом контроля доступа к ресурсам сети, ограничения на объём потребляемого трафика и управления загрузкой каналов.

Мониторинг и управление системой

Помимо всех вышеперечисленных возможностей, межсетевой экран ИКС позволяет в реальном времени контролировать состояние оборудования, на котором он установлен, просматривать загрузку каналов, качество связи, контролировать состояние операционной системы и многое другое.

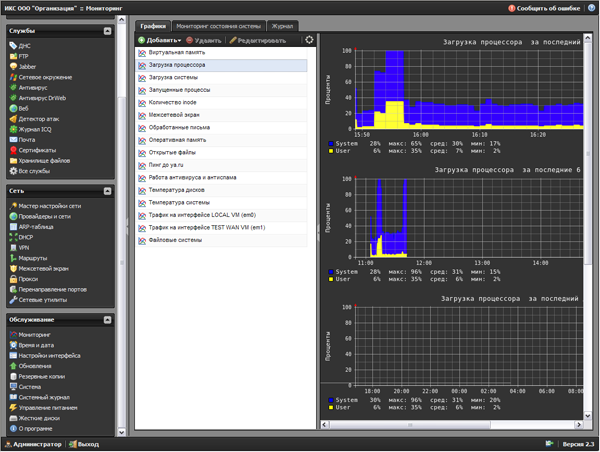

Для контроля всех этих параметров служит модуль «Мониторинг»

Рисунок 20. Модуля «Мониторинг» межсетевого экрана ИКС. Контроль загрузки процессора

Данные сортируются по временным интервалам: последний час, последние 6 часов, последний день, неделя и месяц. Это даёт системному администратору возможность следить за состоянием системы в целом, её отдельных параметров, отслеживать пиковую нагрузку для возможной оптимизации работы системы и предотвращение отказа в обслуживании.

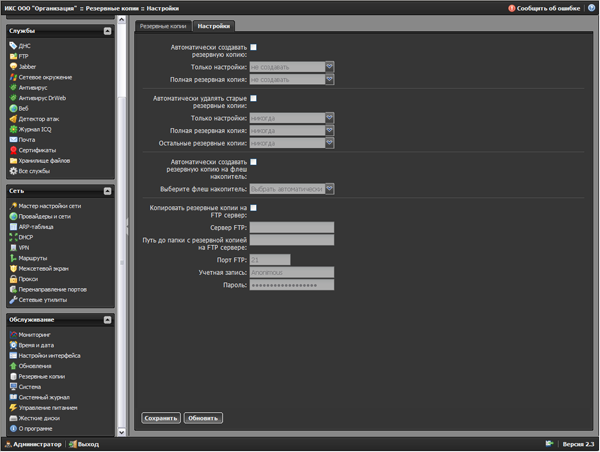

Для облегчения восстановления системы после сбоя (от подобного не застрахован никто), в межсетевом экране ИКС предусмотрена возможность автоматического создания резервных копий настроек системы, а также полного резервного копирования системы. Помимо локального хранения резервных копий, предусмотрена возможность сохранения резервных копий на флэш-накопитель и на удалённый FTP-сервер. Что сильно повышает возможность быстрого восстановления работы, в случае если локальные резервные копии были утеряны или повреждены. Настройку резервного копирования можно провести в модуле «Резервное копирование».

Рисунок 21. Модуль «Резервное копирование», настройка создания резервных копий

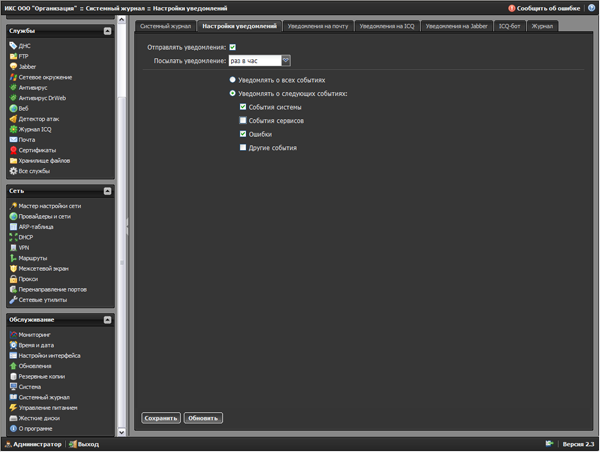

Для дополнительного контроля межсетевого экрана ИКС предусмотрен модуль «Системный журнал». В модуле «системный журнал» отображаются сообщения о действиях пользователей, изменениях в статусах сервисов и ошибках системы. Для того, чтобы не пропустить какое-либо очень важное событие, в этом модуле предусмотрена система отправки уведомлений ответственному лицу. Уведомление может быть отправлено по электронной почте, а также с помощью Jabber или ICQ.

Рисунок 22. Настройка категорий уведомлений для отправки

Таким образом, нет необходимости постоянно следить за журналом событий, что, в целом, затруднительно. Такая возможность обеспечивает своевременное уведомление о тех или иных событиях, без постоянного отвлечения внимания.

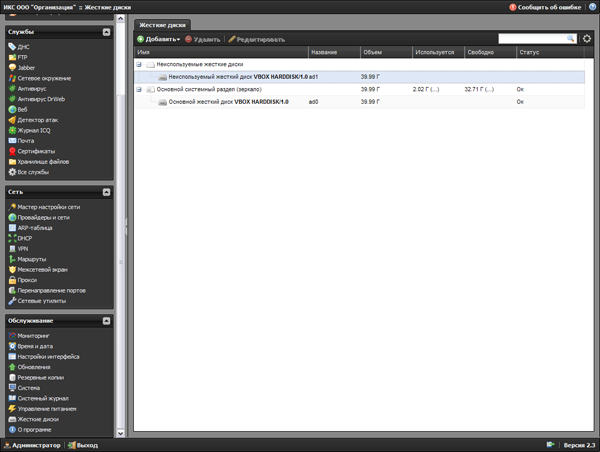

Модуль «Жёсткие диски» предназначен для управления дисковой подсистемой сервера с установленным межсетевым экраном ИКС. Довольно часто получается так, что объёма установленных жёстких дисков перестаёт хватать. Для этого и была введена возможность лёгкого добавления новых жёстких дисков, создания дополнительных разделов и прочего в межсетевом экране ИКС.

Рисунок 23. Управление жёсткими дисками в межсетевом экране ИКС

Для тех случаев, когда доступ к межсетевому экрану ИКС невозможен с помощью веб-интерфейса, предусмотрена консоль восстановления, которую можно активировать нажатием клавиши F2, на клавиатуре, которая подсоединена к серверу с установленным межсетевым экраном ИКС. С помощью консоли восстановления можно изменить настройки сетевых интерфейсов, изменить таблицу маршрутизации, изменить пароли доступа к межсетевому экрану ИКС, настроить дисковую подсистему, перезагрузить или выключить сервер.

На этом мы заканчиваем обзор сертифицированного межсетевого экрана ИКС и переходим к выводам.

Выводы

Межсетевой экран ИКС оставил приятное впечатление. Это хорошо продуманный программный продукт с очень широкими возможностями. Его легко освоить персоналу, который впервые сталкивается с подобным классом продуктов или же не имел достаточного опыта работы. Для опытных системных администраторов в межсетевом экране ИКС предусмотрена возможность сколь угодно тонкой настройки параметров, а также широкий выбор сетевых сервисов для построения системы высокой сложности. Что даёт возможность наиболее полно учесть требования той или иной организации в создании сетевой инфраструктуры.

Достоинства:

Недостатки: