Считается что авторизованные пользователи не представляют собой угрозу безопасности сети

Основы информационной безопасности. Часть 1: Виды угроз

Безопасность виртуального сервера может быть рассмотрена только непосредственно как «информационная безопасность». Многие слышали это словосочетание, но не все понимают, что же это такое?

«Информационная безопасность» — это процесс обеспечения доступности, целостности и конфиденциальности информации.

Под «доступностью» понимается соответственно обеспечение доступа к информации. «Целостность» — это обеспечение достоверности и полноты информации. «Конфиденциальность» подразумевает под собой обеспечение доступа к информации только авторизованным пользователям.

Исходя из Ваших целей и выполняемых задач на виртуальном сервере, необходимы будут и различные меры и степени защиты, применимые по каждому из этих трех пунктов.

Для примера, если Вы используете виртуальный сервер, только как средство для серфинга в интернете, то из необходимых средств для обеспечения безопасности, в первую очередь будет использование средств антивирусной защиты, а так же соблюдение элементарных правил безопасности при работе в сети интернет.

В другом случае если у Вас размещен на сервере продающий сайт или игровой сервер, то и необходимые меры защиты будут совершенно различными.

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее оптимальные средства обеспечения безопасности, для этого рассмотрим основные моменты.

Под «Угрозой» понимается потенциальная возможность тем или иным способом нарушить информационную безопасность. Попытка реализации угрозы называется «атакой», а тот, кто реализует данную попытку, называется «злоумышленником». Чаще всего угроза является следствием наличия уязвимых мест в защите информационных систем.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы.

Угрозы информационной безопасности, которые наносят наибольший ущерб

Рассмотрим ниже классификацию видов угроз по различным критериям:

Применимо к виртуальным серверам, угрозы, которые Вам как администратору сервера, необходимо принимать во внимание это — угроза доступности, конфиденциальности и целостность данных. За возможность осуществления угроз направленных на конфиденциальность и целостность данных, не связанные с аппаратной или инфраструктурной составляющей, Вы несете прямую и самостоятельную ответственность. В том числе как и применение необходимых мер защиты, это Ваша непосредственная задача.

На угрозы направленные на уязвимости используемых Вами программ, зачастую Вы как пользователь не сможете повлиять, кроме как не использовать данные программы. Допускается использование данных программ только в случае если реализация угроз используя уязвимости этих программ, либо не целесообразна с точки зрения злоумышленника, либо не имеет для Вас как для пользователя существенных потерь.

Обеспечением необходимых мер безопасности от угроз направленных на аппаратуру, инфраструктуру или угрозы техногенного и природного характера, занимается напрямую та хостинг компания, которую Вы выбрали и в которой арендуете свои сервера. В данном случае необходимо наиболее тщательно подходить к выбору, правильно выбранная хостинг компания на должном уровне обеспечит Вам надежность аппаратной и инфраструктурной составляющей.

Вам как администратору виртуального сервера, данные виды угроз нужно принимать во внимание только в случаях при которых даже кратковременная потеря доступа или частичная или полная остановка в работоспособности сервера по вине хостинг компании могут привести к не соизмеримым проблемам или убыткам. Это случается достаточно редко, но по объективным причинам ни одна хостинг компания не может обеспечить Uptime 100%.

Угрозы непосредственно информационной безопасности

К основным угрозам доступности можно отнести

Основные угрозы целостности

Можно разделить на угрозы статической целостности и угрозы динамической целостности.

Так же стоит разделять на угрозы целостности служебной информации и содержательных данных. Под служебной информацией понимаются пароли для доступа, маршруты передачи данных в локальной сети и подобная информация. Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет, оказывается сотрудник организации, который знаком с режимом работы и мерами защиты.

С целью нарушения статической целостности злоумышленник может:

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Для наглядности данные виды угроз так же схематично представлены ниже на рис 1.

Рис. 1. Классификация видов угроз информационной безопасности

Для применения наиболее оптимальных мер по защите, необходимо провести оценку не только угроз информационной безопасности но и возможного ущерба, для этого используют характеристику приемлемости, таким образом, возможный ущерб определяется как приемлемый или неприемлемым. Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Каждый кто приступает к организации информационной безопасности, должен ответить на три основных вопроса:

Основные методы и средства защиты, а так же минимальные и необходимые меры безопасности применяемые на виртуальных серверах в зависимости от основных целей их использования и видов угроз, нами будут рассмотрены в следующих статьях под заголовком «Основы информационной безопасности».

Технологии WEP, WPA, WPA2 и WPA3: что это и в чем их различия?

Защита беспроводной сети – важнейший аспект безопасности. Подключение к интернету с использованием небезопасных ссылок или сетей угрожает безопасности системы и может привести к потере информации, утечке учетных данных и установке в вашей сети вредоносных программ. Очень важно применять надлежащие меры защиты Wi-Fi, однако также важно понимать различия стандартов беспроводного шифрования: WEP, WPA, WPA2 и WPA3.

WPA (Wi-Fi Protected Access) – это стандарт безопасности для вычислительных устройств с беспроводным подключением к интернету. Он был разработан объединением Wi-Fi Alliance для обеспечения лучшего шифрования данных и аутентификации пользователей, чем было возможно в рамках стандарта WEP (Wired Equivalent Privacy), являющегося исходным стандартом безопасности Wi-Fi. С конца 1990-х годов стандарты безопасности Wi-Fi претерпели некоторые изменения, направленные на их улучшение.

Что такое WEP?

Беспроводные сети передают данные посредством радиоволн, поэтому, если не приняты меры безопасности, данные могут быть с легкостью перехвачены. Представленная в 1997 году технология WEP является первой попыткой защиты беспроводных сетей. Ее целью было повышение безопасности беспроводных сетей за счет шифрования данных. Даже в случае перехвата данных, передаваемых в беспроводной сети, их невозможно было прочитать, поскольку они были зашифрованы. Однако системы, авторизованные в сети, могут распознавать и расшифровывать данные, благодаря тому, что все устройства в сети используют один и тот же алгоритм шифрования.

WEP шифрует трафик с использованием 64 или 128-битного ключа в шестнадцатеричном формате. Это статический ключ, поэтому весь трафик, независимо от устройства, шифруется с помощью одного ключа. Ключ WEP позволяет компьютерам внутри сети обмениваться зашифрованными сообщениями, однако содержимое сообщений скрыто от злоумышленников. Этот ключ используется для подключения к беспроводной сети с включенной безопасностью.

Одна из основных задач технологии WEP – предотвращение атак типа «человек посередине», с которой она успешно справлялась в течение определенного времени. Однако, несмотря на изменения протокола и увеличение размера ключа, со временем в стандарте WEP были обнаружены различные недостатки. По мере роста вычислительных мощностей злоумышленникам стало проще использовать эти недостатки. Объединение Wi-Fi Alliance официально отказалось от использования технологии WEP в 2004 году из-за ее уязвимостей. В настоящее время технология безопасности WEP считается устаревшей, хотя иногда она все еще используется либо из-за того, что администраторы сети не изменили настроенные умолчанию протоколы безопасности беспроводных роутеров, либо из-за того, что устройства устарели и не способны поддерживать новые методы шифрования, такие как WPA.

Что такое WPA?

WPA (Wi-Fi Protected Access) – это появившийся в 2003 году протокол, которым объединение Wi-Fi Alliance заменило протокол WEP. WPA похож на WEP, однако в нем усовершенствована обработка ключей безопасности и авторизации пользователей. WEP предоставляет всем авторизованным системам один ключ, а WPA использует протокол целостности временного ключа (Temporal Key Integrity Protocol, TKIP), динамически изменяющий ключ, используемый системами. Это не позволяет злоумышленникам создать собственный ключ шифрования, соответствующий используемому в защищенной сети. Стандарт шифрования TKIP впоследствии был заменен расширенным стандартом шифрования (Advanced Encryption Standard, AES).

Кроме того, протокол WPA включает проверку целостности сообщений, чтобы определить, имел ли место захват или изменение пакетов данных злоумышленником. Протокол WPA использует 256-битные ключи, что значительно надежнее 64 и 128-битных ключей, используемых протоколом WEP. Однако, несмотря на эти улучшения, в протоколе WPA также были обнаружены уязвимости, что привело к созданию протокола WPA2.

Иногда используется термин «ключ WPA» – это пароль для подключения к беспроводной сети. Пароль WPA можно получить от администратора сети. В ряде случаев установленный по умолчанию пароль WPA может быть напечатан на беспроводном роутере. Если не удается определить пароль роутера, возможно, его можно сбросить.

Что такое WPA2?

Протокол WPA2 появился в 2004 году. Он является обновленной версией WPA. WPA2 основан на механизме сети высокой безопасности (RSN) и работает в двух режимах:

В обоих режимах используется протокол CCMP, основанный на алгоритме расширенного стандарта шифрования (AES), обеспечивающего проверку подлинности и целостности сообщения. Протокол CCMP является более надежным, чем исходно используемый в WPA протокол TKIP, поэтому его использование затрудняет атаки злоумышленников.

Однако у протокола WPA2 также есть недостатки. Например, он уязвим для атак с переустановкой ключа (KRACK). Атаки с переустановкой ключа используют уязвимость WPA2, позволяющую имитировать реальную сеть и вынуждать пользователей подключаться к вредоносной сети вместо настоящей. Это позволяет злоумышленникам расшифровывать небольшие фрагменты данных, объединение которых позволит взломать ключ шифрования. Однако на устройства могут быть установлены исправления, поэтому WPA2 считается более надежным, чем WEP и WPA.

Что такое WPA3?

WPA3 – это третья версия протокола защищенного доступа Wi-Fi. Объединение Wi-Fi Alliance выпустило WPA3 в 2018 году. В протоколе WPA3 реализованы следующие новые функции для личного и для корпоративного использования:

Индивидуальное шифрование данных. При входе в публичную сеть WPA3 регистрирует новое устройство способом, не подразумевающим использование общего пароля. В WPA3 используется протокол DPP (Device Provisioning Protocol) для сетей Wi-Fi, позволяющий пользователям использовать теги NFC или QR-коды для подключения устройств к сети. Кроме того, для обеспечения безопасности WPA3 используется шифрование GCMP-256 вместо применявшегося ранее 128-битного шифрования.

Усиленная защита от атак методом подбора пароля. Протокол WPA3 защищает от подбора пароля в автономном режиме. Пользователю позволяется выполнить только одну попытку ввода пароля. Кроме того, необходимо взаимодействовать напрямую с устройством Wi-Fi: при каждой попытке ввода пароля требуется физическое присутствие. В протоколе WPA2 отсутствует встроенное шифрование и защита данных в публичных открытых сетях, что делает атаки методом подбора пароля серьезной угрозой.

Устройства, работающие по протоколу WPA3, стали широко доступны в 2019 году. Они поддерживают обратную совместимость с устройствами, работающими по протоколу WPA2.

Какой протокол безопасности применяется в моей сети Wi-Fi?

Для обеспечения надлежащего уровня безопасности сети Wi-Fi важно знать, какой тип шифрования в ней используется. Устаревшие протоколы являются более уязвимыми, чем новые, поэтому вероятность их взлома выше. Устаревшие протоколы были разработаны до того, как стало полностью понятно, каким способом злоумышленники осуществляют атаки на роутеры. В новых протоколах эти уязвимости устранены, поэтому считается, что они обеспечивают лучшую безопасность сетей Wi-Fi.

Как определить тип безопасности вашей сети Wi-Fi

В Windows 10

В macOS

В Android

В iPhone

К сожалению, в iOS нет возможности проверить безопасность вашей сети Wi-Fi. Чтобы проверить уровень безопасности сети Wi-Fi, можно использовать компьютер или войти на роутер через телефон. Все модели роутеров отличаются, поэтому, возможно, придется обратиться к документации устройства. Если роутер настроен интернет-провайдером, можно обратиться к нему за помощью.

WEP или WPA. Заключение

Если роутер не защищен, злоумышленники могут получить доступ к вашим частотам подключения к интернету, осуществлять незаконные действия, используя ваше подключение, отслеживать вашу сетевую активность и устанавливать вредоносные программы в вашей сети. Важным аспектом защиты роутера является понимание различий между протоколами безопасности и использование самого продвинутого из поддерживаемых вашим роутером (или обновление роутера, если он не поддерживает стандарты безопасности текущего поколения). В настоящее время WEP считается устаревшим стандартом шифрования Wi-Fi, и по возможности следует использовать более современные протоколы.

Ниже перечислены дополнительные действия, которые можно предпринять для повышения безопасности роутера:

Вы можете ознакомиться с полным руководством по настройке безопасной домашней сети. Один из лучших способов для сохранения безопасности в интернете – использование современного антивирусного решения, такого как Kaspersky Total Security, обеспечивающего защиту от злоумышленников, вирусов и вредоносных программ, а также включающего средства сохранения конфиденциальности, предоставляющие всестороннюю защиту.

Безопасность сетей 802.11 — основные угрозы

В последнее время тема Wi-Fi на Хабре набирает популярность, что не может не радовать. Однако некоторые важные аспекты, в частности, безопасность, все еще освещены довольно однобоко, что очень хорошо заметно по комментариям. Пару лет назад сокращенная версия нижеизложенного материала была опубликована в журнале «Компьютерное Обозрение». Думаю, читателям Хабра будет интересно и полезно с ним ознакомиться, тем более в полной и актуализированной версии. В первой статье обсуждаются основные угрозы. Во второй обсудим способы реализации защиты на основе WIPS

Введение

Популярность беспроводных локальных сетей уже прошла стадию взрывного роста и дошла до состояния «привычной всем» технологии. Домашние точки доступа и мини-роутеры Wi-Fi недороги и широкодоступны, хотспоты встречаются достаточно часто, ноутбук без Wi-Fi – анахронизм. Как и множество других инновационных технологий, использование беспроводных сетей влечет не только новые выгоды, но и новые риски. Бум Wi-Fi породил целое новое поколение хакеров, специализирующихся на изобретении всё новых и новых способов взлома беспроводки и атаки пользователей и корпоративной инфраструктуры. Ещё с 2004 года Gartner предупреждали, что безопасность WLAN будет одной из основных проблем – и прогноз оправдывается.

Беспроводная связь и мобильность, которую она дает, интересны и выгодны многим. Однако, до тех пор, пока вопрос беспроводной безопасности остается не до конца ясным, мнения разнятся кардинально: некоторые (например, операторы складов) уже сейчас не боятся завязывать на Wi-Fi свои ключевые бизнес-процессы, другие – наоборот баррикадируются и запрещают использование беспроводных элементов в своих сетях. Кто из них выбрал правильную стратегию? Является запрет Wi-Fi гарантией защиты от беспроводных угроз? И вообще – так ли опасен и ненадежен этот Wi-Fi, как о нем говорят? Ответ далеко не очевиден!

В чём заключаются особенности беспроводной связи с точки зрения безопасности?

Среда с общим доступом, которую практически невозможно контролировать

Традиционные проводные сети используют кабель для передачи информации. Кабель считается «контролируемой» средой, защищенной зданиями и помещениями, в которых он находится. Внешний «чужой» трафик, который входит в защищенный сегмент сети, фильтруется межсетевым экраном и анализируется системами IDS/IPS. Для того чтобы получить доступ к такому сегменту проводной сети, злоумышленнику необходимо преодолеть либо систему физической безопасности здания, либо межсетевой экран.

Беспроводные же сети используют радиоволны. Эфир – среда с общим доступом и практически полным отсутствием контроля. Обеспечить эквивалент физической безопасности проводных сетей здесь просто невозможно. Как только пользователь подключает к проводной сети точку доступа, её сигнал может проходить сквозь стены, межэтажные перекрытия, окна здания. Таким образом, подключенный сегмент сети становится доступным с другого этажа или даже из соседнего здания, парковки или другого конца улицы – радиосигнал может распространяться на сотни метров за пределы здания. Единственной физической границей беспроводной сети является уровень этого самого сигнала.

Поэтому, в отличие от проводных сетей, где точка подключения пользователя к сети хорошо определена и известна – это розетка в стене – в беспроводных сетях подключиться к сети можно откуда угодно, лишь бы сигнал был достаточной силы.

Также, эфир – среда с общим доступом. Все беспроводные устройства включены в один гигантский «хаб» (концентратор) – и любое беспроводное устройство может «видеть» всех беспроводных соседей в сети. При этом приемник, работающий в пассивном режиме (только прослушивание), вообще невозможно определить.

Периметр беспроводной сети не ограничен периметром здания.

Легкость в развертывании и мобильность

Еще большей проблемой является то, что беспроводные пользователи по определению мобильны. Пользователи могут появляться и исчезать, менять свое местоположение, и не привязаны к фиксированным точкам входа, как в случае с проводными сетями – они могут находиться где угодно в зоне покрытия! Всё это значительно осложняет задачу «удержания непрошеных гостей за порогом» и отслеживания источников беспроводных атак.

Кроме того, такая важная составляющая мобильности, как роуминг, является еще одной проблемой обеспечения беспроводной безопасности. На этот раз – пользователей. В отличие от проводных сетей, где пользователь «привязан» кабелем к определенной розетке и порту коммутатора доступа – в беспроводных сетях пользователь не привязан ни к чему. С помощью специального ПО достаточно несложно «пересадить» его с авторизованной точки доступа на неавторизованную или даже на ноутбук злоумышленника, работающий в режиме Soft AP (программно реализованной точки доступа), открывая возможность для целого ряда атак на ничего не подозревающего пользователя.

Легко атаковать

Поскольку радиосигналы имеют широковещательную природу, не ограничены стенами зданий и доступны всем приемникам, местоположение которых сложно или вообще невозможно зафиксировать – злоумышленникам особенно легко и удобно атаковать беспроводные сети. Поэтому, формально, даже катающийся сейчас во дворе на велосипеде подросток со смартфоном в кармане может заниматься радиоразведкой вашей сети – чисто из юношеского любопытства. Огромное разнообразие готового инструментария анализа протоколов и уязвимостей, доступного в Интернете, точно также поможет ему чисто из любопытства найти точку доступа, которую какой-то из сотрудников недавно принес на работу и не удосужился переконфигурировать с настроек по умолчанию, чисто из любопытства в инструкции найдется ключ доступа к сети – и вуаля!

Традиционные средства защиты не спасают от новых классов атак

Шесть основных беспроводных рисков

Итак, беспроводные технологии, работающие без физических и логических ограничений своих проводных аналогов, значительно повышающие гибкость рабочего процесса и эффективность труда пользователей, снижающие затраты на развертывание сетей, также подвергают сетевую инфраструктуру и пользователей значительным рискам. Для того, чтобы понять, как обеспечить безопасное функционирование беспроводных сетей, давайте рассмотрим их поближе.

Риск первый — Чужаки (Rogue Devices, Rogues)

Чужаками называются устройства, предоставляющие возможность неавторизованного доступа к корпоративной сети, зачастую в обход механизмов защиты, определенных корпоративной политикой безопасности. Чаще всего это те самые самовольно установленные точки доступа. Статистика по всему миру, например, указывает на чужаков, как на причину большинства взломов сетей организаций. Даже если организация не использует беспроводную связь и считает себя в результате такого запрета защищенной от беспроводных атак – внедренный (умышленно или нет) чужак с легкостью исправит это положение. Доступность и дешевизна устройств Wi-Fi привели к тому, что в США, например, практически каждая сеть с числом пользователей более 50 успела ознакомиться с данным феноменом.

Помимо точек доступа в роли чужака могут выступить домашний роутер с Wi-Fi, программная точка доступа Soft AP, ноутбук с одновременно включенными проводным и беспроводным интерфейсом, сканер, проектор и т.д.

Риск второй — нефиксированная природа связи

Как уже было сказано выше – беспроводные устройства не «привязаны» кабелем к розетке и могут менять точки подключение к сети прямо в процессе работы. К примеру, могут происходить «Случайные ассоциации», когда ноутбук с Windows XP (достаточно доверительно относящейся ко всем беспроводным сетям) или просто некорректно сконфигурированный беспроводной клиент автоматически ассоциируется и подключает пользователя к ближайшей беспроводной сети. Такой механизм позволяет злоумышленникам «переключать на себя» ничего не ведающего пользователя для последующего сканирования уязвимостей, фишинга или атак Man-in-The-Middle. Кроме того, если пользователь одновременно подключен и к проводной сети – он только что стал удобной точкой входа – т.е. классическим чужаком.

Также, многие пользователи устройств ноутбуков, оснащенные Wi-Fi и проводными интерфейсами и не довольные качеством работы проводной сети (медленно, злой админ поставил фильтрацию URL, не работает ICQ), любят переключаться на ближайших доступный хотспот (или ОС делает это для них автоматически в случае, например, отказа проводной сети). Излишне говорить, что в таком случае все потуги ИТ-отдела по обеспечению сетевой безопасности остаются в буквальном смысле «за бортом».

Сети Ad-Hoc – непосредственные одноранговые соединения между беспроводными устройствами без участия точек доступа – являются удобным способом быстро перебросить файл коллеге или распечатать нужный документ на принтере с Wi-Fi. Однако, такой способ организации сети не поддерживает большинство необходимых методом обеспечения безопасности, предоставляя злоумышленникам легкий путь к взлому компьютеров пользователей сетей Ad-Hoc. Доступные с недавнего времени технологии VirtualWiFi и Wi-Fi Direct только усугубляют ситуацию.

Риск третий — уязвимости сетей и устройств

Некоторые сетевые устройства, могут быть более уязвимы, чем другие – могут быть неправильно сконфигурированы, использовать слабые ключи шифрования или методы аутентификации с известными уязвимостями. Неудивительно, что в первую очередь злоумышленники атакуют именно их. Отчеты аналитиков утверждают, что более 70 процентов успешных взломов беспроводных сетей произошли именно в результате неправильной конфигурации точек доступа или клиентского ПО.

Некорректно сконфигурированные точки доступа

Одна-единственная некорректно сконфигурированная точка доступа (в т.ч. чужак) может послужить причиной взлома корпоративной сети. Настройки по умолчанию большинства точек доступа не включают аутентификацию или шифрование, либо используют статические ключи, записанные в руководстве и потому общеизвестные. В сочетании с невысокой ценой точек доступа этот фактор значительно осложняет задачу слежения за целостностью конфигурации беспроводной инфраструктуры и уровнем ее защиты. Сотрудники организации могут самовольно приносить точки доступа и подключать их куда заблагорассудится. При этом маловероятно, что они уделят достаточно внимания их грамотной и безопасной конфигурации и согласуют свои действия с ИТ-отделом. Именно такие точки и создают наибольшую угрозу проводным и беспроводным сетям.

Некорректно сконфигурированные беспроводные клиенты

Некорректно сконфигурированные устройства пользователей предоставляют угрозу еще большую, чем некорректно сконфигурированные точки доступа. Эти устройства буквально приходят и уходят с предприятия, часто они не конфигурируются специально с целью минимизации беспроводных рисков и довольствуются конфигурацией по умолчанию (которая, по умолчанию, не может считаться безопасной). Такие устройства оказывают неоценимую помощь хакерам в их деле проникновения в проводную сеть, обеспечивая удобную точку входа для сканирования сети и распространения в ней вредоносного ПО.

Взлом шифрования

Злоумышленникам давно доступны специальные средства для взлома сетей, основывающихся на стандарте шифрования WEP (см риск 4). Эти инструменты широко освещены в Интернет и не требуют особых навыков для применения. Они используют уязвимости алгоритма WEP, пассивно собирая статистику трафика в беспроводной сети до тех пор, пока собранных данных не окажется достаточно для восстановления ключа шифрования. С использованием последнего поколения средств взлома WEP, использующих специальные методы инъекции трафика, срок «до тех пор» колеблется от 15 мин до 15 сек. Аналогично, есть уязвимости разной степени опасности и сложности, позволяющие ломать TKIP и даже WPA2. Единственным «непробиваемым» методом пока что остается использование WPA2-Enterprise (802.1x) с хотя бы серверными сертификатами.

Риск четвертый — новые угрозы и атаки

Беспроводные технологии породили новые способы реализации старых угроз, а также некоторые новые, доселе невозможные в проводных сетях. Во всех случаях, бороться с атакующим стало гораздо тяжелее, т.к. невозможно ни отследить его физическое местоположение, ни изолировать его от сети.

Разведка

Большинство традиционных атак начинаются с разведки, в результате которой злоумышленником определяются дальнейшие пути развития атаки. Для беспроводной разведки используются как средства сканирования беспроводных сетей (NetStumbler, Wellenreiter, встроенный клиент JC), так и средства сбора и анализа пакетов, т.к. многие управляющие пакеты WLAN незашифрованы. При этом очень сложно отличить станцию, собирающую информацию, от обычной станции, пытающейся получить авторизованный доступ к сети или от попытки случайной ассоциации.

Многие пытаются защитить свои сети путем сокрытия названия сети в маячках (Beacon), рассылаемых точками доступа, и путем отключения ответа на широковещательный запрос ESSID (Broadcast ESSID). Эти методы, относящиеся к классу Security through Obscurity, общепризнанно являются недостаточными, т.к. атакующий все равно видит беспроводную сеть на определенном радиоканале, и всё, что ему остается – это ждать первого авторизованного подключения к такой сети, т.к. в процессе такого подключения в эфире передается ESSID в незашифрованном виде. После чего такая мера безопасности просто теряет смысл. Некоторые особенности беспроводного клиента Windows XP SP2 (поправленные в SP3) ещё более усугубляли ситуацию, т.к. клиент постоянно рассылал имя такой скрытой сети в эфир, пытаясь подключиться. В результате, злоумышленник не только получал имя сети, но и мог «подсадить» такого клиента на свою точку доступа.

Имперсонация и Identity Theft

Имперсонация авторизованного пользователя – серьезная угроза любой сети, не только беспроводной. Однако в беспроводной сети определить подлинность пользователя сложнее. Конечно, существуют SSID и можно пытаться фильтровать по MAC-адресам, но и то и другое передается в эфире в открытом виде, и то и другое несложно подделать, а подделав – как минимум «откусить» часть пропускной способности сети, вставлять неправильные фреймы с целью нарушения авторизованный коммуникаций, а расколов хоть чуть-чуть алгоритмы шифрования – устраивать атаки на структуру сети (например, ARP Poisoning, как в случае с недавно обнаруженной уязвимостью TKIP). Не говоря уже в взломе WEP, рассмотренном пунктом выше!

Существует ложное убеждение, что имперсонация пользователя возможна только в случае MAC-аутентификации или использования статических ключей, что схемы на основе 802.1x, являются абсолютно безопасными. К сожалению, это уже давно не так. Некоторые механизмы (LEAP) взламываются не сложнее WEP. Другие схемы, например, EAP-FAST или PEAP-MSCHAPv2 являются более надежными, но не гарантируют устойчивости к комплексной атаке, использующей несколько факторов одновременно.

Отказы в обслуживании (Denial of Service, DoS)

Задачей атаки «Отказ в обслуживании» является либо нарушение показателей качества функционирования сетевых услуг, либо полная ликвидация возможности доступа к ним для авторизованных пользователей. Для этого, к примеру, сеть может быть завалена «мусорными» пакетами (с неправильной контрольной суммой и т.д.), отправленными с легитимного адреса. В случае беспроводной сети отследить источник такой атаки без специального инструментария просто невозможно, т.к. он может находиться где угодно. Кроме того, есть возможность организовать DoS на физическом уровне, просто запустив достаточно мощный генератор помех в нужном частотном диапазоне.

Специализированные инструменты атакующего

Инструментарий для организации атак на беспроводные сети широко доступен и постоянно пополняется новыми средствами, начиная от всеми известного AirCrack и заканчивая облачными сервисами по расшифровке хешей. Плюс, как только получен доступ — в ход идет традиционный инструментарий более высоких уровней.

Риск пятый — утечки информации из проводной сети

Практически все беспроводные сети в какой-то момент соединяются с проводными. Соответственно, любая беспроводная точка доступа может быть использована как плацдарм для атаки. Но это еще не все: некоторые ошибки в конфигурации точек доступа в сочетании с ошибками конфигурации проводной сети могут открывать пути для утечек информации. Наиболее распространенный пример – точки доступа, работающие в режиме моста (Layer 2 Bridge), подключенные в плоскую сеть (или сеть с нарушениями сегментации VLAN) и передающие в эфир широковещательные пакеты из проводного сегмента, запросы ARP, DHCP, фреймы STP и т.д. Некоторые из этих данных могут быть полезными для организаций атак Man-in-The-Middle, различных Poisoning и DoS атак, да и просто разведки.

Другой распространенный сценарий основывается на особенностях реализации протоколов 802.11. В случае, когда на одной точке доступа настроены сразу несколько ESSID, широковещательный трафик будет распространятся сразу во все ESSID. В результате, если на одной точке настроена защищенная сеть и публичный хот-спот, злоумышленник, подключенный к хот-споту, может, например, нарушить работу протоколов DHCP или ARP в защищенной сети. Это можно исправить, организовав грамотную привязку ESS к BSS, что поддерживается практически всеми производителями оборудования класса Enterprise (и мало кем из класса Consumer), но об этом нужно знать.

Риск шестой — особенности функционирования беспроводных сетей

Некоторые особенности функционирования беспроводных сетей порождают дополнительные проблемы, способные влиять в целом на их доступность, производительность, безопасность и стоимость эксплуатации. Для грамотного решения этих проблем требуется специальный инструментарий поддержки и эксплуатации, специальные механизмы администрирования и мониторинга, не реализованные в традиционном инструментарии управления беспроводными сетями.

Активность в нерабочее время

Поскольку беспроводные сети не ограничиваются пределами помещений, как проводные, подключиться к ним можно в любом месте и в любое время. Из-за этого, многие организации ограничивают доступность беспроводных сетей в своих офисах исключительно рабочими часами (вплоть до физического отключения точек доступа). В свете сказанного, естественно предположить, что всякая беспроводная активность в сети в нерабочее время должна считаться подозрительной и подлежать расследованию.

Скорости

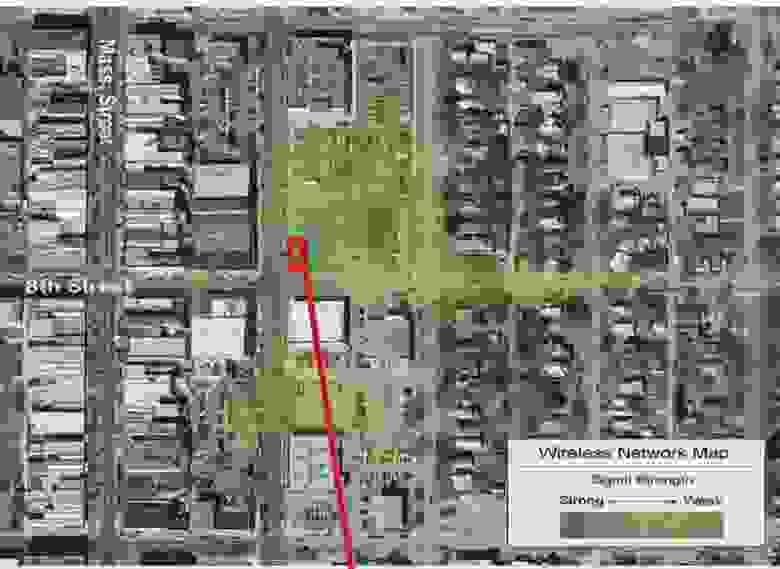

Точки доступа, разрешающие подключения на низких скоростях, позволяют подключения на большей дальности. Таким образом, они представляют дополнительную возможность безопасного удаленного взлома. Если в офисной сети, где все работают на скоростях 24/36/54 Мбит/с вдруг появляется соединение на 1 или 2 Мбит/с – это может быть сигналом, что кто-то пытается пробиться в сеть с улицы. Картинку уже приводил. Подробнее про медленные скорости здесь (п 3.1).

Интерференция

Поскольку беспроводные сети используют радиоволны, качество работы сети зависит от многих факторов. Наиболее ярким примером является интерференция радиосигналов, способная значительно ухудшить показатели пропускной способности и количества поддерживаемых пользователей, вплоть до полной невозможности использования сети. Источником интерференции может быть любое устройство, излучающее сигнал достаточной мощности в том же частотном диапазоне, что и точка доступа: от соседних точек доступа у условиях густонаселенного офисного центра, до электромоторов на производстве, гарнитур Bluetooth и даже микроволновок. С другой стороны, злоумышленники могут использовать интерференцию для организации DoS атаки на сеть.

Чужаки, работающие на том же канале, что и легитимные точки доступа, открывают не только доступ в сеть, но и нарушают работоспособность «правильной» беспроводной сети. Кроме того, для реализации атак на конечных пользователей и для проникновения в сеть с помощью атаки Man-In-The Middle злоумышленники часто заглушают точки доступа легитимной сети, оставляя только одну — свою точку доступа с тем же самым именем сети.

Связь

Помимо интерференции, существуют другие аспекты, влияющие на качество связи в беспроводных сетях. Поскольку беспроводная среда является средой с общим доступом, каждый неверно сконфигурированный клиент, или сбоящая антенна точки доступа могут создавать проблемы, как на физическом, так и на канальном уровне, приводя к ухудшению качества обслуживания остальных клиентов сети.

Что делать?

Итого, беспроводные сети порождают новые классы рисков и угроз, от которых невозможно защититься традиционными проводными средствами. Даже если в организации формально запрещен Wi-Fi – это еще не значит, что кто-нибудь из пользователей не установит чужака и сведет этим все вложения в безопасность сети к нулю. Кроме того, ввиду особенностей беспроводной связи, важно контролировать не только безопасность инфраструктуры доступа, но и следить за пользователями, которые могут стать объектом атаки злоумышленника либо просто могут случайно или умышленно перейти с корпоративной сети на незащищенное соединение.

Хорошей новостью, после столь депрессивного изложения, является то, что большинство перечисленных рисков могут быть минимизированы или вообще сведены к нулю. Для организации безопасной работы беспроводной сети (включая инфраструктуру и пользователей) используется подход, в целом совпадающий с подходом «многоуровневой безопасности», применяющимся для традиционных проводных сетей (с поправкой на специфику WLAN). Но это тема для отдельной статьи не меньшего объема, которая последует позже.