Тор браузер что это и как пользоваться

Руководство пользователя Tor Browser

О БРАУЗЕРЕ TOR

Узнайте, чем полезен Tor Browser для защиты приватности и анонимности

ЗАГРУЗКА

Как скачать Tor Browser

УСТАНОВКА

Установка Tor Browser

ЗАПУСК БРАУЗЕРА TOR В ПЕРВЫЙ РАЗ

Узнайте, как использовать Tor Browser впервые

Обход

Что делать, если сеть Tor заблокирована

МОСТЫ

Большинство подключаемых транспортов, таких как obfs4, полагаются на использование «мостовых» реле.

Управление личностями

Узнайте, как управлять личной информацией в Tor Browser

Onion сервисы

Сервисы, доступные только через Tor

Безопасные соединения

Узнайте, как защитить свои данные с помощью Tor Browser и HTTPS

НАСТРОЙКИ БЕЗОПАСНОСТИ

Настраиваем Tor Browser для безопасности и удобства использования

Устранение неисправностей

Что делать, если Tor Browser не работает

ОБНОВЛЕНИЕ

Как обновить Tor Browser

ПЛАГИНЫ, ДОПОЛНЕНИЯ И JAVASCRIPT

Как Tor Browser работает с плагинами, расширениями и JavaScript

УДАЛЕНИЕ

Как удалить Tor Browser из системы

Известные проблемы

TOR ДЛЯ МОБИЛЬНЫХ УСТРОЙСТВ

Узнайте о Tor для мобильных устройств

СДЕЛАТЬ TOR BROWSER ПОРТАТИВНЫМ

Как установить Tor Browser на съемный носитель

Скачать Tor Browser

Скачайте Tor Browser и оцените настоящий приватный интернет без слежки и цензуры.

Наша миссия:

продвижение прав и свобод человека путем создания и внедрения бесплатных технологий анонимности и конфиденциальности с открытым исходным кодом, поддержка их неограниченной доступности и использования, а также содействие их научному и общественному пониманию.

Пожертвовать

Подписывайтесь на нашу новостную рассылку

Получайте ежемесячные новости от Tor Project:

Как пользоваться браузером Тор после его установки?

Дата: 18.05.2020 г. / Рубрика: Tor Browser

Желаете посетить DarkNet, но при этом не знаете, как пользоваться Tor Browser? Тогда вы попали именно туда, куда нужно, ибо сегодня, я как раз решил об этом написать. Вы тоже думаете, что это совпадение?

Там на самом деле никаких сложностей нет, поэтому можете не волноваться по поводу того, что у вас потом не получиться его удалить, т. к. специально для новичков я все подробно расписал и сделал соответствующие скриншоты.

В случае возникновения форс-мажора — пишите свои вопросы в комментариях под этой статьей и я постараюсь вам помочь, если у вас что-то пойдет не так.

@darkstack — официальный Telegram-канал блога DarkStack, в котором вы найдете еще больше полезной информации о безопасности и анонимности, чем здесь ИЛИ на каком-либо еще веб-ресурсе в Рунете.

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

В качестве примеров я приведу базовые настройки, установки и удаления Tor Browser. Более сложное фичи, типа конфигурационных настроек и шифрования всего трафика на ПК — мы рассмотрим в следующих статьях.

И сразу отмечу то, что если у вас вдруг появятся ко мне личные вопросы или предложения — свяжитесь со мной по электронной почте, с помощью соответствующей контактной формы на сайте или же напишите мне в Telegram.

Что такое Tor Browser?

Tor Browser — браузер, предоставляющий возможность анонимного выхода в Интернет. С его помощью можно не только безопасно серфить сайты в Surface Web, но и шерстить по самым темным уголкам Даркнета.

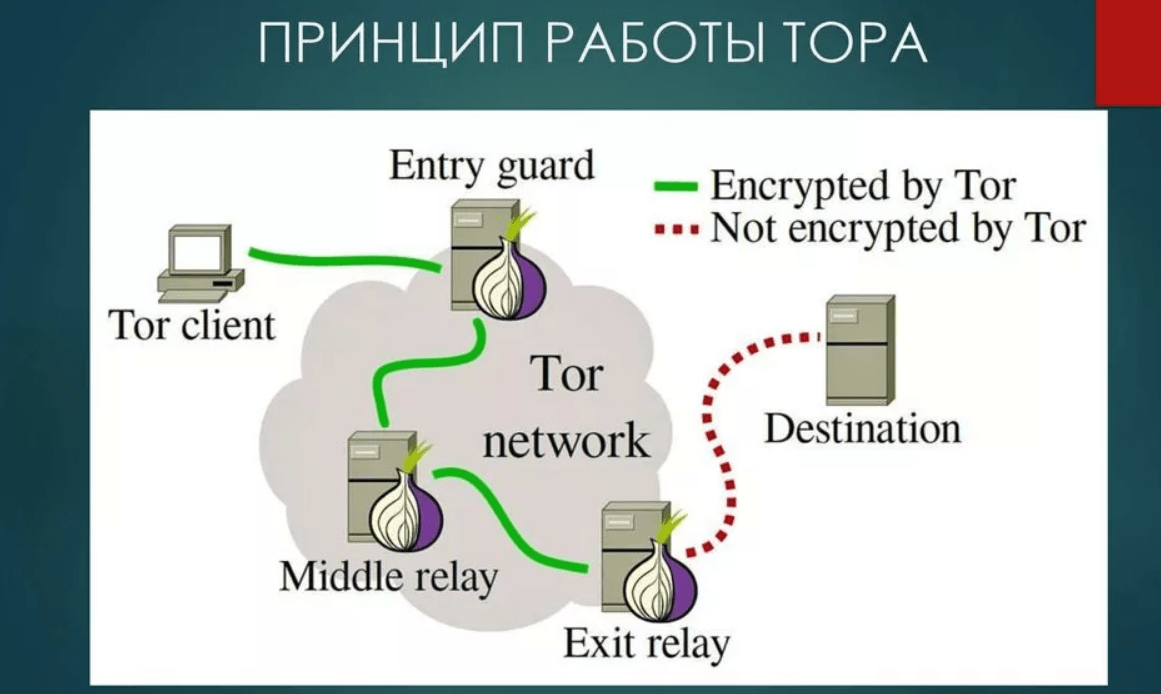

Ну, а главная фишка Tor заключается в луковой маршрутизации, которая несколько раз (2-3) шифрует пакеты и затем прогоняет их через определенное количество сетевых узлов, также известных, как луковые маршрутизаторы.

Основные цели использования браузера Тор:

Анонимный серфинг сайтов. В данном случае никто просто не сможет узнать ваш IP-адрес, браузер, операционную систему и провайдера.

Анонимный выход в DarkNet. По оценкам экспертов из США на 2014 год, в Даркнете содержаться около 600 000 сайтов «черной» тематики.

Юзеры по всему миру, с целью защиты неприкосновенности частной жизни используют Tor Browser. Так например, Эдвард Сноуден с помощью ТОР передал информацию о PRISM газетам The Washington Post и The New Yorker.

В России данный браузер законом не запрещен, поэтому можете пользоваться им не опасаясь за то, что с вас за это спросят по полной программе.

Ну, а что касается безопасности внутри сети Тор, а также onion-сайтов, то в этом случае вам поможет антивирус Kaspersky. Кроме того, Tor Browser автоматически устанавливается с такими расширениями, как HTTPS Everywhere и NoScript.

Ваш ПК будет защищен во время серфинга сомнительных сайтов. Но учтите, что вирус можно словить только в том случае, если вы сами его закачаете, поэтому я настоятельно не рекомендую скачивать файлы с DarkNet.

Установка Tor Browser

В принципе, ничего сложно в этом практически нет. Все, что вам нужно — это всего лишь зайти на официальный сайт браузера Тор, выбрать соответствующую операционную систему и затем скачать, потом тупо установить.

Если что, я сделал скиншоты специально для тех, кому лень читать весь текст, поэтому в первую очередь смотрите именно на них, а не буквы.

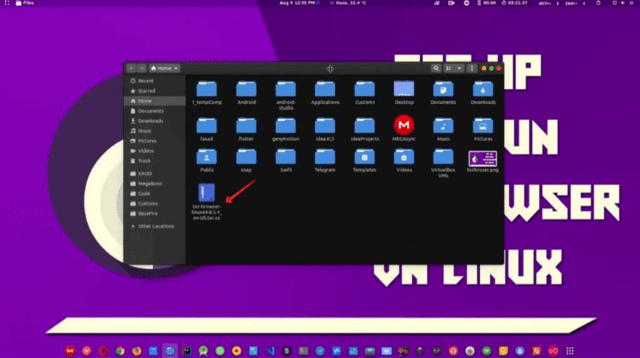

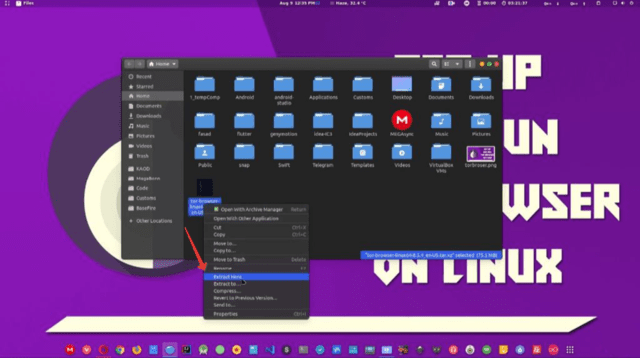

Установка браузера Тор на GNU/Linux

Шаг 1. Нажмите на эту ссылку для загрузки браузера Тор с официального сайта Tor project. Затем переместите загруженный архив в удобное для вас место.

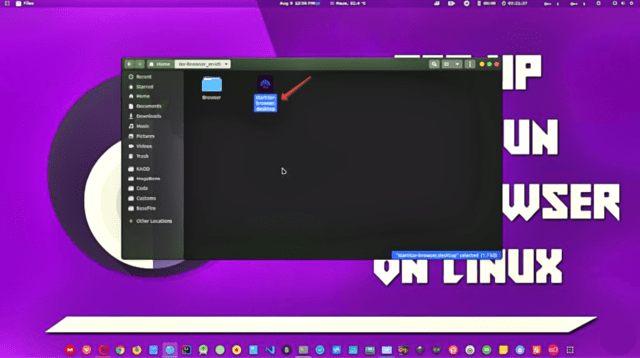

Шаг 3. Как распакуете архив — у вас появиться папка под названием «tor-browser_en-US». Перейдите в нее и два раза кликните по следующей иконке:

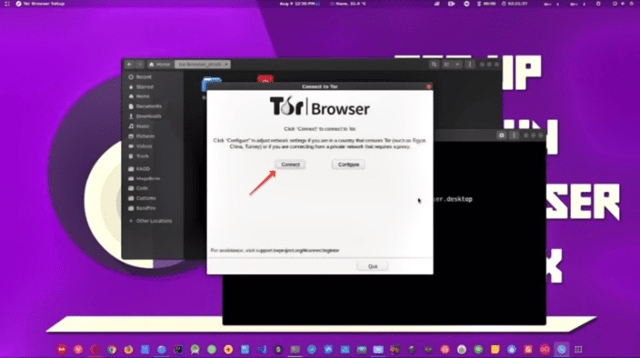

Шаг 4. Когда установка будет закончена — нажмите «Connect». Еще вам будет предложено настроить браузер под себя, но делать это совсем необязательно.

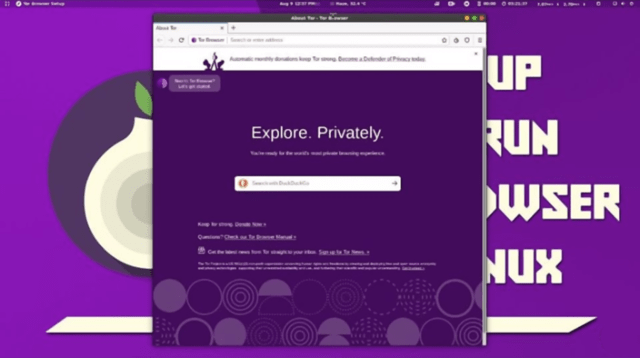

Шаг 5. Все, вы только что настроили браузер Тор на операционной системе Ubuntu, поэтому смело можете приступать к серфингу сайтов.

С Линуксом мы уже разобрались, поэтому теперь давайте поговорим о том, как установить Tor Browser на такие операционные системы, как Android и IOS.

Установка Tor на Android и iPhone

Скачать и установить Тор на Android вообще не составляет никого труда. Однако официальной версии браузера Tor для операционной системы IOS пока что не существует, но ее обещают сделать в скором будущем.

К счастью, на iPhone можно установить Onion Browser. С помощью данного приложения также можно анонимно выходить в теневую сеть Tor.

Установка Tor Browser на Android

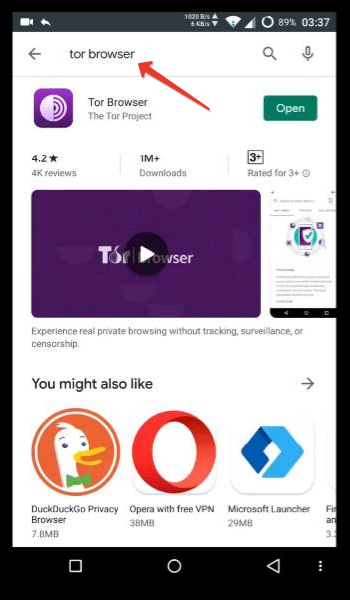

Шаг 1. Откройте на телефоне Play Market и затем введите в поиске «Tor Browser». Потом перейдите по первому результату и нажмите «Download».

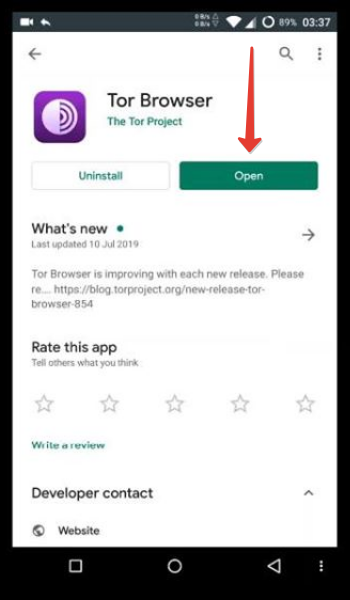

Шаг 2. После того, как браузер Тор установиться — нажмите «Open», чтобы открыть приложение. Желательно перед этим перезагрузить устройство.

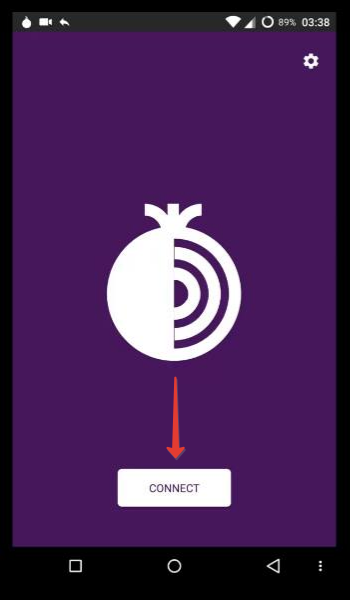

Шаг 3. Как только приложение откроется — нажмите «Connect». Браузер загрузит необходимые пакеты, и затем вы сможете приступить к серфингу сайтов.

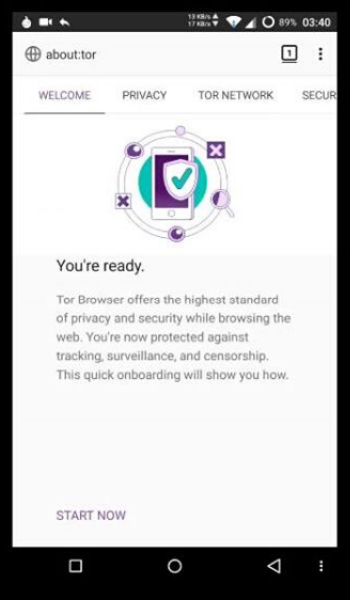

Шаг 4. Ну, а теперь вы можете анонимно посещать абсолютно любые сайты как DarkNet, так и и Deep Web, но об этом чуть позже.

Вот мы и подошли к установке Onion Browser на iPhone. Кстати, его также можно установить и на Android, но в этом нет смысла, если у вас уже стоит Tor.

Установка Onion Browser на iPhone

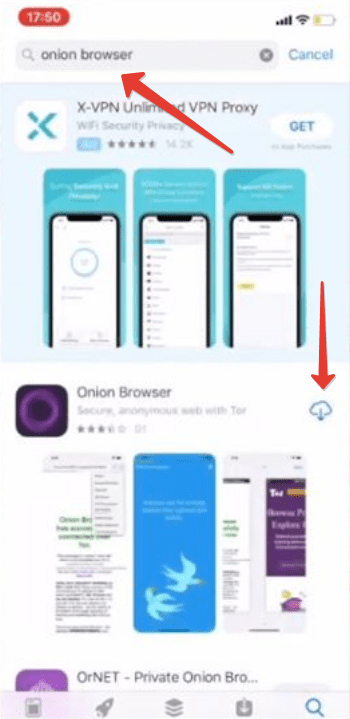

Шаг 1. Вбейте в App Store запрос «Onion Browser» и затем перейдите по первому результату. Далее — просто нажмите на иконку загрузки приложения.

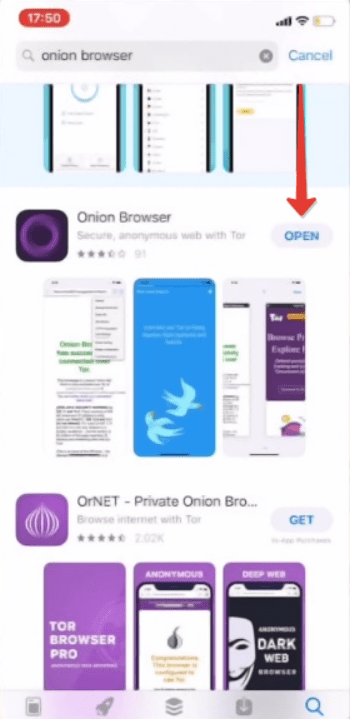

Шаг 2. Нажмите на кнопку «Open» для того, чтобы открыть, а также настроить приложение после того, как оно загрузиться и установиться.

Шаг 3. После того, как вы первый раз откроете приложение — надо немного подождать т. к. будет происходить загрузка пакетов.

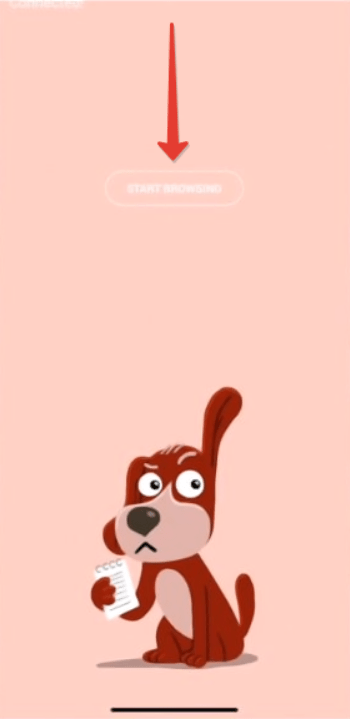

Шаг 4. Нажмите кнопку «Start Browsing», чтобы перейти на главную страницу данного браузера и затем можете приступать к серфингу сайтов.

Onion Browser бесперебойно скрывает ваш настоящий IP-адрес, но он бессилен перед атакой «Cross-device tracking», поэтому будьте осторожны.

Установка браузера Тор на Windows

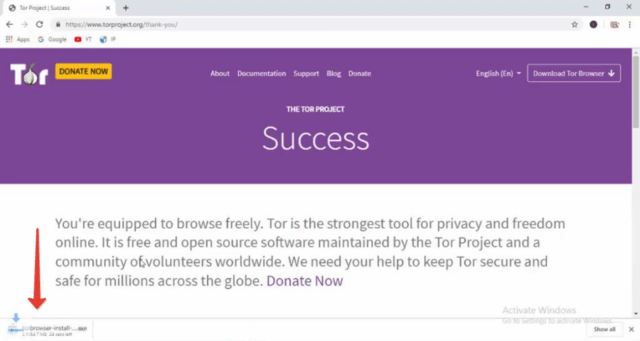

Шаг 1. Скачайте с официального сайта Tor Project бесплатный интернет-обозреватель Tor Broswer на свой персональный компьютер.

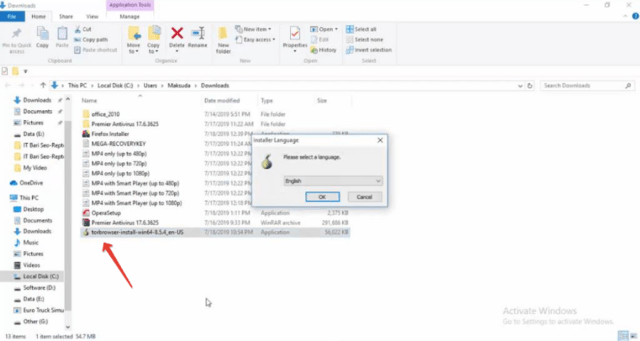

Шаг 2. Кликните два раза по значку браузера и затем дождитесь установки. Время распаковки файлов зависит от производительности вашего ПК.

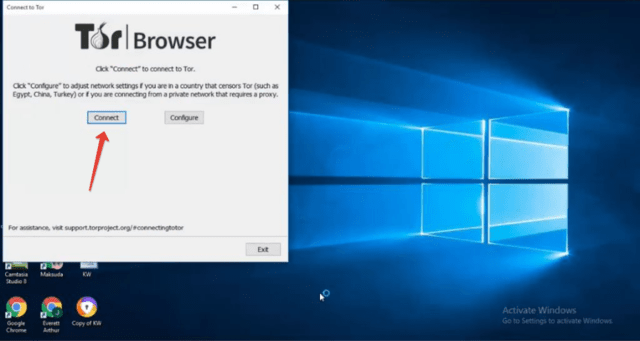

Шаг 3. После того, как браузер Tor установиться — перезагрузите устройство и затем запустите браузер. В появившемся окне нажмите на кнопку «Connect».

Шаг 4. Все, готово! Теперь вы можете анонимно посещать практически любые сайты, а также скрывать передачу приватных данных в Интернете.

Ради интереса можете зайти на веб-сайт 2IP, где вы обнаружите то, что у вас изменился не только IP-адрес, но и user-agent, и даже провайдер.

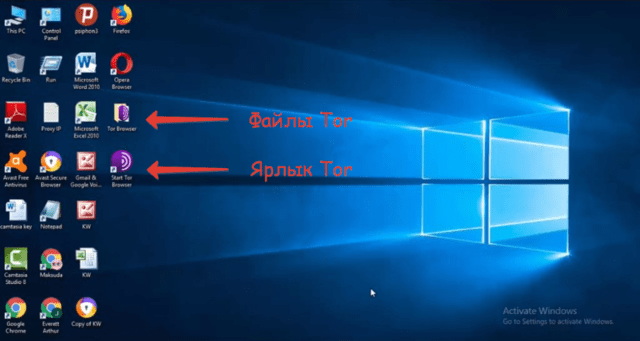

Как удалить Tor Browser с ПК?

Предположим, что вам по каким-то причинам надоел Tor Browser и поэтому вы решили от него избавиться. Казалось бы, — что тут такого сложного? Да просто вы не найдете этот браузер в панели управления, когда захотите его удалить.

Связано это с тем, что Tor устанавливается в портативном режиме, в то время, как большинство браузеров после установки встраиваются в системные папки операционной системы, а также в реестр, что не очень хорошо для их юзеров.

Ну, а браузер Tor хранит все свои файлы строго в одной папке.

Следовательно, чтобы удалить Tor Browser с компьютера — нужно просто ликвидировать данную папку, которая обычно располагается на рабочем столе:

Просто выделите ярлык, а также файлы Tor и затем переместите их в корзину. Ну, а после очистите корзину и затем перезагрузите персональный компьютер.

Вот и все, браузер Tor успешно ликвидирован!

Правильная настройка Tor Browser

Tor Browser по умолчанию уже правильно настроен, там нужно просто ввести определенные изменения, в соответствии с вашими потребностями. Например, можно изменить уровень безопасности или же поменять поисковую систему.

Все это нужно для того, чтобы сделать Tor более комфортным для серфинга сайтов. Просто если вы уже привыкли к какому-то другому браузеру, то переходить на новый интернет-обозреватель вам будет крайне не удобно.

Настройка поисковых систем

В Интернете существует огромное количество поисковых систем, но ни одна из них не индексируют onion-сайты. Однако в DarkNet все же есть свои поисковики (не такие, как Google и Bing), о которых я вам сейчас расскажу.

Not Evil — одна из самых лучших поисковых систем Даркнета, с помощью которой можно в буквальном смысле найти все, что угодно.

Ahmia — поисковик, который можно интегрировать, как расширение (плагин или модуль) в Tor Browser, но более релевантные результаты он выдает на английском языке.

TORCH — это еще одна поисковая система, которая работает не так круто, как две предыдущие, но зато в ней можно найти куда больше сайтов.

Возможно, вам известны более инновационные и функциональные поисковики, поэтому признателен, если вы расскажите о них в комментариях. Интересные каталоги, маркетплейсы, да и просто обычные сайты тоже можно скидывать.

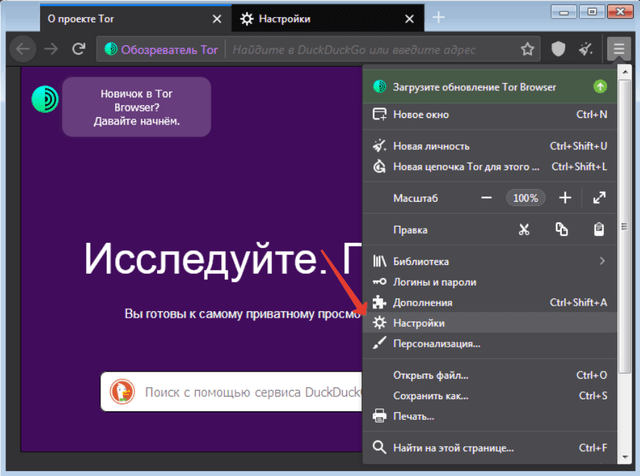

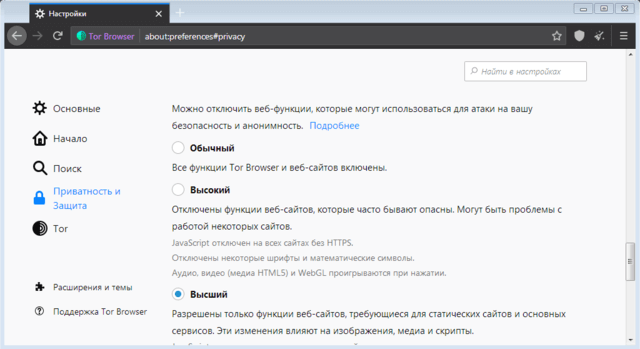

Настройка уровня безопасности

Для того, чтобы настроить уровень безопасности в Tor Browser — перейдите в настройки браузера таким же образом, как показано на скриншоте:

Ну, а теперь перейдите в раздел «Приватность и защита» и затем выберите один из трех уровней безопасности для серфинга сайтов в сети Tor:

У себя в я поставил режим «Наиболее безопасные». Однако отмечу, что данный уровень безопасности предназначен для параноиков, поэтому если вы используете Тор для серфинга сайтов, то лучше поставьте стандартный уровень.

Как попасть в DarkNet через Tor?

Например, если вы откроете сайт flibustahezeous3.onion с помощью обычного браузера, то он не загрузиться. Но если вы посетите его с помощью интернет-обозревателя Tor, то увидите перед собой следующую картину:

Т. е., когда вы посещаете onion-сайты с помощью браузера Тор, на которых продают незаконные товары или услуги, то тем самым вы попадаете в DarkNet.

Подведем итоги в заключение

Пользоваться браузером Tor только ради того, чтобы попасть в DarkNet — это глупо, т. к. там по моему мнению — практически ничего интересного нет. Но с точки зрения анонимности — это классная и почти незаменимая штука.

Однако Tor Browser не гарантирует 100% анонимность, поэтому лучше использовать его совместно с VPN. Также, я не рекомендую устанавливать расширения в Tor Browser, т. к. это может рассекретить вашу личность.

Ну и на этом все, надеюсь я максимально подробно объяснил вам о том, как пользоваться Tor Browser. Хотя, если у вас все-таки появятся ко мне какие-либо вопросы — пишите их в комментариях под этой статьей.

Что такое браузер Tor и для чего он нужен?

Здравствуйте, друзья! Сегодня поговорим об одном любопытном обозревателе, который может при определенных условиях обеспечивать анонимность пользователя в интернете. Не секрет, что мы сами оставляем информацию о себе в сети самыми разными способами. Вбиваем в поисковые системы запросы, общаемся в месенджерах и социальных сетях. Информация в обезличенном виде передается на нужные сервера и вот о наших предпочтениях уже знают поисковые системы, дают нам рекламу по нашим интересам.

Другой уровень отслеживания — это определение вашего физического местоположения, сбор персональных данных, контактов, постепенное накапливание информации о ваших предпочтениях, даже используемых беспроводных сетях. Все зависит от того, насколько активно вы пользуйтесь Интернетом. И такое положение дел не может всех устраивать. Есть ли легальные средства защиты своей частной жизни от слежки?

Tor был разработан в Америке. Америка первой подверглась глобализации, информационные технологии там наиболее развиты. Одна из известных организаций по защите гражданских свобод в США стала продвигать Tor финансировать и широко пропагандировать, внедрять его для защиты прав человека. Сегодня Tor бесплатная, с открытым исходным кодом, свободно распространяющаяся по всему миру программа, которую использовали и используют много людей.

В настоящее время редакции браузера выпускаются для платформ Windows, Linuks, Андроид и MakOS. Использование Tor приветствуется не везде. Русскоязычный сегмент интернета запрещен в некоторых странах, но активные граждане с помощью Tor все равно читают наш интернет.

Эдвард Сноуден сообщил ряд значимых сведений всему миру, используя Tor, другие правозащитники такие как Джулиан Ассандж используют его. Самые знаменитые разоблачители новейшего времени использовали эту систему для отправки своих сообщений друг другу.

Запрещен ли Тор браузер в России?

сеть Интернет. Сам по себе браузер не может обеспечить полной анонимности. Для этого нужен целый комплекс мер, о которых ниже. Но, даже они не помогут, если чьей- то противоправной деятельностью уже заинтересовались специальные службы. Все зависит от ущерба причиненного этой деяетельностью. Чем больше ущерба — тем быстрее находят виновника. Нет стопроцентно рабочей системы, сами разработчики об этом говорят постоянно.

Что означает «браузер Тор» простыми словами?

Вы посещаете самый обычные сайты, или пишите сообщения в социальной сети, или по электронной почте? В случае необходимости некто может узнать очень много о Вас — Ваше местоположение, адрес проживания, фамилию, имя, отчество просто пойдя по вашим следам, которые оставил ваш компьютер.

Все дело в том, что у любого устройства подключенного в сеть Интернет есть IP адрес. Он передается в служебных пакетах, которыми Ваш компьютер обменивается с другими в сети. Тут уж ничего не поделаешь, это основа работы протокола TCP/IP. Адреса эти выдает провайдер — организация которой вы платите за услуги в Интернет. Провайдер обязан соблюдать закон и у него имеется информация о Вас, ваши персональные данные, и IP. У ваших устройств (компьютера, роутера) есть так же идентификационные номера. В совокупности это дает необходимую информацию.

Основная функция Tor — подмена IP адреса Вашего компьютера каким-нибудь другим, сокрытие его. Продолжая пример — на сайте который Вы посетили будет прописан не физический адрес вашего компьютера, а другой, вымышленный. А на вашем компьютере тоже все чисто. Провайдер не в курсе. Тем самым отследить компьютер и установить его владельца трудно.

Для чего используют обозреватель Тор и вся правда о его конфидециальности

«Ну и что»? спросит кто-то. Чем они отличаются? А вот в чем. Главная задача Tor — скрыть от провайдера конечные адреса, то есть компьютеры с которыми мы хотим связаться. Ну и наши данные конечно. В Тор днные передаются от вашего компьютера в зашифрованном виде по цепочке из нескольких прокси-серверов. Причем шифр идет слоями — сначала ваш пакет шифруется ключами для третьего сервера, передается, идет далее, потом для второго, отсылается далее, потом для первого. Цепочка эта (маршруты между серверами) меняется через определенное малое время.

Авторам идеи такая идея напомнила луковицу. Поэтому аббревиатура Tor обозначает (как это не странно) луковицу. «The onion router». В переводе на русский — «луковый роутер» (маршрутизатор). А не скандинавский бог. Самое главное — сервера-посредники системы Tor анонимны для провайдеров. На рисунке наглядно показано, как «обернут» сигал. Эти «обертки» — и есть измененная служебная информация по которой нас обычно отслеживают.

Ваши запросы пойдут по «луковым» серверам. Но адреса отправителя и получателя будут надежно скрыты от вашего провайдера. Проследить цепочку не удастся, ведь сервера стоят в разных странах и они зашифрованы. Работает эта луковая система по протоколу SOCKS.

Состоит из цепочки так называемых «мостов» — это сервера, которые данные передают друг другу до конечного сайта. Имеются там и свои средства защиты — сторожевые сервера, препятствующие атакам с целью контроля соединений. Касаемо полной конфиденциальности, можно добавить, что истинным конспираторам нужно будет проделать кучу дополнительных вещей. Ведь ваш компьютер имеет операционную систему, которая устанавливает много других соединений по сети. Нужно ставить такую, где нет «новых и замечательных функций». Windows 10 — однозначно думаю, не вариант, если Вы настоящий конспиратор.

Даже если вы поставите Tor, отследить Вас возможно по обычным программам, которые установлены на Ваш компьютер и передают свои данные в сеть. Так что ничего лишнего на компьютере быть не должно. В браузерах нужно отключать все плагины и расширения — они передают служебные данные по своим каналам, а это тоже демаскирует Вас. Придется пожертвовать ютубом, социальным сетями и многим к чему вы привыкли, если хотите настоящей приватности.

К примеру, электронная почта которую вы отсылаете используя почтовую программу может быть прочитана, если не зашифровано само сообщение, или не шифруется сам канал. Для шифрования сообщения можно использовать сложный пароль, а для шифрования интернет — канала дополнительно нужны специальные криптомаршрутизаторы. Этот способ не для всех.

Тор браузер что это и как пользоваться, видео

Tor полноценно обеспечит конфиденциальность, только если Вы подойдете к этому вопросу ответственно. Хотите попробовать установить и настроить этот обозреватель и посмотреть как это работает? Вам еще интересно? Далее, мы поговорим о том, можно ли устанавливать программу на русском, и других языках, на компьютер или смартфон, покажу как повысить приватность на Windows10.

Как работает Tor

Tor – инструмент для анонимности, используемый людьми, стремящимися к приватности и борющимися с цензурой в интернете. Со временем Tor стал весьма и весьма неплохо справляться со своей задачей. Поэтому безопасность, стабильность и скорость этой сети критически важны для людей, рассчитывающих на неё.

Но как Tor работает «под капотом»? В этой статье мы с вами нырнем в структуру и протоколы, используемые в сети, чтобы близко ознакомиться с работой Tor.

Краткая история Tor

Концепция луковичной маршрутизации (позже поясним это название) впервые была предложена в 1995 году. Сначала эти исследования финансировались министерством военно-морских исследований, а затем в 1997 году к проекту подключилась DARPA. С тех пор Tor Project финансировали разные спонсоры, а не так давно проект победил в кампании по сбору пожертвований на reddit.

Код современной версии ПО Tor был открыт в октябре 2003 года, и это было уже 3-е поколение ПО для луковичной маршрутизации. Идея его в том, что мы оборачиваем трафик в зашифрованные слои (как у луковицы), чтобы защитить данные и анонимность отправителя и получателя.

Основы Tor

С историей разобрались – приступим к принципам работы. На самом высоком уровне Tor работает, перекидывая соединение вашего компьютера с целевыми (например, google.com) через несколько компьютеров-посредников, или ретрансляторов (relay).

Путь пакета: охранный узел, промежуточный узел, выходной узел, пункт назначения

Сейчас (февраль 2015 года) в сети Tor передачей трафика занимаются около 6000 маршрутизаторов. Они расположены по всему миру и работают благодаря добровольцам, которые соглашаются отдать немного трафика для благого дела. Важно, что у большинства узлов нет никакого специального железа или дополнительного ПО – все они работают при помощи ПО Tor, настроенного на работу в качестве узла.

Скорость и анонимность сети Tor зависит от количества узлов – чем больше, тем лучше! И это понятно, поскольку трафик одного узла ограничен. Чем больше у вас выбор узлов, тем сложнее отследить пользователя.

Типы узлов

По умолчанию, Tor передаёт трафик через 3 узла. У каждого из них своя роль (разберём их подробно позже).

Клиент, охранный узел, промежуточный узел, выходной узел, пункт назначения

Входной, или сторожевой узел – точка входа в сеть. Входные узлы выбираются из тех, что работают продолжительное время, и показали себя как стабильные и высокоскоростные.

Промежуточный узел – передаёт трафик от охранных к выходным. В результате первые не знают ничего о последних.

Выходной узел – точка выхода из сети, отправляет трафик к пункту назначения, который нужен клиенту.

Обычно безопасный метод запуска сторожевого или промежуточного узла — виртуальный сервер (DigitalOcean, EC2) – в этом случае операторы сервера увидят только зашифрованный трафик.

Но на операторах выходных узлов лежит особая ответственность. Поскольку они отправляют трафик в пункт назначения, все незаконные действия, совершаемые через Tor, будут связываться с выходным узлом. А это может привести к полицейским рейдам, уведомлениям о нелегальной деятельности и другим вещам.

Встретите оператора выходного узла – скажите ему спасибо. Он того заслуживает.

Причём здесь лук?

Разобравшись в маршруте соединений, идущих через узлы, зададимся вопросом – а как мы можем им доверять? Можно ли быть уверенным в том, что они не взломают соединение и не извлекут все данные из него? Если кратко – а нам и не нужно им доверять!

Сеть Tor разработана так, чтобы к узлам можно было относиться с минимальным доверием. Это достигается посредством шифрования.

Так что там насчёт луковиц? Давайте разберём работу шифрования в процессе установки соединения клиента через сеть Tor.

Клиент шифрует данные так, чтобы их мог расшифровать только выходной узел.

Эти данные затем снова шифруются так, чтобы их мог расшифровать только промежуточный узел.

А потом эти данные опять шифруются так, чтобы их мог расшифровать только сторожевой узел

Получается, что мы обернули исходные данные в слои шифрования – как лук. В результате у каждого узла есть только та информация, которая нужна ему – откуда пришли зашифрованные данные, и куда их надо отправлять. Такое шифрование полезно всем – трафик клиента не открыт, а узлы не отвечают за содержимое передаваемых данных.

Замечание: выходные узлы могут увидеть исходные данные, поскольку им надо отправлять их в пункт назначения. Поэтому они могут извлекать из трафика ценную информацию, передаваемую открытым текстом по HTTP и FTP!

Узлы и мосты: проблема с узлами

После запуска Tor-клиента ему нужно получить списки всех входных, промежуточных и выходных узлов. И это список не является тайной – позже я расскажу, как он распространяется (можете сами поискать в документации по слову “concensus”). Публичность списка необходима, но в ней таится проблема.

Чтобы понять её, давайте прикинемся атакующим и спросим себя: что бы сделало Авторитарное Правительство (АП)? Размышляя таким образом, мы сможем понять, почему Tor устроен именно так.

Первое – возможно, и это свободный выбор владельца маршрутизатора или веб-сайта. Ему всего лишь нужно скачать список выходных узлов Tor, и блокировать весь трафик с них. Это будет плохо, но Tor ничего с этим не может сделать.

Второй вариант серьёзно хуже. Блокировка выходящих из Tor пользователей может предотвратить посещение определённого сервиса, а блокировка всех входящих не даст им ходить ни на какие сайты – Tor станет бесполезным для тех пользователей, кто уже страдает от цензуры, в результате чего они и обратились к этому сервису. И если бы в Tor были только узлы, это было бы возможным, так как АП может скачать список сторожевых узлов и заблокировать трафик к ним.

Хорошо, что разработчики Tor подумали об этом и придумали хитрое решение проблемы. Познакомьтесь с мостами.

Мосты

По сути, мосты – непубликуемые в общем доступе узлы. Пользователи, оказавшиеся за стеной цензуры, могут использовать их для доступа в сеть Tor. Но если они не публикуются, как пользователи знают, где их искать? Не нужен ли какой-нибудь особый список? Поговорим о нём позже, но коротко говоря, да – есть список мостов, которым занимаются разработчики проекта.

Просто он не публичный. Вместо этого пользователи могут получать небольшой список мостов, чтобы соединиться с остальной частью сети. Этот список, BridgeDB, выдаёт пользователям только по нескольку мостов за раз. Это разумно, так как много мостов сразу им и не нужно.

Выдавая по нескольку мостов, можно предотвратить блокировку сети Авторитарным Правительством. Конечно, получая информацию о новых узлах, можно блокировать и их, но может ли кто-то обнаружить все мосты?

Может ли кто-то обнаружить все мосты

Список мостов строго секретен. Если АП получит этот список, оно сможет полностью заблокировать Tor. Поэтому разработчики сети проводили исследования возможностей получения списка всех мостов.

Я подробно опишу два пункта из этого списка, 2-й и 6-й, поскольку именно этими способами удалось получить доступ к мостам. В 6-м пункте исследователи в поисках мостов Tor просканировали всё пространство IPv4 посредством сканера портов ZMap, и нашли от 79% до 86% всех мостов.

2-й пункт подразумевает запуск промежуточного узла Tor, который может отслеживать приходящие к нему запросы. К промежуточному узлу обращаются только сторожевые узлы и мосты – и если обратившегося узла нет в публичном списке узлов, то очевидно, что этот узел – мост. Это серьёзный вызов Tor, или любой другой сети. Так как пользователям нельзя доверять, необходимо делать сеть анонимной и закрытой, насколько это возможно, поэтому сеть именно так и сделана.

Консенсус

Рассмотрим, как функционирует сеть на более низком уровне. Как она организована и как узнать, какие узлы в сети активны. Мы уже упоминали, что в сети существует список узлов и список мостов. Поговорим о том, кто составляет эти списки.

В каждом Tor-клиенте содержится фиксированная информация о 10 мощных узлах, поддерживаемых доверенными добровольцами. У них особая задача – отслеживать состояние всей сети. Они называются directory authorities (DA, управляющие списками).

Они распределены по миру и отвечают за распространение постоянно обновляемого списка всех известных узлов Tor. Они выбирают, с какими узлами работать, и когда.

Почему 10? Обычно не стоит делать комитет из чётного количества членов, чтобы при голосовании не случилось ничьей. Суть в том, что 9 DA занимаются списками узлов, а один DA (Tonga) – списком мостов

Список DA

Достижение консенсуса

Так каким же образом DA поддерживают работоспособность сети?

Публикация консенсуса происходит по HTTP, чтобы каждый мог скачать его последний вариант. Можете проверить сами, скачав консенсус через Tor или через гейт tor26.

И что же он означает?

Анатомия консенсуса

Просто прочитав спецификацию, в этом документе разобраться сложновато. Мне нравится визуальное отображение, чтобы понять, как устроена структура. Для этого я сделал постер в стиле corkami. И вот (кликабельное) графическое представление этого документа.

Что случится, если узел пустится во все тяжкие

При подробном рассмотрении принципов работы сети мы пока не касались принципов работы выходных узлов. Это последние звенья в цепочке Tor, предоставляющие путь от клиента до сервера. Поскольку они отправляют данные на пункт назначения, они могут видеть их так, будто те только что покинули устройство.

Такая прозрачность подразумевает большое доверие к выходным узлам, и обычно они ведут себя ответственно. Но не всегда. А что же случается, когда оператор выходного узла решает ополчиться на пользователей Tor?

Дело снифферов

Выходные узлы Tor — почти эталонный пример «человека посередине» (man-in-the-middle, MitM). Это значит, что любые нешифрованные протоколы связи (FTP, HTTP, SMTP) могут им отслеживаться. А это – логины и пароли, куки, закачиваемые и скачиваемые файлы.

Выходные узлы могут видеть трафик так, будто он только что покинул устройство.

Засада в том, что мы ничего не можем с этим поделать (кроме использования шифрованных протоколов). Сниффинг, пассивное прослушивание сети, не требует активного участия, поэтому единственная защита — понимать проблему и избегать передачи важных данных без шифрования.

Но допустим, оператор выходного узла решит навредить сети по-крупному. Прослушивание – занятие дураков. Давайте будем модифицировать трафик!

Выжимаем максимум

Вспомним, что оператор выходного узла несёт ответственность за то, что трафик, проходящий от клиента и к нему, не будет изменён. Ага, конечно…

Посмотрим, какими способами его можно менять.

SSL MiTM & sslstrip

SSL портит всю малину, когда мы пытаемся подгадить пользователям. К счастью для атакующих, у многих сайтов есть проблемы с его реализацией, позволяющие нам заставить пользователя идти по нешифрованным соединениям. Примеры – переадресация с HTTP на HTTPS, включения HTTP-содержимого на HTTPS-сайтах, и т.п.

Удобным инструментом для эксплуатации уязвимостей служит sslstrip. Нам нужно лишь пропустить через него весь выходящий трафик, и во многих случаях мы сумеем навредить пользователю. Конечно, мы можем просто использовать самоподписанный сертификат, и заглянуть в SSL-трафик, проходящий через узел. Легко!

Подсадим браузеры на BeEF

Разглядев подробности трафика, можно приступать к вредительству. Например, можно использовать фреймворк BeEF, чтобы получать контроль над браузерами. Затем можно задействовать функцию из Metasploit «browser autopwn», в результате чего хост будет скомпрометирован, а мы получим возможность выполнять на нём команды. Приехали.

Бинарники с чёрным ходом

Допустим, через наш узел качают бинарники – ПО или обновления к нему. Иногда пользователь даже может не подозревать о том, что обновления скачиваются. Нам нужно всего лишь добавлять к ним чёрный ход посредством инструментов вроде The Backdoor Factory. Тогда после выполнения программы хост окажется скомпрометированным. Снова приехали.

Как поймать Уолтера Уайта

И хотя большинство выходных узлов Tor ведут себя прилично, не так уж и редки случаи деструктивного поведения некоторых из них. Все атаки, о которых мы говорили в теории, уже имели место.

К частью, разработчики подумали и об этом, и разработали меру предосторожности, направленную против использования клиентами плохих выходных узлов. Она работает как флаг в консенсусе под названием BadExit.

Для решения задачи отлова плохих выходных узлов разработана хитрая система exitmap. Работает она так: для каждого выходного узла запускается модуль на Python, который занимается логинами, скачиванием файлов, и прочим. Результаты его работы затем записываются.

exitmap работает с использованием библиотеки Stem (предназначенной для работы с Tor из Python), помогающей строить схемы для каждого выходного узла. Просто, но эффективно.

Exitmap была создана в 2013 году в рамках программы «испорченные луковицы». Авторы нашли 65 выходных узлов, меняющих трафик. Получается, что хотя это и не катастрофа (на момент работы всего существовало порядка 1000 выходных узлов), но проблема достаточно серьёзная для того, чтобы отслеживать нарушения. Поэтому exitmap по сей день работает и поддерживается.

В другом примере исследователь просто сделал поддельную страницу с логином, и залогинивался туда через каждый выходной узел. Затем просматривались HTTP-логи сервера на пример попыток логина. Многие узлы пытались проникнуть сайт с использованными автором логином и паролем.

Эта проблема свойственна не только Tor

Важно отметить, что это проблема не одного лишь Tor. Между вами и фотографией котика, на которую вы хотите посмотреть, и так расположено достаточно много узлов. Достаточно лишь одного человека с враждебными намерениями, чтобы причинить немало вреда. Лучшее, что тут можно сделать – принудительно включать шифрование, где возможно. Если трафик нельзя распознать, его нельзя легко изменить.

И помните, что это лишь пример плохого поведения операторов, а не норма. Подавляющее большинство выходных узлов очень серьёзно относятся к своей роли и заслуживают большой благодарности за все риски, которые они берут на себя во имя свободного распространения информации.