Трастовый домен что это

Как правильно законсервировать домен для последующего использования?

Добрый день, уважаемые читатели. Совсем недавно на форуме услышал такую дикость, которая послужила темой для написания данной статьи.

В одном из топиков, парень хотел узнать, как ему лучше «законсервировать» (или по другому – отстаивать) свои домены. Зарегистрировал он их несколько, но в данное время у него пропало желание и мало времени для разворачивания каких-либо проектов на этих доменах.

Однако, в будущем, он хотел бы начать делать на них свои сайты. И хотел сделать так, чтобы когда он начнет делать на них сайты – домены уже были не нулевыми и имели хотя-бы минимальное доверие от поисковых систем.

Ему посоветовали много такого, чего делать лучше не стоит. И я хотел бы вам пояснить, как сделать все-же стоит.

Что такое трастовый домен?

Это домен, который обладает некоторым рядом характеристик. Среди них можно выделить некоторые основные:

Но домен, сам по себе, это просто имя. Если он привязан к какому-нибудь хостингу и на нем есть хотя бы одна страница – это уже сайт. Понимаете разницу?

А что такое трастовость сайта?

Вот несколько основных характеристик, которые влияют на траст:

Если вы только что зарегистрировали новый домен и сделали на нем сайт – он не будет обладать никаким доверием от поисковых систем. Если же вашему сайту уже год и на него ссылаются – он уже обладает некой долей доверия. Продвижение сайтов, в данном случае, будет гораздо проще.

Что же лучше всего сделать, если у вас есть домены, но в данный момент вы не собираетесь их как-либо развивать?

Их нужно отстоять, чтобы, как только вы развернули бы на них сайты, они уже были «хорошими» с точки зрения ПС, и сразу занимали нормальные позиции в выдаче.

Для этого нужно сделать следующие действия:

Написать статью.

Следует написать статью, объемом в 2-3 тысячи символов уникального текста. Желательно, чтобы эта статья соответствовала предположительной тематике будущего сайта. Допустим, у вас домен autopark.ru – напишите статью про автомобили.

Создать заглушку.

Заглушка – это одна страница, которая обычно называется index.html, размещается в корне сайта на вашем хостинге. На эту страницу вы размещаете вашу статью про автомобили.

Не нужно ставить никаких CMS. Просто одна страница с текстом.

Поставьте на домен пару ссылок.

Этот пункт не обязательный, но если вы хотите получить максимум – ссылки все-же следует прикупить.

Дело в том, что чем больше возраст ссылки, тем лучше она работает. Вы могли бы купить 20 ссылок, часть из которых безанкорные (вида www.ваш_сайт.ру), а часть анкорные со словами, к примеру, автомобили, автопарк, про авто…

Можно не покупать отдельных постовых, а взять и прогнать сайт по профилям.

Если вы решили воспользоваться хрумером и прогнать свой сайт – будьте осторожны, прогон по большой или плохой базе может навредить молодому сайту. Лучше всего выбрать проверенного исполнителя, который сделает вам 200-300 обратных ссылок из профилей на форумах.

Профили долго индексируются и имеют намного меньший вес, чем обычные постовые, поэтому прирост ссылок будет медленным и «невесомым».

После всего вышеперечисленного, вы просто «забываете» о сайте и оставляете его до востребования.

Что получится в итоге?

Когда вас окутает желание создать хороший сайт на данном домене, вы просто убираете заглушку, заливаете CMS, настраиваете, и начинаете полноценно его развивать.

Сайт уже «трастовый», имеет много обратных ссылок, которые также в возрасте, и вам потребуется в разы меньше времени, чтобы продвинуть его в ТОП, чем, если бы вы начали разворачивать проект на новом домене.

Твит дня: «Женщина за рулем — богиня! Пассажиры молятся, пешеходы крестятся…»

Что такое траст домена и преимущества старых доменов для продвижения

Домены, которые имеют высокие показатели, обычно перепродаются за высокую цену, что является основным вариантом его использования. Следующим способом может быть использование домена согласно его тематике – новый сайт отправляют, к примеру, в линкброкеры, такие как, sape, а пузомерки рассматриваются как определяющие фактор-показатели. При условии, если домен уже имеет стабильную аудиторию, а также постоянный трафик, что упрощает данный процесс, последующее продвижение сайта – уже более простая задача. Следует заметить, что приобретенные домены возможно использовать для высоко рейтинговых дорвеев, у которых показатели постоянно увеличиваются на трастовых доменах.

Поиск хорошего доменного имени не составляет большой сложности, с помощью такого сервиса, как domain4seo.com. Этот сервис поможет в решении этого задания. Главной задачей такого сервиса является снабжение истинной информации, раскрывающей показатели, которые выставлены на аукцион. Во-первых, вы купите домен, обладая информацией, и, во-вторых, придете к обдуманному решению благодаря конкретным показателям, которыми обеспечил вас сервис.

Демонстрация необходимых показателей включает название домена, дату регистрации, число страниц, которые были проиндексированы, ТИЦ, PR, присутствие в каталогах (Яндекс.каталог, DMOZ) и так далее. Поэтому domain4seo.com считается очень полезным сервисом для любого веб-мастера. Но нас больше интересуют показатели, которыми мы будем руководствоваться при приобретении доменного имени.

Что же предпринимать, чтобы не жалеть о покупке домена и о потраченных деньгах и времени? Во всех отраслях существует негласное правило, что денежные средства должны вкладываться разумно. Нужно разобраться, что значит понятие трастовый домен. Английское слово trust переводится на русский язык как доверие или доверять. Следовательно, траст домена означает доверие поисковых систем. Какими критериями руководствуются поисковые системы? Конечно же, возрастом домена, уникальностью контента, а также массой ссылок.

Атаки на трасты между доменами

Рано или поздно в ходе пентеста встает задача компрометации всего леса — при условии, что есть какие-либо права в одном из доменов. В такие моменты возникает куча вопросов о трастах, их свойствах и самих атаках. Попробуем во всем этом разобраться.

Доверие между доменами используется для прохождения аутентификации пользователей одного домена на контроллере другого домена. Иначе говоря, чтобы пользователи с домена А могли иметь доступ к ресурсам домена Б. Доменная структура может быть двух видов:

При создании дерева доменов между доменами по умолчанию устанавливаются транзитивные доверительные отношения. Все компьютеры имеют общие:

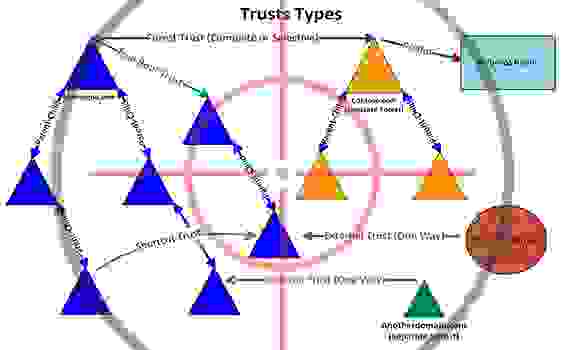

| № | Trust Type | Transitivity | Direction | Authentication Mechanism | Description |

| 1 | External | Non-transitive | One-way or two-way | NTLM Only | Устанавливаются между доменами, принадлежащими к разным лесам, либо c доменом Windows NT 4.0. |

| 2 | Realm | Transitive or non-transitive | One-way or two-way | Kerberos Only | Устанавливаются между Windows и не Windows доменами, использующими протокол Kerberos. Данный тип доверительных отношений может использоваться для обеспечения сквозной аутентификации на Windows и UNIX-системах. |

| 3 | Forest | Transitive | One-way or two-way | Kerberos or NTLM | Устанавливаются между лесами. При этом администраторы сами решают, какими будут отношения — двусторонними или односторонними. |

| 4 | Shortcut | Transitive | One-way or two-way | Kerberos or NTLM | Устанавливаются между доменами различных деревьев, принадлежащих к одному лесу. Используются для уменьшения пути доверия, тем самым повышая эффективность взаимодействия между двумя доменами. |

| 5 | Parent-Child | Transitive | Two-way | Kerberos or NTLM | Устанавливаются автоматически при создании в дереве нового домена. В рамках дерева доменов отношения описываются схемой Parent-Child. |

| 6 | Tree-Root Trust | Transitive | Two-way | Kerberos or NTLM | Устанавливаются автоматически при создании в существующем лесе нового дерева доменов. Фактически доверительные отношения устанавливаются между корневым доменом леса и создаваемым доменом, который будет являться корневым для нового дерева. |

Более наглядно типы доверий между доменами проиллюстрированы на картинке ниже.

Транзитивность (Transitivity)

Транзитивность нужна для определения доверия за пределами двух доменов, между которыми оно было сформировано, и используется для расширения отношений доверия с другими доменами. Если мы добавляем к домену дочерний домен, между родительским и дочерним доменами устанавливаются двусторонние доверительные отношения. Эти отношения транзитивны, т.е. если домен A доверяет домену D и домен D доверяет домену E, то домен A доверяет и домену E.

Нетранзитивное доверие можно использовать для отказа доверия с другими доменами.

Направление (Direction)

Путь доверительных отношений — это ряд доверительных отношений между доменами, к которому должны поступать запросы на проверку подлинности. Иными словами, прежде чем аутентифицировать пользователя, определяется доверие между доменами. Чтобы пользователи домена A могли получить доступ к ресурсам домена D, домен D должен доверять домену A.

Направление доверия бывает двух типов:

Двустороннее доверие — это комбинация двух однонаправленных доверительных отношений. В двунаправленном доверии между доменами A и B их пользователи имеют доступ к ресурсам обоих доменов. Такой тип доверия транзитивен.

Направление доверия всегда противоположно направлению доступа. Показательная схема от Microsoft ниже:

Ссылки для более глубокого ознакомления с типами доверий:

Kerberos между доверенными доменами

Рассмотрим пример. Client пытается получить доступ к Server.

Изменения начинаются с пункта 4: появляется inter-realm TGT-тикет, так называемый реферальный тикет, который шифруется/подписывается inter-realm ключом, создаваемым из доверенного пароля. Доверенный пароль задается при установке доверительных отношений и известен обоим контроллерам домена. Используя inter-realm TGT-тикет, пользователь домена 1 может запросить TGS-тикет для доступа к ресурсам домена 2.

NTLM между доверенными доменами

Атаки на трасты между доменами

Итак, для проведения атаки нам потребуется информация о доверительных отношениях в нашем домене.

Перечисление трастов

Существует 3 основных метода для перечисления трастов в домене:

Перечисление осуществляется с помощью вызова функции DsEnumerateDomainTrusts, которая возвращает структуру DS_DOMAIN_TRUSTSA. При использовании данного метода возвращается SID и GUID целевого домена, флаги и атрибуты, характеризующие текущие доверительные отношения в домене.

| DS_DOMAIN_DIRECT_INBOUND | Enumerate domains that directly trust the domain which has ServerName as a member. |

| DS_DOMAIN_DIRECT_OUTBOUND | Enumerate domains directly trusted by the domain which has ServerName as a member. |

| DS_DOMAIN_IN_FOREST | Enumerate domains that are a member of the same forest which has ServerName as a member. |

| DS_DOMAIN_NATIVE_MODE | Enumerate domains where the primary domain is running in Windows 2000 native mode. |

| DS_DOMAIN_PRIMARY | Enumerate domains that are the primary domain of the domain which has ServerName as a member. |

| DS_DOMAIN_TREE_ROOT | Enumerate domains that are at the root of the forest which has ServerName as a member. |

| TRUST_ATTRIBUTE_NON_TRANSITIVE | Disallow transitivity. |

| TRUST_ATTRIBUTE_UPLEVEL_ONLY | The trust link is not valid for client operating systems earlier than Windows 2000. |

| TRUST_ATTRIBUTE_FILTER_SIDS | Quarantine domains. |

| TRUST_ATTRIBUTE_FOREST_TRANSITIVE | The trust link may contain forest trust information. |

| TRUST_ATTRIBUTE_CROSS_ORGANIZATION | This trust is to a domain/forest that is not part of this enterprise. |

| TRUST_ATTRIBUTE_TREAT_AS_EXTERNAL | Trust is treated as external for trust boundary purposes. |

| TRUST_ATTRIBUTE_WITHIN_FOREST | Trust is internal to this forest. |

BloodHound собирает информацию с помощью метода Win32 API.

Используется метод GetCurrentDomainиз пространства имен [System.DirectoryServices.ActiveDirectory.Domain], который возвращает экземпляр класса System.DirectoryServices.ActiveDirectory.Domain. В этом классе реализован метод GetAllTrustRelationships, который возвращает все доверительные отношения для текущего домена.

Использование данного метода реализовано в модуле Get-DomainTrust в PowerView.

Одним из преимуществ этого метода является его простота. Информацию легко читать и понимать, но ее объем значительно меньше, чем при выполнении перечисления другими методами.

Информация о доверительных отношениях домена хранится в Active Directory как objectClass класса trustedDomain.

PowerView по умолчанию использует данный метод.

Имея информацию о доменах и типах доверия, можно переходить непосредственно к самой атаке. Рассмотрим 2 варианта:

С правами администратора одного из доменов

В зависимости от домена, который был скомпрометирован, можно выделить несколько векторов атак:

| № | Стартовый домен. Позиция атакующего | Атакуемый домен | Техника атаки | Доверительные отношения |

| 1 | Root | Child | Golden Ticket + Enterprise Admin Group | Inter-realm (2-way) |

| 2 | Child | Child | Эксплуатация SID History | Inter-realm Parent-Child (2-way) |

| 3 | Child | Root | Эксплуатация SID History Эксплуатация билетов доверия | Inter-realm Tree-Root(2-way) |

| 4 | Forest 1 | Forest 2 | Printer Bug | Inter-realm Forest or External trust (2-way) |

Стоит отметить, что для успешной реализации всех векторов необходимо двустороннее доверие между доменами.

1. Эксплуатация SID History

SID History был введен для облегчения миграции пользователей из одного домена в другой. Атрибут cодержит в себе предыдущие SID объекты. Каждый раз, когда объект перемещается из одного домена в другой, создается новый SID, который становится objectSID. Предыдущий SID добавляется в свойство sIDHistory.

В каждом лесу есть группа пользователей Enterprise Admins, которая существует только в root-домене и имеет права локального администратора на контроллерах домена всех Child-доменов леса. Впервые данная атака был продемонстрирована Sean Metcalf на BlackHat USA 2015. Суть атаки в том, что мы выпускаем Golden-тикет с добавлением дополнительного SID группы Enterprise Admins. Это выполняется путем добавления ExtraSids в структуре KERB_SID_AND_ATTRIBUTES, которая отправляется в структуре KERB_VALIDATION_INFO.

В impacket есть скрипт, который все это автоматизирует.

2. Golden Ticket + Enterprise Admin Group

Имея права администратора в Root-домене, мы можем создать Golden Ticket с добавлением пользователя в группу Enterprise Admins (519).

Как было написано выше, Enterprise Admin имеет права локального администратора на DC Child-доменов. Таким образом нам удастся скомпрометировать в лесу все Child-домены.

3. Эксплуатация билетов доверия

Атака особенно актуальна, когда служба ИБ заметила угрозу и сменила пароль krbtgt 2 раза. В этом случае мы сможем создавать golden-тикеты, используя доверенный пароль между доменами.

4. Printer Bug

В Windows Print System Remote Protocol (MS-RPRN) есть метод RpcRemoteFindFirstPrinterChangeNotification(Ex), включенный по умолчанию, который позволяет принудительно выполнить аутентификацию на любом компьютере с запущенной службой Spooler на указанном хосте по протоколу Kerberos либо NTLM. В случае c NTLM мы можем выполнить NTLM-relay, либо начать брутить пароль компьютера (никогда не сбрутите). В случае с Kerberos необходима скомпрометированная машина с неограниченным делегированием. Тогда мы сможем забрать TGT-тикет и развить атаку.

Рисунок ниже демонстрирует этапы, показанные на видео.

У нас нет прав администратора домена

Немного теории. Carlos Garsia в своем докладе привел отличную таблицу, которая иллюстрирует свойства разных типов групп.

Because of the way that groups are enumerated by the Global Catalog, the results of a back-link [i.e. memb search can vary, depending on whether you search the Global Catalog (port 3268) or the domain (port 389), the kind of groups the user belongs to (global groups vs. domain local groups).

1. Пользователи другого домена, которые имеют права локального администратора на машинах в нашем домене

Поиск пользователей из другого домена, являющихся локальными администраторами на хостах в нашем домене в BloodHound:

2. Пользователи из других доменов, состоящие в группах домена пользователя. Группы, содержащие пользователей из другого домена

Как уже говорилось выше, в глобальный каталог реплицируются пользователи, состоящие только в группах типа Universal. Для демонстрации этой особенности выполним запрос групп в глобальном каталоге, содержащих хотя бы одного пользователя и прямой ldap-запрос к контроллеру домена.

При выполнении запроса к глобальному каталогу, мы видим только одну группу Universal Group c типом AD Universal из домена one.jet.lab.

Если мы выполним прямой LDAP-запрос к домену one.jet.lab, то увидим другие группы с типом AD Domain local и AD Global.

Это важно учитывать при выполнении перечисления пользователей и групп.

Что такое траст сайта и как его повысить

Траст сайта – это неизмеримый показатель, который напрямую влияет на поисковое продвижение. Другими словами – это доверие поисковиков к вашему сайту. Если поисковик считает ваш сайт трастовым, то внутренние страницы данного сайта быстрее окажутся в ТОПе выдачи.

Трастовость присваивается поисковиками только домену, а не по отдельности внутренним страницам сайта. Для примера, возьмем только что созданную страницу в Википедии – она почти сразу может попасть в ТОП выдачи по конкурентным запросам, лишь при упоминании данных ключей в тексте или названии статьи. Если же данная страница была создана на другом домене (с более низким трастом, то она бы не попала в ТОП практически никогда).

Факторы, от которых зависит траст сайта

На траст уровень траста влияет множество факторов, например:

Повышаем траст сайта

Самым главным фактором для повышения траста сайта является время. Чем дольше сайт находится в индексе, без критических проблем и правильно оптимизирован при этом, тем лучше. Также следует понимать, что просто возраст не повысит сильно траст. Нужно способствовать этому – стабильно и, самое главное, плавно наращивать рост.

Для повышения траста необходимо постоянно следить за следующими показателями:

Вывод

Все, что нужно делать для поднятия траста сайта, – это правильно выстроить все процессы продвижения и качественно подходить к их выполнению. Повышение траста с большой вероятностью поднимет сайт в поисковой выдаче.

Проверка траста сайта (донора): какие инструменты использовать и куда смотреть?👨⚖️

Боль ссылочного продвижения любого сайта — поиск трастовых незаспамленных площадок для размещения ссылки.

Зачастую, чтобы отобрать несколько хороших доноров, необходимо отдельно проанализировать каждую потенциальную площадку по основным параметрам:

А дальше, в зависимости от того, под какой метод линкбилдинга вы отбираете доноров. Если это крауд-маркетинг, то стоит обратить внимание еще и на:

Если же ваша цель — отобрать обсуждения для крауд-маркетинга на Запад, рекомендуем обратить внимание на эту статью.

Что такое траст сайта?

Траст сайта («Trust» — «доверие», трастовость, авторитетность) — уровень доверия к площадке со стороны поисковой системы. Это один из самых важных показателей при отборе доноров для размещения внешних ссылок на сайт.

Трастовый сайт — это площадка с высоким уровнем доверия со стороны Google, Яндекса и других поисковых систем.

Проблема в том, что иногда мы фокусируемся только на трасте сайта, исключая другие параметры. Это автоматически отсеивает потенциально хорошие площадки (с растущим трафиком или положительной динамикой ссылочного профиля).

При выборе доноров важно соблюдать баланс и не ориентироваться только на один показатель.

Дальше подробно рассмотрим вопросы:

Какими SEO-инструментами проверять траст сайта (донора)?

Мнения, каким должен быть траст сайта, что использовать для проверки трастовости донора, расходятся. Я же расскажу о самых популярных.

Инструменты для проверки траста сайта:

Для проверки авторитетности сайта или группы сайтов лучше выбрать один seo-инструмент и следовать его рекомендациям. Дело в том, что все сервисы оценивают сайты по разным алгоритмам.

В большинстве ниш нижним порогом траста сайта можно считать:

Но эти показатели условные. Нужно оставаться гибким. Например, в новых нишах уровень траста сайта можно понижать и отдавать приоритет трафиковым проектам.

Узкий фокус на одном параметре — первая боль рынка.

Вторая — сомнительные показатели сервисов. В СНГ популярным инструментом для проверки траста доноров является checktrust, однако точность его измерения в сравнении с другими сервисами вызывает сомнения.

Вот несколько примеров, подтверждающих это:

Чтобы помочь вам в оценке траста сайта да и в целом в линкбилдинге, мы собрали лучшие биржи крауд-маркетинга и лучшие биржи вечных ссылок по оценкам seo-специалистов.

Определяем траст сайта разными сервисами на реальном примере

Проверим его траст по сервисам:

| Инструмент | Что смотреть? | Показатель devaka.ru |

| ahrefs.com | Domain Rank (DR) | 66 |

| moz.com | Domain Authority | 39 |

| majestic.com | Trust Flow | 56 |

| checktrust.ru | Траст сайта | 73 |

| xtool.ru | XT | 6 |

| megaindex.com | Trust Rank | 33 |

Domain Rank в Ahrefs:

Domain Authority в Moz:

Trust Flow в Majestic:

XT в Xtool:

Trust Rank в Megaindex:

Как мы видим, все результаты абсолютно разные.

Из этого можно сделать вывод: нельзя сравнивать результаты разных инструментов между собой. Схожие показатели у каждого инструмента рассчитываются по-разному.

Еще 1 пример: проверяет трастовость нашего сайта https://referr.ru/ через Ahrefs.

Показатели DR и DA

Динамика роста обратных ссылок (ссылающихся доменов):

Динамика изменения DR:

Как проверить траст сайта в Google

В Google нет своего показателя качества сайта. Чтобы определить трастовость сайта в Гугле, используйте указанные выше сервисы. При оценке донора обращайте внимание на:

Как проверить траст сайта в Яндексе

Чтобы проверить траст своего сайта в Яндексе, используйте Яндекс.Вебмастер. Поисковая система Яндекс подсчитывает индекс качества сайта (ИКС).

Как проверить ИКС любого сайта

Для проверки показателя ИКС любого сайта, введите в адресную строку браузера: https://webmaster.yandex.ru/siteinfo/?host=, а после нее – адрес сайта. И вы увидите все необходимые показатели:

Мнение экспертов: можно ли доверять чектрасту?

Чтобы лучше разобраться в этом вопросе, мы попросили SEO-экспертов ответить на два вопроса:

Как лучше проверять траст сайта и спам?

Нужно помнить, что траст сайта — это синтетическая метрика. Тем не менее, разработчики популярных сервисов проверки ссылочной массы вывели такую пузомерку как траст сайта, которая основывается на качестве и количестве входящих ссылок.

Далее были проведены масштабные исследования корреляции позиций и траста сотен тысяч, а то и миллионов сайтов.

По этой причине очень желательно, чтобы каждый сам для себя решил, проведя ряд экспериментов, ссылки с каких сайтов работают.

Если говорить глобально, то кроме траста, как пузомерки, по моему мнению, очень важна посещамость сайта, и соотношение к количеству страниц. Ну например на сайте полмиллиона страниц и 5К трафика в месяц. Нужно более детально посмотреть на такой сайт, прежде чем размещать на нём ссылку.

Можно ли доверять чектрасту? Да/нет и почему?

Чек трастом пользуюсь при первичном анализе выборки сайтов. Причем пользуюсь не маджестиком, а ахревсом (в десктопной версии есть возможность добавить апи ахревса).

Тут не вопрос доверия или недоверия, вопрос понимания как это рассчитывается. Если на сайте большое количество исходящих ссылок, то такая площадка будет помечена как спамная и на большой выборке будет отсеяна. Повторюсь, если нужно как можно быстрее выбрать качественные площадки из скажем 1000 доменов, то пузомерки чектраста незаменимы.

Если сайтов пару десятков и есть время и желание тщательно проверить сайты, чтобы не упустить хорошие площадки, то только глаза и руки. Ведь есть же к примеру сайты каталоги, и для них совершенно естественно большое количество исходящих.

Как лучше проверять траст сайта и спам?

Для начала нужно понять, что такое Траст сайта и Спам сайта. Алгоритм TrustRank был разработан в Стэндфордском Университете разработчиками Yahoo Zoltán Gyöngyi и Hector Garcia-Molina для того, чтобы отделить полезные странички от вебспама. Подробнее можно прочитать в самой статье Combating Web Spam with TrustRank http://www.vldb.org/conf/2004/RS15P3.PDF

Для того, чтобы измерить траст сайта, нужно иметь размеченную выборку сайтов, и посчитать количество переходов от размеченного трастового сайта до исследуемого сайта. Чем меньше переходов, тем больше будет у исследуемого сайта траст. Этот показатель не играет большой роли при поиске подходящих площадок. Теперь разберемся какие критерии ссылочной спамности площадки можно выделить.

Первая составляющая спамности — это исходящие ссылки. У сайтов, активно продающих ссылки, количество разных доменов на которые он ссылается больше или равно количеству страниц самого сайта. Вторая составляющая — это входящие ссылки сайта донора.

Если на сайт донора стоит большое количество seo ссылок, то велика вероятность, что донор или уже зафильтрован, или будет зафильтрован в будущем. Таким образом, у неспамного сайта соотношение ссылающихся различных доменов к количеству страниц сайта намного меньше единицы и в анкор листе нет seo ссылок. Сегодня в открытом доступе не существует сервисов, позволяющих достоверно определять эти показатели.

Можно ли доверять чектрасту? Да/нет и почему?

По показателю спама сервису можно доверять только от части. Checktrust.ru учитывает общее количество исходящих ссылок с сайта донора, количество ссылок на уникальные домены, количество проиндексированных страниц сайта донора, общее количество входящих ссылок и количество входящих ссылок с уникальных хостов на сайт донора, но не учитывает сеошность его анкор листа. Т.е. сервис может хорошо показать уровень спамности площадки, но только по части исходящих ссылок.

Для более адекватного понимания нужно посмотреть анкор лист каждой найденной площадки вручную на наличие seo ссылок. А вот показатель Trust в сервисе не дает никакого представления об эффективности площадки.