все пакеты приложений полный доступ

Разрешения для приложений

Некоторые приложения и игры в Microsoft Store предназначены для использования определенных аппаратных или программных возможностей на вашем устройстве Windows устройстве. Приложению для фотографий может потребоваться использовать камеру телефона, или руководство в ресторанах может использовать ваше местоположение, чтобы порекомендовать ближайшие места.

В Windows 11 выберите приложения, которые могут использовать определенную функцию, на странице Конфиденциальность. Выберите Начать > Параметры > конфиденциальности & безопасности. Выберите разрешение приложения (например, Расположение), а затем выберите, какие приложения могут получать к нему доступ.

На странице «Конфиденциальность» не будут указаны приложения с разрешением «Использовать все системные ресурсы». Параметры конфиденциальности нельзя применять для управления отдельными функциями, которые могут использовать эти приложения. Windows под эту категорию попадают классические приложения.

Разрешения для приложения можно посмотреть на странице продукта в Microsoft Store или в Интернете. Если вы не хотите, чтобы приложение использовало какие-либо перечисленные компоненты, вы можете не устанавливать его.

Вот дополнительные сведения о том, что те или иные разрешения позволяют приложению делать.

Доступ ко всем файлам, периферийным устройствам, приложениям, программам и реестру: Приложение может читать и писать во все ваши файлы (включая документы, изображения и музыку) и параметры реестра, что позволяет приложению вносить изменения в ваш компьютер и параметры. Приложение может без уведомления использовать все периферийные устройства, подключенные к устройству или являющиеся его частью (например, камеры, микрофоны или принтеры). Оно также может осуществлять доступ к вашему местоположению, а также использовать функции платформы, такие как журнал сведений о местоположении, диагностика приложений и другие, применение которых отклоняется большинством приложений из Store. Вы не можете управлять большинством разрешений для этого приложения в разделе «Параметры» > «Конфиденциальность». Обратите внимание, что несмотря на то что у приложения есть возможность получать доступ к этим ресурсам, фактически оно может этого не делать. Дополнительные сведения о том, что собирает или использует приложение, можно получить в политике конфиденциальности разработчика.

Сведения об учетной записи: Доступ к любым сведениям учетной записи.

Разрешить высоту: Позволяет приложению запускаться с прав администратора без запроса пользователя.

Диагностика приложений: Получите диагностические сведения о других запущенных приложениях.

Bluetooth: Активируйте и используйте Bluetooth подключения между устройством и другими устройствами.

Календарь: Доступ к календарям.

История вызовов: Доступ к истории телефонных звонков, сделанных на устройстве, в Skype или других приложениях телефонии.

Контакты: Доступ к своим контактам, людям или приложениям адресной книги.

Настраиваемые действия по установке: Установите дополнительное программное обеспечение.

Отправить по электронной почте: Доступ к электронной почте и сведениям об учетных записях электронной почты.

Распознавание лиц: Активируйте и используйте любое оборудование для распознавания лиц.

Файловая система: Доступ к файлам и папок, к которым у вас есть доступ, чтение и написание записей ко всем файлам (включая документы, изображения и музыку).

Сканер отпечатков пальцев: Активируйте и используйте любое оборудование сканера отпечатков пальцев.

Локальные системные службы. Установите на компьютер службу с максимальным количеством привилегий.

Расположение: Активируйте и используйте функции GPS или других функций поиска местонахождения на устройстве. Доступ к данным о расположении Карты и других приложениях.

Обмена сообщениями: Доступ к мгновенным сообщениям и сведениям об учетной записи.

Микрофон: Активируйте и используйте микрофон на своем устройстве.

Приложение Modifiable: Позволяет пользователю изменять приложение.

Движения: Активируйте и используйте на устройстве accelerometer или другую функцию sensing движения.

Библиотека музыки: Доступ к музыкальным файлам из библиотеки «Музыка» на устройстве.

Связь с полями near: Активируйте и используйте связи с полями (NFC) между устройством и другими устройствами.

Уведомления: Доступ к уведомлениям, найденным в центре уведомлений.

Упакованные службы. Установите службу на компьютере.

Пакет записи перенаправления shim:Позволяет приложению создавать, изменять и удалять файлы в папке его установки.

Библиотека рисунков: Доступ к файлам рисунков из библиотеки Рисунки на вашем устройстве.

Задачи: Доступ к списку задач Outlook и других приложениях для отслеживания задач.

Невиртуализированные ресурсы: Записи записей реестра и файлов, которые не очищаются при удалить.

Библиотека видео: Доступ к видеофайлам из библиотеки видео на устройстве.

Распознавание речи: Активируйте и используйте любое оборудование для распознавания речи.

Вебкамера: Активируйте и используйте камеру на своем устройстве.

Wifi: Активируйте и используйте подключения Wi-Fi между устройством, Интернетом и другими устройствами.

Проводные подключения: Активируйте и используйте проводные подключения, включая Ethernet, USB и серийные соединения между устройством, Интернетом и другими устройствами.

Некоторые приложения и игры в Microsoft Store предназначены для использования определенных аппаратных или программных возможностей на вашем устройстве Windows устройстве. Приложению для фотографий может потребоваться использовать камеру телефона, или руководство в ресторанах может использовать ваше местоположение, чтобы порекомендовать ближайшие места.

В Windows 10 используйте страницу «Конфиденциальность», чтобы выбрать, каким приложениям разрешено использовать определенный компонент. Выберите Пуск > Параметры > Конфиденциальность. Выберите приложение (например, «Календарь») и укажите, какие разрешения для приложения включить или отключить.

На странице «Конфиденциальность» не будут указаны приложения с разрешением «Использовать все системные ресурсы». Параметры конфиденциальности нельзя применять для управления отдельными функциями, которые могут использовать эти приложения. Windows под эту категорию попадают классические приложения.

Разрешения для приложения можно посмотреть на странице продукта в Microsoft Store или в Интернете. Если вы не хотите, чтобы приложение использовало какие-либо перечисленные компоненты, вы можете не устанавливать его.

Вот дополнительные сведения о том, что те или иные разрешения позволяют приложению делать.

Доступ ко всем файлам, периферийным устройствам, приложениям, программам и реестру: Приложение может читать и писать во все ваши файлы (включая документы, изображения и музыку) и параметры реестра, что позволяет приложению вносить изменения в ваш компьютер и параметры. Приложение может без уведомления использовать все периферийные устройства, подключенные к устройству или являющиеся его частью (например, камеры, микрофоны или принтеры). Оно также может осуществлять доступ к вашему местоположению, а также использовать функции платформы, такие как журнал сведений о местоположении, диагностика приложений и другие, применение которых отклоняется большинством приложений из Store. Вы не можете управлять большинством разрешений для этого приложения в разделе «Параметры» > «Конфиденциальность». Обратите внимание, что несмотря на то что у приложения есть возможность получать доступ к этим ресурсам, фактически оно может этого не делать. Дополнительные сведения о том, что собирает или использует приложение, можно получить в политике конфиденциальности разработчика.

Сведения об учетной записи: Доступ к любым сведениям учетной записи.

Разрешить высоту: Позволяет приложению запускаться с прав администратора без запроса пользователя.

Диагностика приложений: Получите диагностические сведения о других запущенных приложениях.

Bluetooth: Активируйте и используйте Bluetooth подключения между устройством и другими устройствами.

Календарь: Доступ к календарям.

История вызовов: Доступ к истории телефонных звонков, сделанных на устройстве, в Skype или других приложениях телефонии.

Контакты: Доступ к своим контактам, людям или приложениям адресной книги.

Настраиваемые действия по установке: Установите дополнительное программное обеспечение.

Отправить по электронной почте: Доступ к электронной почте и сведениям об учетных записях электронной почты.

Распознавание лиц: Активируйте и используйте любое оборудование для распознавания лиц.

Файловая система: Доступ к файлам и папок, к которым у вас есть доступ, чтение и написание записей ко всем файлам (включая документы, изображения и музыку).

Сканер отпечатков пальцев: Активируйте и используйте любое оборудование сканера отпечатков пальцев.

Локальные системные службы. Установите на компьютер службу с максимальным количеством привилегий.

Расположение: Активируйте и используйте функции GPS или других функций поиска местонахождения на устройстве. Доступ к данным о расположении Карты и других приложениях.

Обмена сообщениями: Доступ к мгновенным сообщениям и сведениям об учетной записи.

Микрофон: Активируйте и используйте микрофон на своем устройстве.

Приложение Modifiable: Позволяет пользователю изменять приложение.

Движения: Активируйте и используйте на устройстве accelerometer или другую функцию sensing движения.

Библиотека музыки: Доступ к музыкальным файлам из библиотеки «Музыка» на устройстве.

Связь с полями near: Активируйте и используйте связи с полями (NFC) между устройством и другими устройствами.

Уведомления: Доступ к уведомлениям, найденным в центре уведомлений.

Упакованные службы. Установите службу на компьютере.

Пакет записи перенаправления shim:Позволяет приложению создавать, изменять и удалять файлы в папке его установки.

Библиотека рисунков: Доступ к файлам рисунков из библиотеки Рисунки на вашем устройстве.

Задачи: Доступ к списку задач Outlook и других приложениях для отслеживания задач.

Невиртуализированные ресурсы: Записи записей реестра и файлов, которые не очищаются при удалить.

Библиотека видео: Доступ к видеофайлам из библиотеки видео на устройстве.

Распознавание речи: Активируйте и используйте любое оборудование для распознавания речи.

Вебкамера: Активируйте и используйте камеру на своем устройстве.

Wifi: Активируйте и используйте подключения Wi-Fi между устройством, Интернетом и другими устройствами.

Проводные подключения: Активируйте и используйте проводные подключения, включая Ethernet, USB и серийные соединения между устройством, Интернетом и другими устройствами.

Как в Windows 8.1 устранить самопроизвольное завершение работы Metro-приложений

П оявление Metro-приложений сделало Windows богаче в плане доступного программного обеспечении, но вместе с тем принесло с собой ряд проблем, связанных с работой этих самых приложений. Возникающие в процессе работы магазинных программ ошибки многообразны, но наиболее распространёнными являются сбои установки и самопроизвольное завершение работы. Об устранении первой ошибки сказано и написано немало, поэтому мы рассмотрим вторую. Итак, самопроизвольное закрытие или сворачивание Metro-приложений.

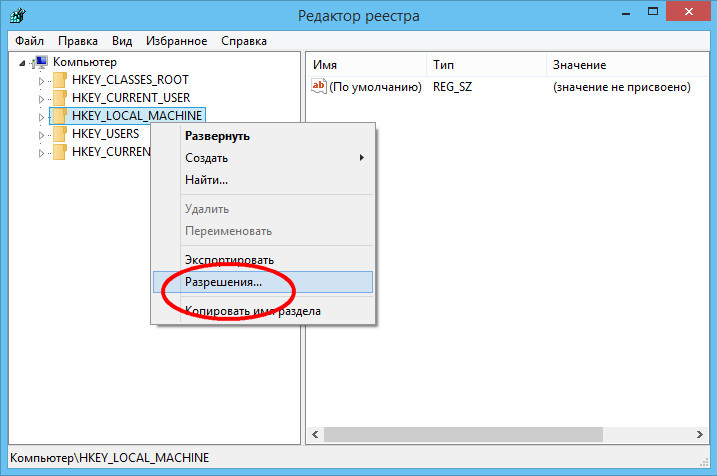

В Microsoft об этой ошибке знают и уже работают над её устранением. А пока можно попробовать следующее средство. Не панацея, но в некоторых случаях помогает. Откройте редактор реестра, кликните правой кнопкой мыши по разделу HKEY_LOCAL_MACHINE и в контекстном меню выберите опцию «Разрешения».

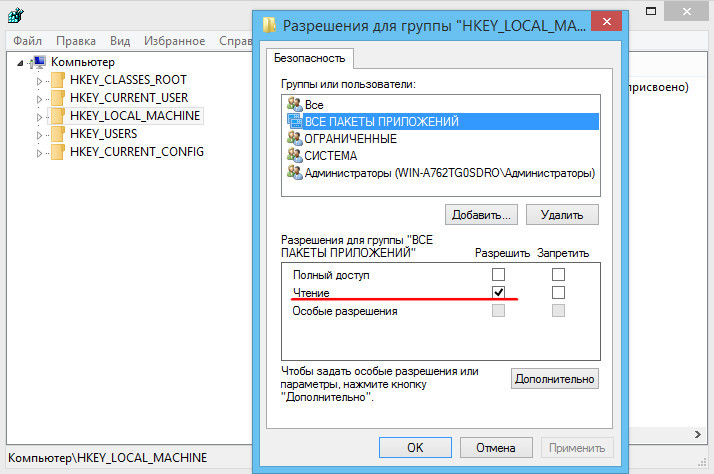

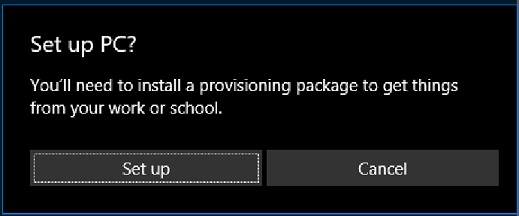

В открывшемся окошке выберите «ВСЕ ПАКЕТЫ ПРИЛОЖЕНИЙ» и убедитесь что галочка «Чтение» для этой группы установлена.

Если она снята, установите её и сохраните результат. То же самое проделайте по отношению к другим разделам реестра.

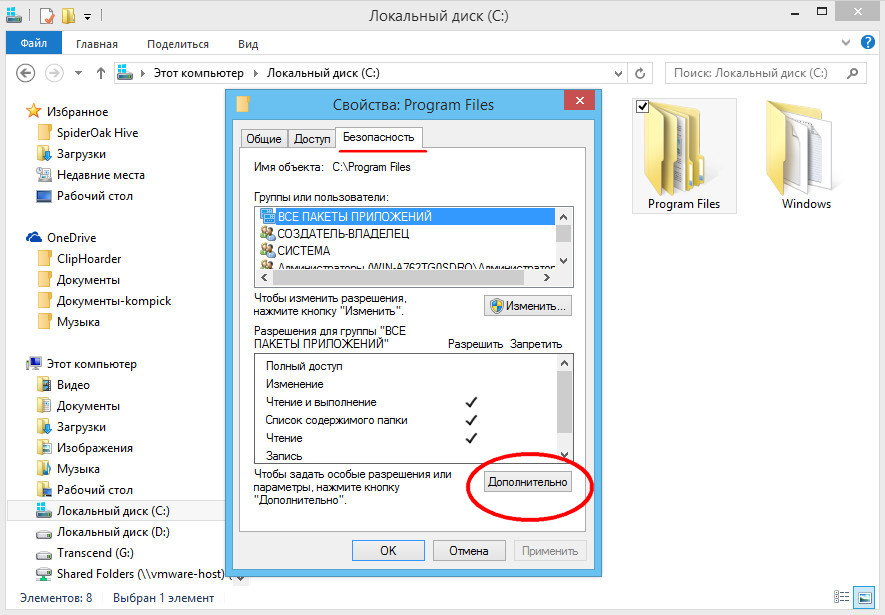

Закончив с реестром, перейдите в системный раздел и откройте свойства каталога Programs Files. Переключитесь на вкладку «Безопасность», нажмите на кнопку «Дополнительно».

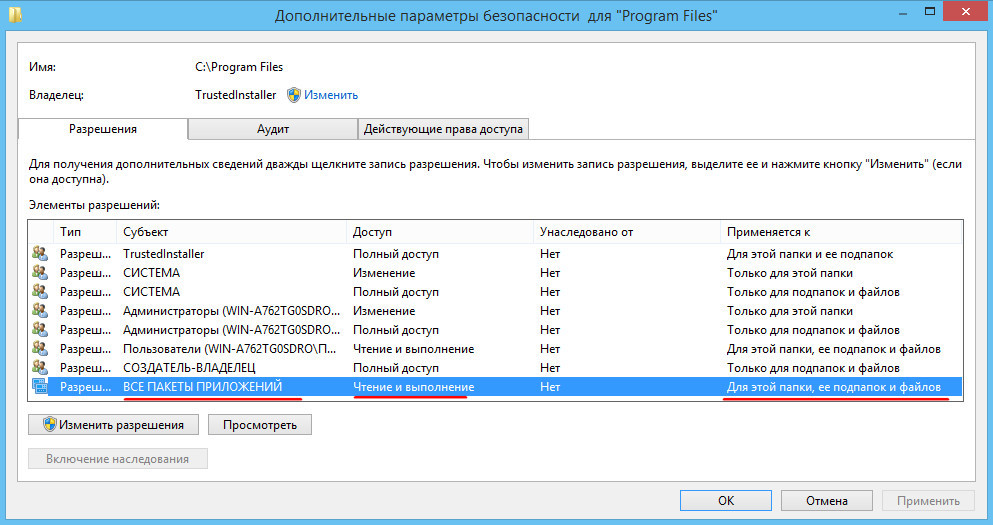

И убедитесь, что группа «ВСЕ ПАКЕТЫ ПРИЛОЖЕНИЙ» имеет разрешение «Чтение и выполнение», применяющееся для этой папки и всех подпапок и файлов.

В ином случае назначьте указанные права, предварительно заменив владельца TrustedInstaller текущим пользователем.

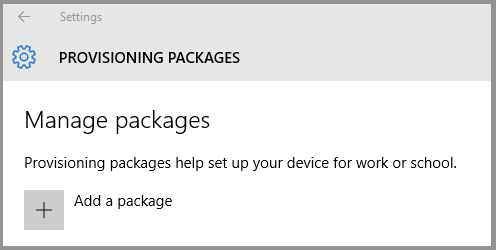

Настройка киоска с несколькими приложениями на Windows 10 устройствах

Относится к:

В настоящее время киоск с несколькими приложениями поддерживается только Windows 10. Он не поддерживается Windows 11.

На устройстве в режиме терминала, как правило, запущено одно приложение, и пользователи не могут получить доступ к каким-либо компонентам или функциям на устройстве за пределами приложения терминала. В Windows 10 версии 1709 поставщик служб конфигурации AssignedAccess (CSP) был расширен, чтобы администраторам было легко создавать киоски с более чем одним приложением. Преимущество киоска, который запускает только одно или несколько заданных приложений, — это предоставить людям простой для понимания опыт, поставив перед собой только то, что им нужно использовать, и удалив из их представления то, к чем они не должны иметь доступ.

В следующей таблице перечислены изменения в киоске с несколькими приложениями в последних обновлениях.